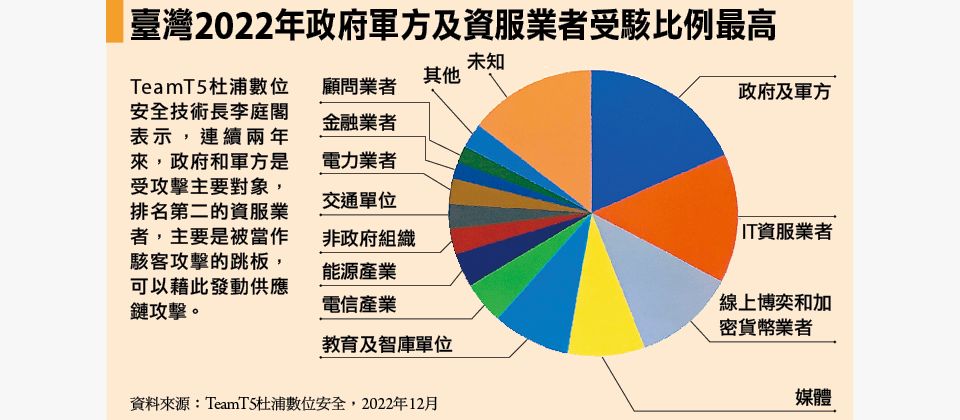

臺灣資安公司TeamT5杜浦數位安全技術長李庭閣表示,政府和軍方連兩年都是駭客主要鎖定攻擊的對象,排名第二名的資服業者主要是作為駭客攻擊的跳板,可以藉此發動供應鏈攻擊。

面對詭譎多變的國際政治情勢,以及地緣政治的衝擊時,具有獨特政治角色的臺灣,持續是網軍鎖定攻擊的對象。

根據臺灣資安公司TeamT5(杜浦數位安全)技術長李庭閣日前揭露的研究顯示,截至今年11月1日為止,臺灣總計發生109起APT攻擊事件,而這段期間,該公司已協助9個客戶進行深入分析與應變,並對其他26個包括政府、企業與學校的受駭單位,進行資安通報。

他表示,上述發動APT攻擊,大多來自中國駭客組織,其中,只有一起攻擊事件,是由北韓駭客組織Lazarus發動。

政府、軍方和資服業者是主要受駭者

若進一步分析這些遭受到APT攻擊的受駭產業,李庭閣表示,政府和軍方是駭客主要攻擊的對象,第二大受攻擊的對象居然是資訊科技產業,以受駭比例來看,2021年是12%,2022年上升到15%。

他指出,資訊科技產業為不同產業提供各種資訊服務,而駭客攻擊採取迂迴攻勢,當他們成功攻陷資服業者時,就可以以此作為攻擊其他產業的跳板,再滲入軍方、政府和其他各大公司行號,進行供應鏈攻擊。

從受駭產業排名來看,線上博奕產業排名第三,媒體產業則位居第四。線上博奕產業為何成為遭受駭客攻擊的對象?李庭閣表示,中國政府想要做到維穩,並且積極進行反貪腐、防範資金外逃,而最容易成為把錢洗出中國的線上博奕產業,就成為駭客組織想要掌握、攻擊力道加深的主要原因;至於媒體產業之所以名列第四的受駭產業,他認為跟臺灣十一月的縣市長與縣市議員選舉有關,在這4大受駭產業之後,還有智庫、電信、能源、NPO,也都是受到攻擊的產業與領域。

若再進一步分析攻擊族群,李庭閣表示,最主要發動攻擊的駭客組織,就是阿米巴Amoeba(亦稱 APT41、Barium、Winnti),其次就是畫皮Hupai(亦稱為BlackTech、Plead),以及攻擊線上博奕產業為主的Slime29。

他說,今年超過20個駭客組織對臺灣發動攻擊,其中包括9個不同駭客組織,以及12個Slime相關的駭客組織發動攻擊。至於排名第一的阿米巴Amoeba,以及位居第二的畫皮Hupai,不論是2021年或是2022年,兩者幾乎都貢獻全年一半左右的攻擊量。

若比對2021年的攻擊來源,第一名、第二名與2022年一樣,但第三名換成Goushe,根據TeamT5研究指出,Goushe近一、兩年的攻擊行動,主要鎖定交通運輸部門和產業,部分鎖定能源和政府單位發動攻擊。根據TeamT5對Goushe追蹤了近十年的研究結果顯示,該族群可能接受所屬單位指令來監控臺灣的關鍵基礎設施,並在關鍵時刻針對這些單位進行控制和接管。

.png)

臺灣資安公司TeamT5杜浦數位安全技術長李庭閣表示,排名第一名的阿米巴Amoeba和第二名畫皮Hupai駭客組織,幾乎貢獻2022年全年一半左右的攻擊量。

偏好用合法工具打包惡意程式,Cobalt Strike最受歡迎

關於2022年駭客族群最常使用的惡意程式,TeamT5這份研究的結果指出是Cobalt Strike,這也是過去三年駭客組織最常使用的惡意程式。李庭閣進一步解釋這個現象,他說,Cobalt Strike是滲透測試或紅隊演練常使用的攻擊框架,Cobalt Strike Beacon則是從 Cobalt Strike攻擊框架所產生的惡意Payload。雖然Cobalt Strike是商業付費工具,但是,經過駭客破解並在許多論壇或網站流傳,因此,有許多駭客皆透過它進行惡意攻擊。

排名第二的DbgPrint、位居第四的Bifrost,以及第六名的SSHTD,都是駭客組織畫皮Hupai最常使用的RAT(遠端存取木馬)工具;至於今年排名第三的ShadowPad則已經超過PlugX,成為中國駭客組織最喜歡使用的惡意程式。

若進一步分析這些惡意程式的趨勢,李庭閣觀察到這些惡意程式出現高度的差異化,相關的中國APT駭客組織喜歡在不同階段搭配不同攻擊武器,每個APT組織至少使用5個以上的惡意程式。

他表示,若分析這些中國APT駭客組織的模式,他們偏好在偵查(Recon)和初次訪問(Initial Access)的階段,使用開源和現成的紅隊工具來發動攻擊。

在成功入侵後,因為這個環境相對複雜,也必須保持動態的發展,所以,駭客大多傾向布下二階段或三階段的後門程式,有利於做到企業內部的橫向移動、滲透到不同單位。此時,像是多個駭客組織愛用的惡意程式,從最早的PlugX、ShadowPad,近期則開始採用的模組化後門程式Pangolin8RAT,這是因為,Pangolin8RAT支援不同的通訊協定,不僅可以做到高度客製化,更只存在記憶體中,難以被發現。

在此同時,他也觀察到這些惡意程式因為變得更複雜,所以更難分析;而且,這些駭客組織開始將中繼站(C2)部署在雲端平臺上,不僅可以規避網管人員的偵查,也有利於彼此透過SSL加密進行溝通;此外,這些網路攻擊也經常利用合法工具來控制受駭機器,包括:SoftEther VPN、AnyDesk、TeamViewer等。更重要的是,已經有越來越多惡意程式能規避EDR(端點偵測回應)的偵測。

李庭閣認為,2022年與2021年威脅情勢發展有其一致性,包括政府組織、智庫以及關鍵基礎設施等,仍然是中國駭客組織主要鎖定攻擊的標的,而且,也會透過很多IT服務供應商作為跳板、進行供應鏈攻擊。他表示,臺灣產業受駭情況不僅日趨嚴重,更重要的是,受駭標的變多,使用的惡意程式也更多樣。

他觀察這些中國APT駭客組織,不僅高度分工且專業化,也願意花更多心力避免被外界發現、被工具偵測到,所以會積極研發更多樣的惡意程式、避免被EDR產品偵測到,更重要的是,會隱身在各種合法工具和雲端平臺中,都可以大幅降低被發現的機率。

網路戰癥兆:關注中國是否有不尋常網路演習及APT組織整併

過去十年來,針對臺灣發動APT攻擊的幕後主使者,李庭閣指出,以往是以中國解放軍為主,但解放軍現在已經整合到中國戰略支援部隊,另外還有中國國家安全部及公安部。「倘若兩岸發生真正的網路戰,將由戰略支援部負責指揮作戰,並整合三個單位的網路高手一起作戰。」

至於,要如何觀察中國是否會有大規模的軍事動員行動呢?他認為,可以觀察兩個面向。第一個,是否出現不尋常的大規模網路管制行動,以及不尋常的、大規模的網路攻防演練;第二個,觀察這些APT組織防守範圍是否開始整併,畢竟,多數APT組織都存在著既有的負責領域,異常的整併就是重要癥兆。

李庭閣表示,未來中國對臺灣發動網路戰爭,將會鎖定:通訊系統、關鍵基礎設施、政府部門攻擊外,也會發動資訊戰作為搭配。

他說,若是針對通訊系統發動攻擊,包括電信公司、無線電業者、網路業者,以及軍方的指管通勤(C4SIR)系統都是可能的攻擊標的。若進一步分析攻擊的手段,除了直接切斷海底電纜,禁用各種行動通訊基地臺,也可能在受駭的關鍵網路中,植入會刪除和破壞資料的Wiper惡意程式,也可能發動DDoS攻擊,以癱瘓DNS伺服器。

至於這樣攻擊的後遺症,除了會讓臺灣在全球網路空間被噤聲,與外界隔絕,人與人之間的交流也被隔絕,阻礙臺灣的動員和協調合作,同時,也會恫嚇臺灣民眾並削弱臺灣人的戰鬥意願。

另外,他提到,駭客組織若是鎖定攻擊關鍵基礎設施,對象包括能源、交通運輸系統和金融系統等;在攻擊手段方面,則會採取將具有刪除和破壞資料的Wiper惡意程式,植入會影響到我們日常生活的關鍵基礎設施系統;而這麼做的目的,就是讓臺灣民眾的生活陷入混亂的無秩序狀態,讓臺灣官方疲於奔命,也可以妨礙臺灣的相關動員。

至於駭客攻擊政府組織,包括政府網站、實體單位、媒體等等,通常會採取發動DDoS(分散式阻斷式攻擊)或是Defacement(網頁置換)的手段,藉此癱瘓政府網站的正常運作;這些攻擊帶來的後果就是,阻止臺灣官員向民眾或是其他國家發送訊息,也可以向臺灣民眾和外界傳遞假消息,而這也是攻擊者一種實力的展現。

李庭閣表示,資訊戰通常會發生在「開戰之前」,也就是說,透過散布反戰言論,進而分裂美、日等親臺國家,並阻礙其對臺灣的支持之外,也會降低民眾對臺灣政府的信任程度;至於在戰時,則透過和臺灣內部人士的合作,塑造中國的戰略優勢,更做到貶低臺灣政府和軍隊的可信度,像是今年二月發生的烏俄戰爭,就是最明顯的例子。

從整個資訊戰來看,網路攻擊往往早於實體攻擊外,網路攻擊也是很好的支持力量;而這些發動網路戰的單位,也會和發動APT攻擊的組織相互呼應,讓這些網路戰更為真實、更有影響力,畢竟,臺灣面對的是一個準備超過20年的敵人。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09