專門負責資安的資通安全處竟發生火災,而引起外界關注。這起事故引發外界許多聯想,調查局均否認,原因仍有待他們公布。

大型軍火製造商遭到網路攻擊的情形也相當值得留意,例如,美國軍艦製造商Fincantieri Marinette Marine傳出遭到勒索軟體攻擊,而導致其資訊系統的運作受到衝擊。

駭客在攻擊行動濫用ChatGPT及其他人工智慧系統的情況,今年初陸續有資安業者提出警告,但現在有資安業者指出,2022年濫用相關系統進行網路釣魚的情況,就已經出現。

【攻擊與威脅】

法務部調查局於4月24日晚間發生大火,起火點位於廉政大樓1樓資通安全處辦公室,燃燒面積約有50坪,消防隊出動超過20輛消防車進行滅火,約在10多分鐘控制火勢,所幸無人傷亡。火災過後,亦出現調查局網站無法連線的情況。

針對此事,調查局初步認定,很有可能是電腦設備負載過大釀禍,但相關資料皆有備份,這起事故不影響相關工作進行。由於本次起火的資通安全處,主要業務是負責收集網路安全情報,防駭範客入侵,在失火之後,是否影響該單位對相關案件的偵辦,仍有待觀察。

美國軍艦製造商Fincantieri Marinette Marine傳出遭勒索軟體攻擊

根據新聞網站USNI報導,美國海軍建造軍艦的廠商Fincantieri Marinette Marine於4月12日可能遭到勒索軟體攻擊,傳言指出該公司的網路伺服器大量資料被破壞。

對此,Fincantieri Marinette Marine證實造船廠遭到網路攻擊,電子郵件與網路業務處於離線狀態,但表示他們旗下3個造船廠的維修、建造業務仍持續進行。該新聞網站指出,遭到攻擊的伺服器,存放的資料與控制生產的機器有關,很有可能導致相關設備離線時間長達數日之久。至於駭客是否竊取機密資料?目前仍不得而知。

TP-Link無線路由器漏洞遭到利用,植入殭屍網路病毒Mirai

趨勢科技旗下的Zero Day Initiative(ZDI)提出警告,TP-Link無線路由器Archer AX21的漏洞CVE-2023-1389(CVSS風險評分為8.8),於上週出現攻擊行動,駭客針對設置於東歐地區的這款路由器機型下手,部署殭屍網路病毒Mirai,下載更多作案工具,並透過暴力破解的方式進行橫向感染。

針對此漏洞,TP-Link於3月17日提供新版韌體予以修補,漏洞之所以發現,源於去年舉行的漏洞挖掘競賽Pwn2Own,ZDI於1月通報TP-Link。

資安業者Zscaler針對2022年的網路釣魚態勢提出看法,他們發現時下的攻擊行動裡,普遍仰賴遭竊的帳密資料,以及採用對手中間人攻擊(AiTM)、濫用星際檔案系統(IPFS)、偏好利用網釣工具包的情況顯著增加,但與過往不同的是,駭客開始使用ChatGPT等人工智慧相關工具,使得攻擊事件的數量增加,同時手法也變得更加複雜。

資安業者Zscaler針對2022年的網路釣魚態勢提出看法,他們發現時下的攻擊行動裡,普遍仰賴遭竊的帳密資料,以及採用對手中間人攻擊(AiTM)、濫用星際檔案系統(IPFS)、偏好利用網釣工具包的情況顯著增加,但與過往不同的是,駭客開始使用ChatGPT等人工智慧相關工具,使得攻擊事件的數量增加,同時手法也變得更加複雜。

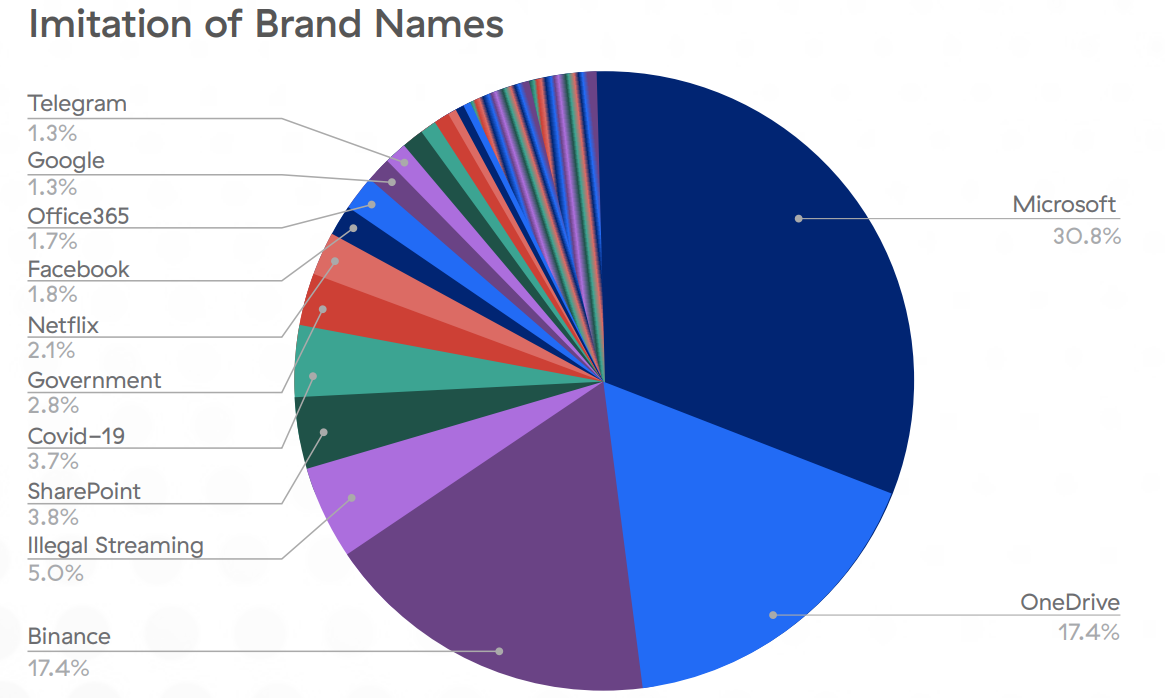

而對於駭客用來引誘受害者上當的品牌名稱,研究人員表示第1名是微軟,其次是該公司旗下的雲端檔案共享服務OneDrive,但值得留意的是,第3名是加密貨幣交易所幣安(Binance)。

【漏洞與修補】

4月25日VMware發布虛擬化軟體VMware Workstation 17.0.2、Fusion 13.0.2,總共修補4個漏洞,其中有2個CVE-2023-20869、CVE-2023-20870是零時差漏洞,值得一提的是,這些漏洞是資安業者STAR Labs參與漏洞挖掘競賽Pwn2Own Vancouver 2023的過程中揭露,CVSS風險評分為9.3、7.1。這2個漏洞都與主機和虛擬機器(VM)共用藍牙設備有關,而有可能讓攻擊者用來執行任意程式碼,或是竊取特定資訊。

【資安產業動態】

強化PyPI套件發布者的身分安全性,可運用無密碼方式自動發布套件

4月20日PyPI經營團隊宣布,他們將提供「受信任的發布(Trusted Publishing)」機制,讓套件維護者能藉由OpenID Connect(OIDC)標準協定來存取PyPI,這項機制將會在受到信任的第三方機構與PyPI之間,交換Token,使得套件維護者不需使用帳密資料,或是手動產生API的Token,就能通過身分驗證,且能將流程自動化。

目前此套件發布機制支援透過GitHub Actions進行,PyPI經營團隊亦打算支援更多OIDC身分驗證服務。

動態密碼產生器Google Authenticator開始支援與Google帳號同步

4月24日Google更新旗下的動態密碼產生器Google Authenticator,最大變動是支援將此App產生的動態密碼備份至Google帳號,有了這個備援機制,一旦行動裝置遺失時,使用者仍能以此進行雙因素驗證流程。

【資安防禦措施】

4月19日,北約組織合作網路防禦卓越中心(CCDCOE)於愛沙尼亞首都塔林舉辦Locked Shields網路攻防演練,本次演習為期4天,總共有38國、3千名人士參與,相較於2022年有32國、2千人與會的情況,今年參與的國家與人數顯著增加,很有可能和仍在進行的烏克蘭戰爭有關。

【其他新聞】

以色列組織遭到伊朗駭客Educated Manticore鎖定

近期資安日報

【4月25日】 PaperCut列印管理系統傳出漏洞被用於攻擊消息,但完成修補的系統只有1成

【4月24日】 美國、歐洲組織遭到惡意軟體EvilExtractor攻擊,駭客不只從瀏覽器Cookie竊密,還會加密檔案

【4月21日】 久未發布軟體更新的網站平臺外掛可能淪為防禦破口,一支WordPress外掛慘遭濫用,被人用於植入後門程式

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06