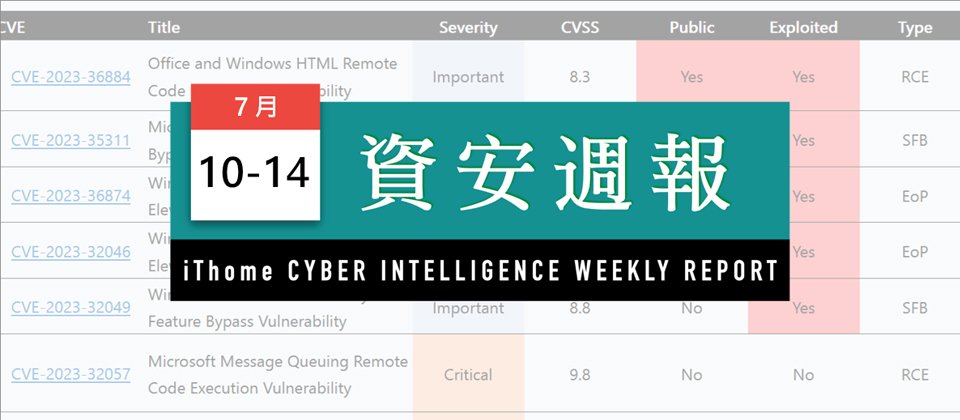

在這一週漏洞利用消息中,有9個漏洞需特別關注,首先是微軟本月例行性安全性更新,這次修補的132個漏洞中,就有多達6個零時差漏洞,由於都已出現攻擊利用情形,用戶需盡速修補。蘋果這周也緊急修補一個已遭濫用的零時差漏洞,是今年該公司修補的第10個零時差漏洞。

而在前一週的攻擊活動揭露中,有關於針對太陽能發電監控系統SolarView漏洞,與鎖定資產管理工具Netwrix Auditor漏洞的消息,如今兩漏洞均被列入美國CISA的已知漏洞清單。上述漏洞資訊如下:

- CVE-2023-32046(MSHTML)

- CVE-2023-36874(SmartScreen)

- CVE-2023-36874(Windows錯誤報告服務)

- CVE-2023-36884(Office與Windows HTML元件)

- CVE-2023-35311(Outlook)

- ADV230001公告(與惡意驅動程式含有簽章有關)

- CVE-2023-37450(存在於WebKit、影響macOS、iOS、iPadOS與Safari)

- CVE-2022-29303(SolarView Compact)

- CVE-2022-31199(Netwrix Auditor)

另外,還有PDF檔案開源解析元件Ghostscript的重大漏洞修補要注意,以及多家科技大廠發布安全性更新修補公告,包括Progress、SAP、Adobe、西門子、施耐德電機等。

在重要攻擊事件焦點方面,有3起事件受注目,包括:中國駭客利用Windows的相容性政策瑕疵,利用名為HookSignTool、FuckCertVerifyTimeValidity開源工具,竄改核心驅動程式的簽章日期,用來載入過期憑證或未經驗證的驅動程式,從而操縱受害電腦;以及中國駭客Storm-0558濫用微軟帳號(MSA)的簽章金鑰,利用偽造身分驗證Token,入侵使用OWA及Outlook.com服務的電子郵件帳戶,影響歐美地區的25個組織(包括政府機構)與相關個人;還有持續傳出鎖定北約國家高峰會的網釣攻擊的消息,駭客正利用新的Office零時差漏洞。

在最新威脅焦點方面,近來挖礦攻擊行動出現新手法值得重視,包括使用Python指令碼PyLoose的無檔案惡意軟體,以及濫用AWS無伺服器運算服務Fargate來代管部分攻擊指令碼的情形,其他留意焦點包括木馬程式LokiBot攻擊行動的揭露,Wise Remote Stealer惡意軟體的揭露。另外,有大學研究人員研究出可繞過語音身分驗證的攻擊手法,可破解現有偵測Deepfake聲音的技術。

【7月10日】勒索軟體BlackByte 2.0利用ProxyShell漏洞進行滲透,5天後向受害組織進行勒索

勒索軟體攻擊行動不時傳出,但若是駭客出手極為迅速,有可能讓受害組織完全來不及反應,而嚴重影響營運,最近微軟揭露的勒索軟體BlackByte 2.0攻擊行動就是如此,駭客從入侵到向受害組織勒索,前後只有5天。

竊資軟體結合其他惡意程式的情況,也再度出現。自我們上週報導的RedEnergy Stealer之後,又有結合RAT木馬程式的竊資軟體Wise Remote Stealer,這樣的惡意程式可讓攻擊者遠端下達指令,或是投放勒索軟體等惡意程式,而有可能帶來更大的破壞。

自5月底出現零時差漏洞攻擊的檔案共享系統MOVEit Transfer,後續又揭露其他漏洞,直續引發外界的關注。上週此產品的供應商Progress又發布新一波資安通告,當中又修補了3個高風險等級的漏洞。

【7月11日】勒索軟體Big Head結合後門程式、竊資軟體或病毒,企圖對受害者造成更多破壞

最近有些駭客似乎很熱中將竊資軟體結合其他惡意程式,像是我們先前報導的Wise Remote Stealer、RedEnergy Stealer。如今又有其他勒索軟體駭客採取這樣的做法,嘗試搭配不同的惡意程式來發動攻擊。例如,資安業者趨勢科技7月觀察到勒索軟體Big Head的變種,具有這樣的現象,他們發現駭客將該惡意程式結合後門程式、竊資軟體、病毒軟體。

針對北約組織近期舉行的公開活動而來的網釣攻擊,也相當值得留意。駭客組織RomCom就對於本日舉行的高峰會,鎖定支持烏克蘭加入北約組織的人士發動攻擊,進而部署後門程式。

【7月12日】微軟、Adobe、西門子、施耐德電機發布7月份例行修補

11日有許多廠商發布7月份的例行更新(Patch Tuesday),包含微軟、Adobe等軟體業者,以及西門子、施耐德電機等OT設備業者。其中最值得留意的,是微軟本次發布的公告,該公司一共修補了多達6個漏洞,是今年以來最多的一次,當中的CVE-2023-36884,更是被用於針對北約組織高峰會發動網釣攻擊。

鎖定AWS雲端環境的挖礦攻擊行動Scarleteel,攻擊者使用了更為隱蔽的手法而值得留意。駭客運用新型態的寄生攻擊手法,並濫用AWS的無伺服器運算服務代管惡意指令碼。

竊資軟體W4SP透過NPM、PyPI套件散布的情況,先前曾出現數起攻擊行動,如今出現有人利用此竊資軟體外流的程式碼,稍加修改進行犯案!這樣的情況,也突顯駭客要發動惡意套件攻擊的門檻不高,不需自行從頭開發作案工具。

【7月13日】惡意軟體PyLoose挾持雲端工作負載的運算資源,挖掘門羅幣

鎖定雲端運算資源的挖礦攻擊,我們昨天報導了針對AWS的攻擊行動Scarleteel,今天又有另一起惡意軟體PyLoose的攻擊行動,駭客入侵雲端工作負載的管道,就是透過能在網路上公開存取的Jupyter Notebook服務。

駭客利用含有WHQL簽章的惡意驅動程式發動攻擊,也相當值得留意。因為這幾天有資安業者揭露中國駭客鎖定電玩產業散布Rootkit的攻擊行動,並指出攻擊者藉由帶有簽章的驅動程式來繞過Windows作業系統的多項安全功能。

7月初陸續有多家廠商發布安全更新與漏洞修補消息,今天我們會談到Fortinet與SAP,IT人員請仔細看看這方面的消息,及早確認是否要實施緩解作法,或是安裝對應的更新程式。

【7月14日】Windows舊版驅動程式簽章相容性政策遭濫用,駭客拿來打造惡意驅動程式,突破端點電腦資安防護

打造帶有合法簽章、繞過Windows作業系統安全機制的驅動程式,我們昨天報導了中國駭客鎖定電玩產業、散布含有WHQL簽章的Rootkit惡意軟體,而針對微軟7月份例行更新(Patch Tuesday)的資安通告,思科威脅情報團隊Talos、資安業者Sophos揭露了另一種惡意驅動程式攻擊手法,使用簡體中文的駭客竄改驅動程式的簽章日期來繞過作業系統的安全機制。

中國駭客鎖定美國政府機關下手的情況,最近又有新的攻擊事故引起關注。微軟揭露駭客組織Storm-0558鎖定25個組織竊取電子郵件帳號的事故,而根據美國各家媒體的報導、美國網路安全暨基礎設施安全局(CISA)的資安通告,向微軟通報該組織攻擊行動的單位就是美國政府。

在前年、去年被用於許多攻擊行動的MSHTML重大漏洞CVE-2021-40444、Windows支援診斷工具(MSDT)漏洞CVE-2022-30190(亦稱Follina),最近又有駭客拿來利用。研究人員發現近期的惡意軟體攻擊行動裡,攻擊者串連上述漏洞於受害電腦植入木馬程式LokiBot。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05