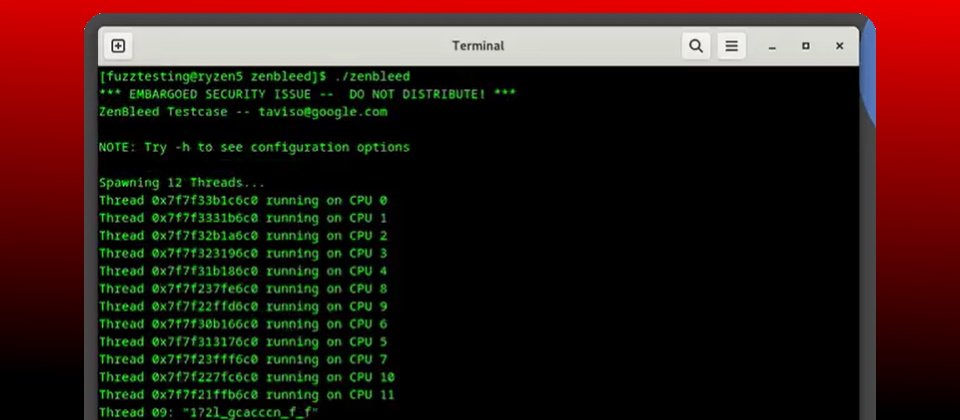

揭露Zenbleed漏洞的Google安全研究人員Tavis Ormandy展示該漏洞的概念驗證攻擊影片。(圖片取自:https://twitter.com/taviso/status/1683484820817444866)

AMD昨日發出安全公告,以修補可讓攻擊者從數款Ryzon及EPYC處理器取得密碼、金鑰等機密資訊的Zenbleed漏洞。

這項漏洞正式編號為CVE-2023-20593,是影響AMD Zen 2 CPU的使用已釋放記憶體(use-after-free)類型瑕疵。它是知名Google安全研究人員Tavis Ormandy發現與通報。

這項漏洞出在AMD CPU在現代處理器進行推測執行(speculative execution)過程中,處理vzeroupper指令不當,而給攻擊者引發資訊洩露的機會。正常的處理器執行vzeroupper時,若發現其推測錯誤,會將YMM暫存器置零,以便把暫存器用作其他運算之用。Ormandy解釋,因為AMD的這個臭蟲,攻擊者在精準排程下,使用某些程式引發可造成指令無法正確將暫存器置零,也就是當中還留有資料,以致於被後來其他使用YMM暫存器的應用程式存取,可能造成敏感資訊外洩。Ormandy將之稱為Zenbleed。

Google研究人員發現,受到這漏洞影響的AMD產品包括Ryzen 3000、Threadripper 3000、4000、PRO 4000、5000、7020處理器及EPYC Rome處理器等8項產品,遍及行動裝置、桌機、工作站及伺服器產品。

AMD將這項漏洞風險值列為中度,並已釋出µcode修補程式(EPYC 7002處理器適用)及包含更新版AGESA韌體的BIOS更新,呼籲用戶儘速安裝,AMD也計畫將新版韌體提供給OEM。

研究人員在其概念驗證攻擊中,觸發XMM暫存器合併優化(XMM Register Merge Optimization)暫存器重新命名及vzeroupper錯誤推測等情境,造成AMD處理器以每秒每核心30kb的速度外洩資料。他說,這速度就足以在用戶登入時竊取加密金鑰和密碼。他說,攻擊者可濫用本漏洞來監控系統上其他運作,不管是VM、沙箱、容器或行程。

研究人員也將完整安全公告及相關程式碼全數在GitHub上的Google安全儲存庫上公開,包括攻擊程式。雖然這程式碼是執行於Linux平臺,但研究人員警告漏洞影響所有作業系統。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13