又是漏洞風險被低估可能會引發災情的情況!資安業者Juniper在今年8月揭露的CVE-2023-36845,當時評估其漏洞僅有中度風險,必須與其他漏洞才可能引發重大危害,但最近有研究人員指出,他們只需利用這項漏洞,就能在沒有通過身分驗證的狀態,遠端執行任意命令(RCE),使得這項漏洞危險程度遠超過原先認定的層級。

然而,由於Juniper輕估了漏洞的風險,使得很多IT人員不會立即修補漏洞。但研究人員警告,他們已經看到駭客開始嘗試利用這項漏洞。

【攻擊與威脅】

1.2萬臺Juniper網路安全設備曝露於無需身分驗證的RCE漏洞

今年8月,Juniper針對EX、SRX系列產品線,揭露能操控PHP環境變數的漏洞CVE-2023-36844、CVE-2023-36845,以及重大功能缺乏身分驗證CVE-2023-36846、CVE-2023-36847、CVE-2023-36851,這些漏洞個別的CVSS風險評分皆為5.3,然而一旦攻擊者將上述漏洞串連,就變成嚴重的遠端執行任意程式碼(RCE)漏洞,CVSS風險層級大幅增加至9.8分。

今年8月,Juniper針對EX、SRX系列產品線,揭露能操控PHP環境變數的漏洞CVE-2023-36844、CVE-2023-36845,以及重大功能缺乏身分驗證CVE-2023-36846、CVE-2023-36847、CVE-2023-36851,這些漏洞個別的CVSS風險評分皆為5.3,然而一旦攻擊者將上述漏洞串連,就變成嚴重的遠端執行任意程式碼(RCE)漏洞,CVSS風險層級大幅增加至9.8分。

但這些漏洞的潛在風險很可能被低估,有研究人員發現,其中一個漏洞就能讓攻擊者在沒有通過身分驗證的情況下,發動RCE攻擊。資安業者VulnCheck針對CVE-2023-36845展示新的概念性驗證(PoC)攻擊手法,研究人員使用防火牆設備Juniper SRX210來進行漏洞利用的過程當中,發現該設備雖然並未提供檔案上傳功能do_fileUpload(),但攻擊者可操蹤環境變數來達到目的。他們針對該廠牌防火牆Appweb的網頁伺服器元件下手,由於該元件在執行CGI指令碼的過程裡,透過stdin程式處理使用者發出的HTTP請求,研究人員利用冒充的檔案來愚弄防火牆,並且調整PHPRC環境變數及HTTP請求,從而顯示防火牆上的敏感資料,最終濫用PHP的功能auto_prepend_file、allow_url_include,來達到執行任意PHP程式碼的目的,因此,該漏洞的危險程度顯然被嚴重低估。

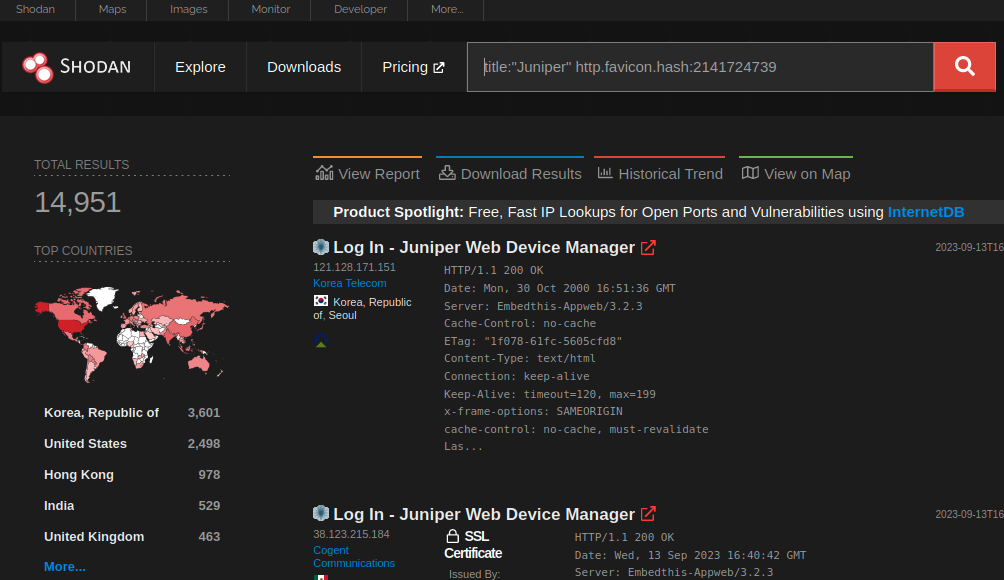

雖然Juniper在8月17日發布修補程式,但由於上述個別漏洞的風險等級僅列為中度,IT人員很可能不會優先處理,研究人員透過物聯網搜尋引擎Shodan找到14,951個曝露於網際網路的網頁管理介面,抽查其中3千臺設備,結果約有79%尚未修補CVE-2023-36845,換言之,全球可能約有11,800臺設備曝險。

中國駭客Earth Lusca鎖定政府機關散布Linux惡意程式SprySOCKS

趨勢科技揭露中國駭客Earth Lusca今年上半的新型態攻擊行動,駭客原本主要的目標是東南亞、中亞、巴爾幹半島,鎖定從事外交事務、科技業、電信業的政府機關下手,但也有拉丁美幻和非洲國家的組織受害。

駭客積極針對面向網際網路的伺服器發動攻擊,並利用已知漏洞,如:Fortinet防火牆作業系統、網頁安全閘道、交換器管理系統身分驗證繞過漏洞CVE-2022-40684,以及網路存取控制系統RCE漏洞CVE-2022-39952,或是Exchange的漏洞ProxyShell、Zimbra郵件伺服器身分驗證漏洞CVE-2019-9670與CVE-2019-9621、GitLab身分驗證漏洞CVE-2021-22205等,這些漏洞多半與身分驗證繞過相關,或是能被用於遠端執行任意程式碼(RCE)。這些駭客往往利用上述漏洞滲透目標組織的網路環境,然後部署Web Shell及Cobalt Strike進行橫向移動,接著收集資料及電子郵件帳密,並使用ShadowPad及Linux版的Winnti等後門程式,以便進行長期網路間諜行動。

在部分攻擊行動裡,研究人員看到駭客利用Cobalt Strike部署了名為mandibule的惡意程式載入工具,以便進一步於Linux主機上部署後門程式SprySOCKS,此後門程式採用名為HP-Socket的網路框架強化運作效率,與C2之間的通訊採用AES-ECB加密,並具備收集系統資訊的能力,進行檔案的上傳、下載、列出刪除、更名、建立資料夾,甚至可挾持SOCKS代理伺服器的配置,以及啟動PTY子系統的交互式Shell等。

資安業者Wiz揭露微軟人工智慧研究團隊無意間曝露敏感資料的事故,約自2020年7月開始,一名微軟員工不慎公開配置錯誤的Azure Blob儲存桶網址,研究人員今年6月向微軟通報並得到證實。

微軟初步認為,起因是他們採用了較為寬鬆的共用存取簽章(SAS),產生具備完整控制共用檔案權限的Token所致。Wiz指出,微軟曝露的資料當中,包含了開源的機器學習模型,以及檔案大小高達38 TB的個人資料,這些個資涵蓋了微軟員工的資料備份檔案,當中有微軟服務的帳密資料,以及359名員工在協作平臺逾3則Teams訊息的存檔。

對此,微軟安全事件回應中心(MSRC)指出,沒有客戶資料外洩,其他內部服務亦並未曝險。Wiz研究人員指出,由於微軟並未在Azure入口網站提供相關的監控與治理措施,導致這些SAS Token難以追蹤而存在資安風險,企業組織應儘可能限縮使用範圍。

資料來源

1. https://www.wiz.io/blog/38-terabytes-of-private-data-accidentally-exposed-by-microsoft-ai-researchers

2. https://msrc.microsoft.com/blog/2023/09/microsoft-mitigated-exposure-of-internal-information-in-a-storage-account-due-to-overly-permissive-sas-token/

根據新聞網站The Register的報導,管理美國、加拿大邊境的水資源機構國際聯合委員會(International Joint Commission,IJC),遭遇網路攻擊事件。資安業者Emsisoft威脅分析師Brett Callow發現,9月7日勒索軟體駭客組織NoEscape聲稱入侵上述機構,竊得超過80 GB資料,並將該機構網路環境裡的檔案加密。

這些駭客表示他們取得了合約、法律文件、員工與會員的個人資料,以及財務、保險、地質資料等機密檔案。其中,機密文件超過5萬份。這些駭客要求該機構於10天內採取行動,否則將會公布竊得的檔案。對此,國際聯合委員會證實遭遇網路攻擊,但不願進一步回應,也拒絕評論駭客是否竊得該機構的資料。

威脅情報業者Intel471指出,惡意軟體Bumblebee在消聲匿跡約2個月後,從上個月再度出現攻擊行動,近期駭客更利用新的手法來繞過資安系統的檢測。

研究人員從9月7日開始,看到駭客透過文件的掃描檔案、發票,或是發送各式通知信件的名義,寄送帶有Windows捷徑檔案(LNK)附件的釣魚信(其中有部分LNK檔案是透過ZIP壓縮檔挾帶)。一旦使用者不慎開啟LNK附件檔案,駭客便會在電腦上安裝雲端檔案共享服務4Shared,並登入特定使用者的帳號,然後掛載雲端業者提供的WebDAV資料夾,進而於受害電腦部署Bumblebee。

值得留意的是,新的惡意軟體與C2進行通訊的管道,不再使用WebSocket通訊協定,連接到寫死的C2伺服器IP位址,而是利用網域產生演算法(DGA),透過64個靜態種子數值,產生100個網域,這些網域使用.life的頂級網域(TLD)名稱。研究人員指出,駭客使用了合法雲端業者提供的WebDAV服務,從而避免被資安系統列為黑名單,並能濫用該業者基礎設施的高可用性,甚至能簡化散布惡意程式的步驟。

駭客組織Scattered Spider擴大攻擊範圍,發動勒索軟體攻擊迫使受害組織付錢

9月上旬旅館集團美高梅(MGM Resorts)、美國連鎖賭場凱撒娛樂(Caesars Entertainment)相繼傳出遭到駭客組織Scattered Spider入侵,有資安業者針對這些駭客的攻擊行動提出警告。

資安業者Mandiant指出,根據他們的觀察,這些駭客原本主要針對電信業者及業務流程外包公司(BPO)下手,現在範圍觸及旅館、零售業、媒體、娛樂產業、金融服務業。這2年駭客從事攻擊行動的過程裡,先後使用了3種網路釣魚工具包,其中第3款是今年中期開始使用,一旦成功入侵受害組織,就會使用合法應用程式來偵察及監控網路,並尋找任何能提升權限及維持存取受害組織的資源。

與過往攻擊行動不同的是,這些駭客也開始在攻擊行動使用勒索軟體,以美高梅的資安事故而言,駭客便對該集團超過100臺ESXi伺服器進行加密。而對於和其他駭客之間的關連,研究人員認為Scattered Spider與BlackCat(Alphv)有關。

【其他新聞】

Fortinet修補防火牆作業系統、上網安全閘道、WAF的高風險漏洞

巴基斯坦駭客APT36假借提供YouTube應用程式攻擊安卓手機

為強化列印系統安全,微軟將在Windows更新逐步淘汰第三方印表機驅動程式

近期資安日報

【9月18日】 開源物件儲存服務MinIO漏洞遭到鎖定,駭客企圖發動供應鏈攻擊,入侵企業組織內部環境

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13