Oligo

去年才於以色列創立的資安業者Oligo Security本周揭露,機器學習框架PyTorch的熱門開源套件TorchServe中含有多個安全漏洞,將允許駭客注入惡意的AI模型,甚至接管整個伺服器,令人嗅到了AI時代的安全威脅。

PyTorch奠基於開源機器學習函式庫Torch,是個由Meta所開發的機器學習框架,適用於電腦視覺及自然語言處理等應用,為全球最受歡迎的機器學習框架之一,去年已交由獨立的PyTorch基金會負責治理。

而TorchServe則是開源的PyTorch模型服務函式庫,可用來簡化PyTorch模型的部署,主要由Meta及Amazon負責維護,它在Python Package Index(PyPI)的每月下載量超過3萬次,而自DockerHub的總下載量則已突破100萬次。TorchServe不僅稱霸學術研究領域,也被Walmart、Amazon、OpenAI、Tesla、Azure、Google Cloud及Intel等大型企業採用,亦為KubeFlow、MLFlow、Kserve與AWS Neuron等專案的基礎。

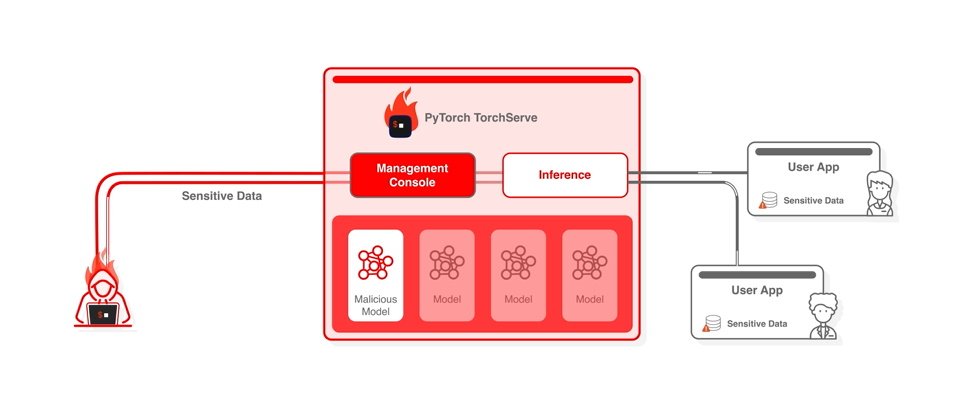

不過,Oligo Security在TorchServe中發現了多個安全漏洞,包括TorchServe的預設配置可能意外曝露管理介面,而且無需任何身分驗證就可存取,另也在該管理介面中發現了伺服器端請求偽造(SSRF)漏洞CVE-2023-43654,這是個遠端執行漏洞,允許駭客自任何網域上傳配置,第三個漏洞則是出現在TorchServe所使用的SnakeYaml套件,此一CVE-2022-1471漏洞亦允許駭客於目標系統上執行任意程式。Oligo Security將這些漏洞統稱為ShellTorch,影響TorchServe 0.8.2以前的所有版本。

研究人員指出,ShellTorch先是敞開了大門讓任何人都能自遠端存取管理介面,CVE-2023-43654漏洞則允許駭客上傳惡意模型,當目標伺服器執行該模型時便有可能執行任意程式,或是藉由上傳惡意的YAML檔案來利用CVE-2022-1471漏洞。結合所有漏洞的最終結果便是讓駭客在不需身分驗證的狀況下,就能自遠端以高權限執行任意程式。

其實CVE-2022-1471早在2022年的10月被揭露,且於今年2月釋出的SnakeYAML 2.0修補,不過,直至TorchServe 0.8.1都是使用尚未修補的SnakeYAML 1.31。至於TorchServe 0.8.2則是在今年8月底發表。

Oligo Security執行IP掃描之後發現,有數萬個IP位址曝露在ShellTorch的攻擊風險中,並有許多IP屬於Fortune 500企業。Meta已於本周一修補了TorchServe管理API預設值以緩解錯誤配置的問題,Amazon亦於同一天公布了與ShellTorch漏洞相關的安全建議。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10