微軟在本周二(10/10)的10月Patch Tuesday中修補了103個安全漏洞,內含3個已遭到實際攻擊的零時差漏洞,以及13個被列為重大(Critical)等級的安全漏洞,另外值得注意的是,重大漏洞有超過一半源自於第二層隧道協議(Layer 2 Tunneling Protocol,L2TP),且此次所修補的訊息佇列(Message Queuing)漏洞多達20個。

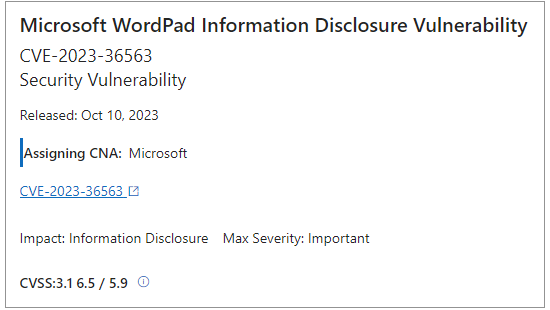

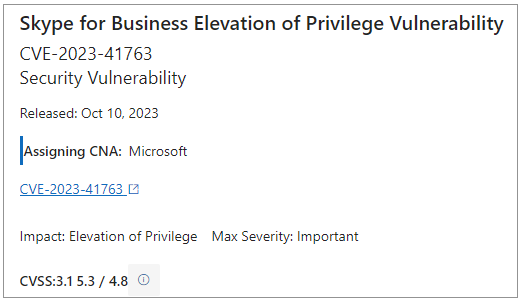

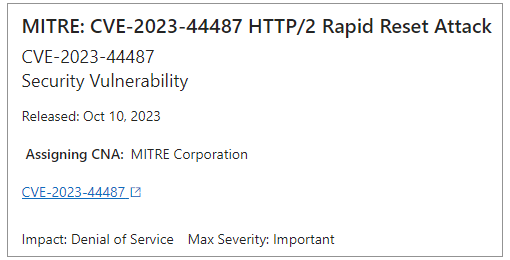

微軟本月修補的3個零時差漏洞分別是涉及WordPad的資訊揭露漏洞CVE-2023-36563,與Skype for Business有關的權限擴張漏洞CVE-2023-41763,以及在周二(10/10)由Cloudflare、Google與Amazon Web Services(AWS)共同揭露的HTTP/2協定漏洞CVE-2023-44487。

其中,要成功利用CVE-2023-36563漏洞必須先登入系統,再執行一個特製的程式,其攻擊途徑是誘導使用者開啟一個惡意檔案,即可揭露Windows NT LAN Manager(NTLM)雜湊密碼。雖然此一漏洞的CVSS風險評分並不高,且微軟已計畫於明年讓WordPad退役,但還在使用WordPad的Windows用戶仍應修補。

至於要利用Skype的CVE-2023-41763漏洞則需執行一個特製的網路通話至Skype for Business伺服器上,可能導致一個對任意位址的HTTP請求,進而揭露IP位址與傳輸埠編號,此一漏洞的CVSS風險評分亦不高,但微軟警告,所外洩的資訊可能被駭客用來入侵內部網路。

CVE-2023-44487無疑是近年來最嚴重的分散式服務阻斷(DDoS)漏洞,且自今年8月底以來便持續遭到駭客利用,儘管該漏洞存在於HTTP/2協定中,但所有導入該協定的產品與服務都受到波及,除了修補產品及服務之外,微軟也提出了暫時補救措施,建議用戶可藉由登錄編輯程式關閉HTTP/2協定。

由於上述3個已遭濫用的漏洞都無法被用來執行任意程式,因此就算已實際遭到攻擊,仍皆僅被列為重要(Important)漏洞。

而在13個重大漏洞中,就有9個屬於L2TP的遠端程式執行漏洞(CVE-2023-38166、CVE-2023-41765、CVE-2023-41767、CVE-2023-41768、CVE-2023-41769、CVE-2023-41770、CVE-2023-41771、CVE-2023-41773、CVE-2023-41774)。L2TP是個用來建立虛擬私有網路(VPN)的網路協定,雖然這9個分屬不同的漏洞,但它們皆為競爭條件漏洞,允許未經授權的駭客藉由傳送一個特定的協定訊息至路由及遠端存取服務(Routing and Remote Access Service,RRAS),進而於RAS伺服器上執行任意程式。

這次修補的漏洞中,最嚴重的當屬CVSS風險評分高達9.8的CVE-2023-35349,此為微軟訊息佇列(Message Queuing)的遠端程式執行漏洞,不需使用者互動就能展開攻擊。而且這次總計有20個漏洞與訊息佇列有關,當中的CVE-2023-35349與CVE-2023-36697被列為重大等級。

微軟的訊息佇列(Message Queuing)技術可讓異質網路與系統上,於不同時間執行的應用程式能夠彼此通訊,應用程式可傳送訊息至佇列,或是自佇列讀取訊息。它是個必須手動啟用的Windows元件,微軟建議用戶可檢查系統所執行的服務與TCP 1801埠來判斷是否啟用了該服務。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10