企業想要防禦勒索軟體攻擊,EDR系統扮演舉足輕重的角色,過往駭客大多試圖迴避端點電腦及伺服器上的代理程式,其中一種相當氾濫的手法是自帶驅動程式(BYOVD)攻擊,但如今有駭客乾脆不與EDR正面衝突,而是尋找企業其他弱點下手。

例如,最近資安業者S-RM揭露的勒索軟體Akira攻擊,在EDR成功攔截勒索軟體之後,駭客將目標轉向缺乏防護的網路攝影機而得逞。這樣的事故突顯企業必須提升物聯網裝置的安全,以免這類設備成為資安防線的破口。

【攻擊與威脅】

物聯網設備成內網資安軟肋!勒索軟體駭客Akira被EDR攔下,竟轉向缺乏防護的網路攝影機下手

在過往勒索軟體攻擊事故裡,駭客多半針對Windows電腦而來,最近2至3年也針對VMware虛擬化平臺打造Linux版加密工具,如今駭客盯上缺乏EDR系統防護的物聯網設備,從而迴避企業組織的偵測。

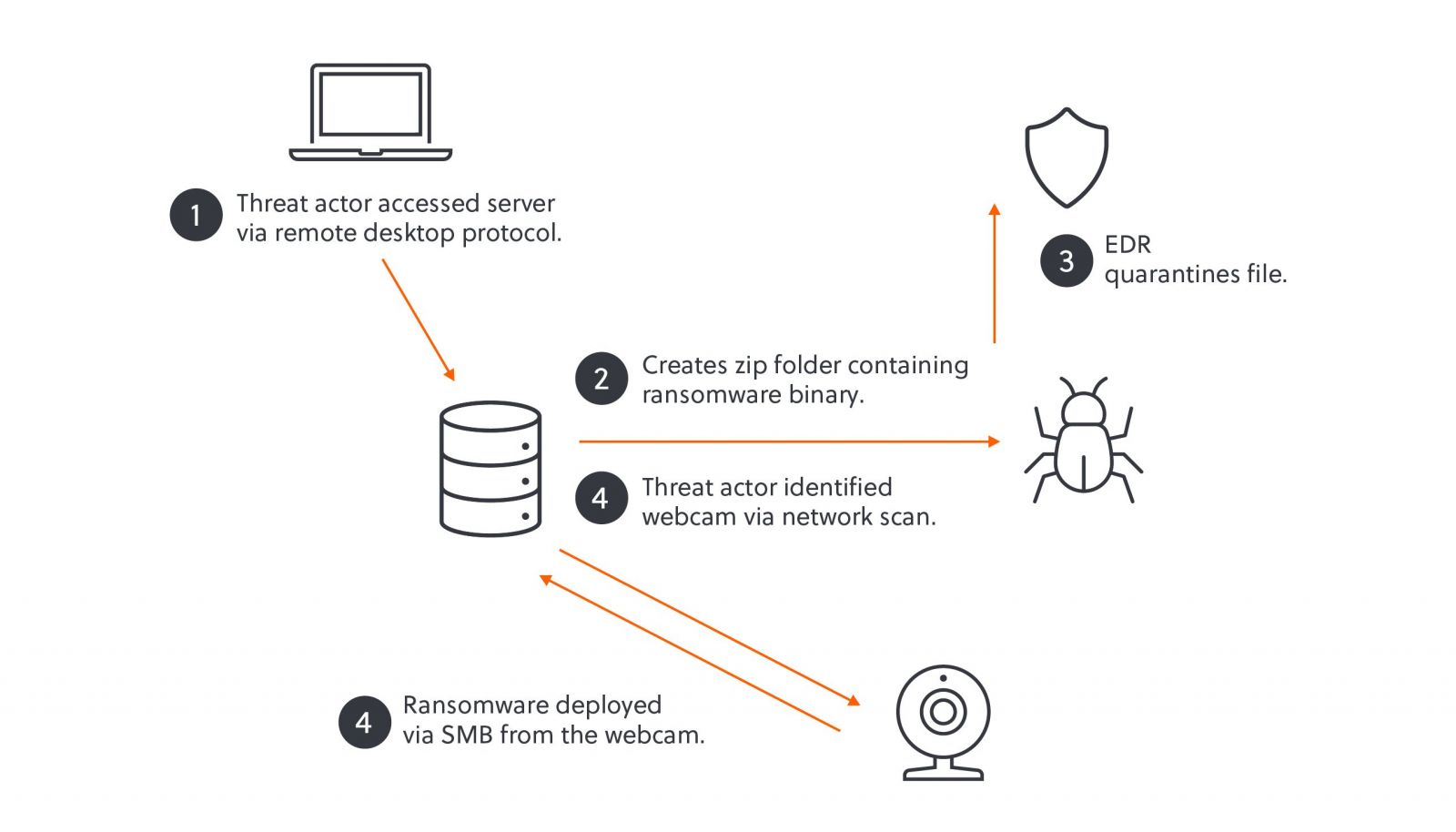

提供威脅情資及風險顧問的資安業者S-RM揭露不尋常的勒索軟體Akira攻擊事故,受害組織在網路環境裡的伺服器部署了EDR系統,成功偵測並攔截勒索軟體攻擊,然而駭客並未就此收手,而是進行網路掃描,找到未受保護的網路攝影機入侵,成功迴避EDR偵測並部署勒索軟體。

然而,在駭客嘗試從受到密碼保護的ZIP檔解出勒索軟體執行檔過程裡,受害主機的EDR工具偵測到異狀並進行隔離。於是這些駭客改變作法,對內部網路進行掃描,發現網路攝影機及指紋掃描器等多種物聯網設備並未受到EDR系統保護,因此駭客可能藉由滲透這些設備來迴避偵測。

微軟Graph API、SharePoint同時遭到濫用,駭客發起ClickFix攻擊,意圖散布惡意程式框架Havoc

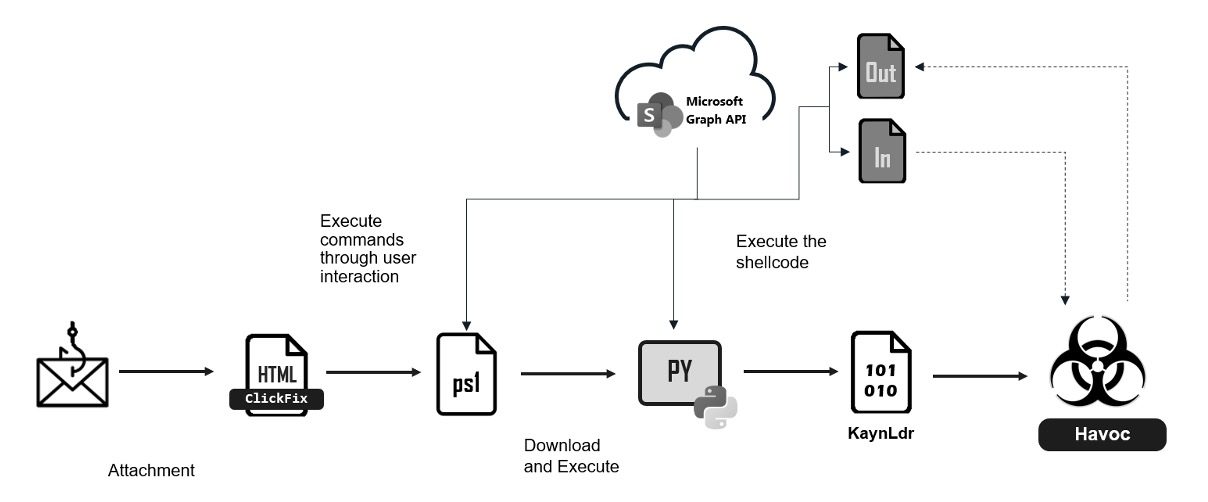

資安業者Fortinet揭露散布惡意程式框架Havoc的攻擊行動,駭客結合ClickFix與多階段惡意程式攻擊手法,試圖於受害電腦植入Havoc的代理程式。駭客為了隱匿攻擊行動,運用SharePoint網站存放惡意軟體,並濫用微軟Graph的API來建立C2通訊。

這起事故的發生,攻擊者在初期是透過挾帶HTML檔案的釣魚郵件進行,信件以急促的內容要求收信人立刻開啟附件。一旦收信人照做,就會落入駭客的ClickFix攻擊圈套,此HTML檔案會在瀏覽器顯示假的錯誤訊息,要求依照指示將指令貼上終端機並執行,修復無法連上「One Drive」雲端服務的問題。

看似如此,但暗地裡,駭客從SharePoint下載指令碼檔案,檢查受害電腦的環境,下載解譯器並執行Python指令碼,載入名為KaynLdr的Shell Code載入工具,最終於受害電腦部署Havoc。

其他攻擊與威脅

◆2025年3月彰化基督教醫院遭勒索軟體攻擊事件歷程總整理(持續更新中)

◆勒索軟體Medusa今年已有超過40家企業組織受害,最高可能索討1,500萬美元贖金

◆駭客組織EncryptHub透過木馬化應用程式、惡意軟體散布服務,意圖散布勒索軟體、竊資軟體

【漏洞與修補】

Elastic修補Kibana危險程度近乎滿分的漏洞,攻擊者有機會用來執行任意程式碼

3月6日資料圖解分析系統Kibana發布安全性更新8.17.3版,負責此產品開發的資料搜尋和分析解決方案業者Elastic修補重大層級的任意程式碼執行漏洞CVE-2025-25015,影響8.15.0版以上的Kibana,CVSS風險評分達到9.9(滿分10分),該公司呼籲IT人員應儘速將Kibana升級至最新版本。

這項漏洞與原型汙染(Prototype Pollution)有關,攻擊者只要發出特製的HTTP請求,或是上傳特製的檔案,就有機會執行任意程式碼。

FlashSystem、Storwize儲存陣列用戶注意!IBM修補Storage Virtualize儲存平臺漏洞,包括繞過身分驗證的重大漏洞

身為主要儲存與伺服器設備供應商之一的IBM,於2月28日發布旗下主力儲存軟體平臺Storage Virtualize的安全公告,修補2個漏洞,包括1個高危險性的重大漏洞。這次IBM修補的2個Storage Virtualize漏洞,都是GUI控制臺介面所造成,CLI文字命令列介面則不受影響,包括:

CVE-2025-0159,這是嚴重性評分9.1的重大漏洞,起因是RPCAdapter服務的限制不當,導致擁有系統存取權限的遠端攻擊者可執行任意Java程式碼。

CVE-2025-0160,這是嚴重性評分8.1的重大漏洞,可允許遠端攻擊者藉由發送特別製作的HTTP請求,繞過RPCAdapter端點驗證。

在Linux環境中廣獲使用的Vim文字編輯器,於2月3日發布安全公告,修補先前更新時產生的tar檔案處理漏洞,解決辦法是將Vim文字編輯器更新到9.1.1164版本。

這個漏洞CVE-2025-27423,是嚴重性評分7.1的高危險漏洞,起因是Vim專案在去年11月時,為了替vim.tar plugin元件引進權限功能而做的修改,反而在這個plugin元件中產生安全風險。vim.tar是用於檢視壓縮或未壓縮tar檔案的元件,在先前的更新中,由於對:read ex指令的處理不當,允許攻擊者透過特別製作的tar檔案,當用戶開啟這些檔案時,可能因此觸發並執行這些檔案中潛藏的shell指令。

其他漏洞與修補

◆整合即時通訊軟體交談功能的WordPress外掛存在10分漏洞,攻擊者有機會挾持整個網站

【資安產業動態】

防詐機制必須更普遍落實在各種連網設備上,Google提供新的做法

為了維護Pixel手機用戶的安全,Google發表了全新的AI詐騙偵測功能,涵蓋透過Google Messages的詐騙,以及詐騙電話偵測能力,以於用戶收到詐騙訊息及電話時跳出通知。該功能將率先於美國、英國及加拿大推出,現階段僅支援英文,預期很快就會拓展至其他市場。

Google針對Android平臺開發的Google Messages可支援簡訊(SMS)、多媒體簡訊(MMS)以及豐富通訊服務(RCS)的傳遞,該公司利用AI即時偵測Pixel手機用戶所收到的Google Messages,不管是SMS、MMS或RCS,而且會在發現可疑模式時警告用戶,使用者可以選擇忽略、檢舉或是封鎖寄件者。

近期資安日報

【3月6日】美國指控中國資安業者安洵是中國政府從事全球網路間諜活動的打手

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09