在程式開發與資料科學領域常用的Jupyter Notebook,傳出遭到網路攻擊鎖定的情況,今年7月有人將其用於散布惡意程式PyLoose,將這種伺服器拿來挖礦牟利,如今針對這類運算平臺的攻擊行動再度出現。

資安業者Cado揭露的Qubitstrike,正是這種型態的惡意行為,但不同的地方在於,駭客除了將伺服器的運算資源拿來挖礦,也企圖找尋組織的雲端服務帳密資料,進一步擴大危害的範圍。

【攻擊與威脅】

攻擊行動Qubitstrike鎖定Jupyter Notebook伺服器部署惡意程式,竊取AWS、Google Cloud帳密

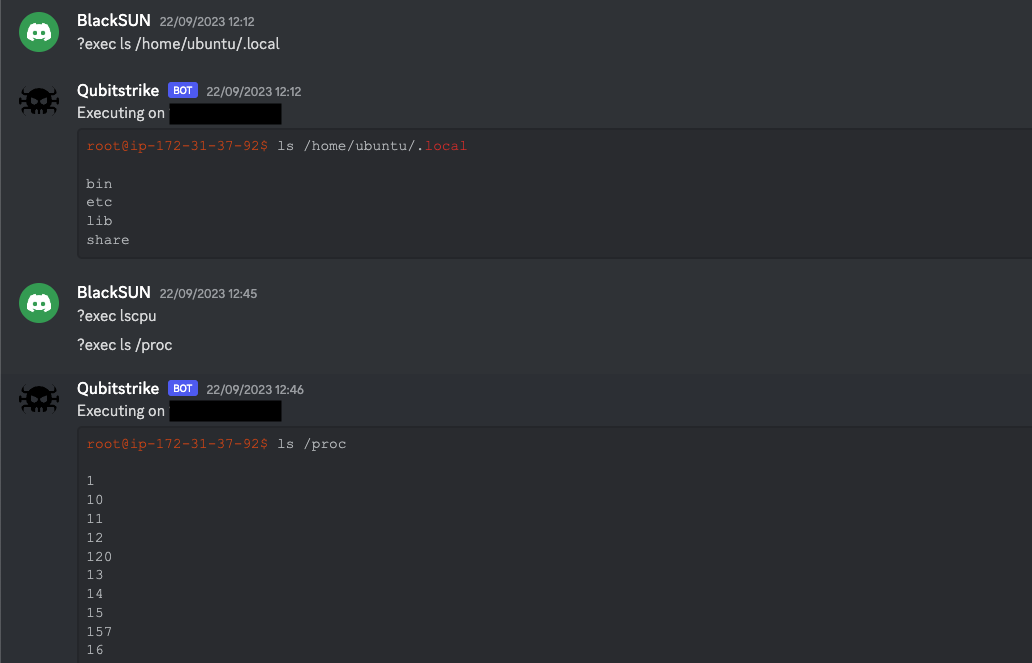

資安業者Cado揭露鎖定Jupyter Notebook的攻擊行動Qubitstrike,駭客疑似透過物聯網搜尋引擎Shodan,尋找曝露在網際網路上的Jupyter Notebook伺服器下手,手動下達命令,先是確認處理器的型號,以及能否存取root帳號,並尋找可下手的帳密資料,接著下載、執行以Base64演算法加密的指令碼mi.sh,啟動挖礦軟體XMRig,並植入攻擊者的SSH金鑰,以便持續存取root帳號,隨後部署名為Diamorphine的Rootkit程式,以及竊取AWS、Google Cloud等帳密資料,並透過SSH將這些資訊外流,最終使用Telegram機器人的API回傳給駭客。

資安業者Cado揭露鎖定Jupyter Notebook的攻擊行動Qubitstrike,駭客疑似透過物聯網搜尋引擎Shodan,尋找曝露在網際網路上的Jupyter Notebook伺服器下手,手動下達命令,先是確認處理器的型號,以及能否存取root帳號,並尋找可下手的帳密資料,接著下載、執行以Base64演算法加密的指令碼mi.sh,啟動挖礦軟體XMRig,並植入攻擊者的SSH金鑰,以便持續存取root帳號,隨後部署名為Diamorphine的Rootkit程式,以及竊取AWS、Google Cloud等帳密資料,並透過SSH將這些資訊外流,最終使用Telegram機器人的API回傳給駭客。

過程中駭客也利用名為kthreadd的工具清除其他攻擊者的惡意酬載,以及下達netstat指令而關閉其他連線。研究人員指出,駭客運用即時通訊軟體Discord做為C2,並透過程式碼代管平臺Codeberg存放惡意軟體,而使得攻擊行動更難被察覺。

北韓駭客組織利用CI/CD系統TeamCity漏洞發動供應鏈攻擊

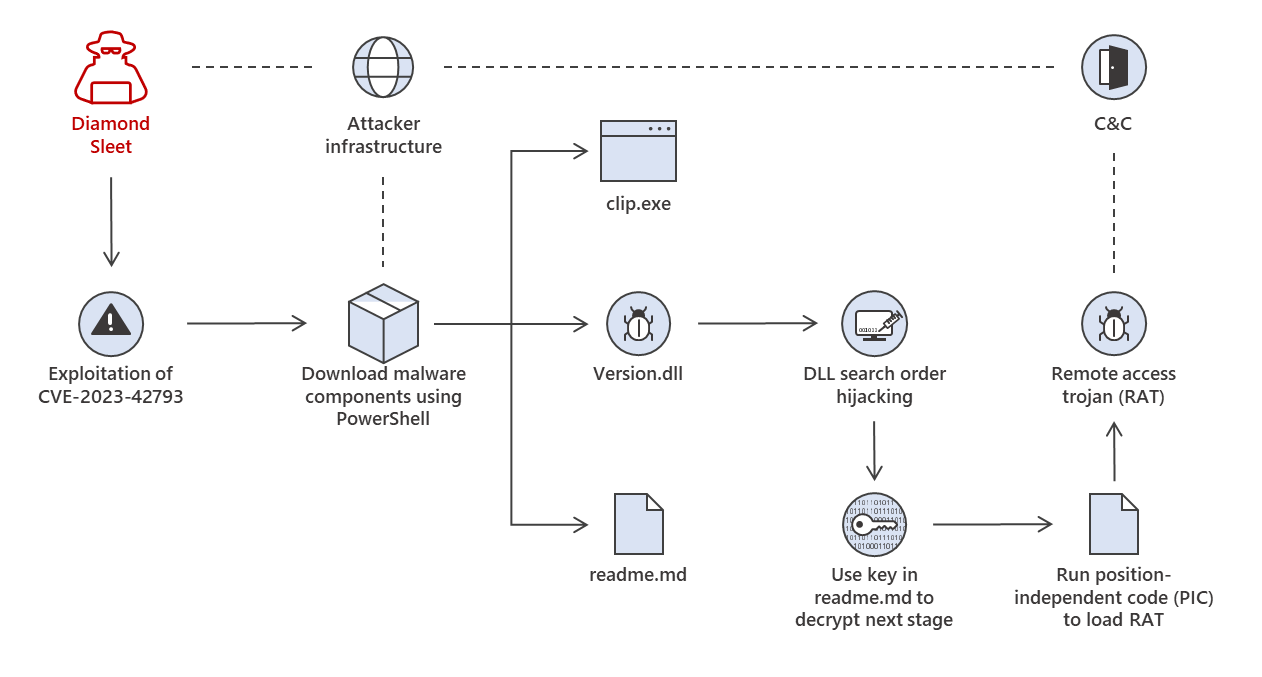

微軟針對北韓駭客組織Lazarus(亦稱Zinc、Diamond Sleet),以及旗下團體Andariel(亦稱Onyx Sleet)近期的攻擊行動提出警告,這些駭客的目標是持續整合與持續部署系統TeamCity,因為此系統有個重大漏洞CVE-2023-42793(CVSS風險評分為9.8)。

微軟針對北韓駭客組織Lazarus(亦稱Zinc、Diamond Sleet),以及旗下團體Andariel(亦稱Onyx Sleet)近期的攻擊行動提出警告,這些駭客的目標是持續整合與持續部署系統TeamCity,因為此系統有個重大漏洞CVE-2023-42793(CVSS風險評分為9.8)。

但是,兩組人馬的攻擊手段不同。Lazarus若成功入侵TeamCity伺服器,就會從先前遭駭的其他基礎設施下載後門程式ForestTiger,建立名為Windows TeamCity Settings User Interface的排程工作,以便該後門程式在每次電腦開機後就會執行,截取本機安全認證子系統服務(LSASS)在記憶體存放的帳密資料。此外,這些駭客也有可能透過PowerShell下載惡意DLL檔案,進行DLL搜尋順序挾持(DLL search-order hijacking)攻擊。

Andariel則是利用上述漏洞,在受害主機建立新的使用者帳號並加入管理員群組,接著,從駭客的基礎設施下載惡意酬載HazyLoad,停止TeamCity服務並透過LSASS,以及其他作案工具,並且搜刮目標主機的各式帳密及資料。

中國、俄羅斯駭客利用壓縮軟體WinRAR漏洞於受害電腦執行任意程式碼

上週資安業者DuskRise發現俄羅斯駭客利用壓縮軟體WinRAR漏洞CVE-2023-38831發動攻擊,有研究人員指出,有多個駭客組織跟進利用這項漏洞。Google旗下的威脅情報小組(TAG)指出,他們偵測到俄羅斯駭客組織Sandworm(亦稱FrozenBarents)、APT28(亦稱FancyBear、FrozenLake),以及中國駭客組織APT40(亦稱IslandDreams)的攻擊行動。

Sandworm於9月初假借烏克蘭無人機軍事訓練招生的名義寄送釣魚郵件,散布竊資軟體Rhadamanthys,收集瀏覽器帳密及連線階段(Session)資訊;APT28則是針對烏克蘭政府官員下手,假冒智庫發送釣魚信,攻擊該國能源基礎設施(CI),引誘下載惡意壓縮檔,於受害電腦植入PowerShell指令碼Ironjaw;而對於APT40的漏洞攻擊行動,該組織針對巴布亞紐幾內亞的民眾散布釣魚郵件,信件內容包含Dropbox下載連結,若依裡面的指示開啟網址,會取得含有上述漏洞的ZIP壓縮檔,有可能導致電腦被感染後門程式Boxrat。

根據資安新聞網站Bleeping Compuer報導,有人宣稱竊得臺灣網路設備廠商友訊科技(D-Link)的網路管理軟體D-View的原始碼,並握有該公司300萬用戶資料,在駭客論壇兜售,該公司也在10月2日證實資料外洩情事。

友訊昨日向我們反映該媒體報導內容與事實有落差,今天提出進一步說明,關於發生的狀況,他們提出兩點說明。

第一,D-View的程式碼並未遭竊。

第二,資料外洩的範圍,是2015年底就已下架的D-View 6會員註冊網站用程式碼,內容為過期的備份資料,多為半公開、低敏感資料;2016年後的D-View用戶權益,未受影響。

從該公司新的說明來看,他們首度證實的確有程式碼外洩的情況,但外流的並非駭客宣稱的D-View原始碼,而是舊的會員註冊網站的程式碼。

【漏洞與修補】

群暉網路設備作業系統DiskStation Manager存在漏洞,管理員帳號有可能遭挾持

資安業者Claroty本週揭露群暉NAS作業系統DiskStation Manager(DSM)的漏洞CVE-2023-2729,是他們先前參與漏洞挖掘競賽Pwn2Own所找到的。這項弱點出現於不安全的JavaScript功能Math.random(),用途是產生NAS設備的管理員帳號。

在特定情況下,攻擊者有可能藉此取得足夠的資訊,還原虛擬亂數產生器(Pseudorandom Number Generator,PRNG)的種子初始值,從而重組管理員的密碼,進而掌控NAS,CVSS風險評分為5.9,影響執行DSM 7.2版作業系統的設備。

對此,群暉獲報後於6月發布資安通告,指出該漏洞影響DSM 6.2、DSM 7.0、DSM 7.1、DSM 7.2,以及DSMUC 3.1,他們針對DSM 7.2推出7.2-64561版修補,並表明其他受影響版本將不予處理,但並未說明原因。

資料來源

1. https://claroty.com/team82/research/synology-nas-dsm-account-takeover-when-random-is-not-secure

2. https://www.synology.com/zh-tw/security/advisory/Synology_SA_23_07

10月17日Oracle發布2023年10月重大修補更新(CPU),總共提供了387個修補程式,當中有40個針對重大漏洞而來,逾200個緩解未經身分驗證就能遠端利用的漏洞。資安新聞網站SecurityWeek指出,這份公布涵蓋185個具有CVE編號的漏洞,有不少同時存在多種產品。

從產品被修補的漏洞數量來看,本次修補最多的產品是Financial Services Applications,總共修補103個漏洞,其中有49個可被遠端利用,且無須通過身分驗證;其次是Oracle Communications,本次揭露與修補91個漏洞、當中的60個需儘快處理,因為攻擊者可在未經身分驗證的情況下,遠端觸發漏洞。

【其他新聞】

基因檢驗業者23andMe傳出資料外洩,410萬筆記錄流入駭客論壇

國防專家遭北韓駭客Lazarus鎖定,假借採訪名義散布木馬化VNC應用程式

本月修補的Citrix NetScaler漏洞傳出8月就被用於攻擊行動

近期資安日報

【10月18日】 使用Telegram、AWS、阿里雲的開發人員遭到鎖定,駭客透過PyPI套件發動供應鏈攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10