資安公司Threat Fabric發現變種Android銀行木馬Chameleon的身影,且活動範圍已經從澳洲和波蘭,擴散至英國和義大利用戶。變種Chameleon有兩個重要的新功能,首先是具有繞過裝置生物辨識保護的能力,另外則是可以顯示HTML頁面,因此在具有Android 13受限制設定(Restricted Settings)功能的裝置,也可以啟用輔助功能服務。經強化的變種Chameleon更複雜也更具適應性,對於使用者造成更大的安全威脅。

在今年1月,Threat Fabric發現銀行木馬Chameleon能夠偽裝成合法的行動銀行應用程式,透過網路釣魚頁面欺騙使用者。資安研究人員第一次在網路上發現Chameleon的時候,其仍處在開發階段,具有各種日誌記錄器、有限的惡意功能,並有明確但未使用的指令,都暗示木馬的發展方向和潛在能力。

Chameleon這類銀行木馬主要針對銀行應用程式和加密貨幣服務,操縱受害者的裝置,以代理功能假冒受害者執行操作,並濫用Android的輔助功能達到帳號接管(Account Takeover)和裝置接管(Device Takeover)的目的。攻擊者採取多種方式發布Chameleon,但主要是透過網路釣魚頁面,將其偽裝成為合法應用程式,並使用合法的CDN發布檔案。過去Chameleon主要是偽裝成澳洲稅務局和波蘭受歡迎的銀行應用程式。

而經過幾個月資安人員再次發現Chameleon,已經是改進後的版本,除了繼承先前版本的功能之外,還加入進階功能,Chameleon變種透過惡意軟體Zombinder散布,並且冒充成為Google Chrome應用程式,同時也擴大攻擊區域,擴展至英國和義大利。

新的Chameleon變種有一項引人注意的功能,是在收到來自C2伺服器的特定指令時,可以啟動對Android 13裝置的檢查。當Chameleon變種發現自己被安裝在Android 13裝置上,且該裝置對應用程式活動加以限制的時候,便會動態回應顯示HTML頁面,提示用戶啟用輔助服務。而輔助服務對於Chameleon要成功執行裝置接管攻擊是個重要關鍵。

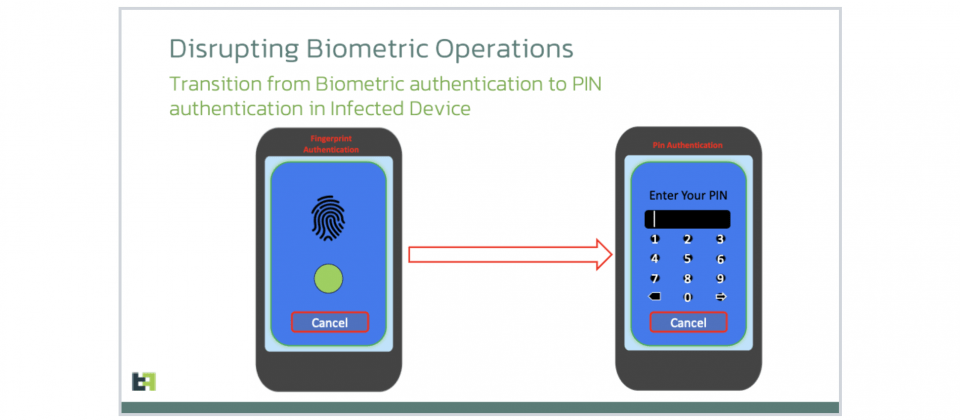

此外,Chameleon變種還能中斷裝置生物辨識操作功能,藉由運用KeyguardManager API和AccessibilityEvent,根據圖形、PIN碼或密碼等不同的鎖定機制,評估鎖定螢幕的狀態。當滿足特定條件時,Chameleon可以使用AccessibilityEvent動作,將生物辨識認證轉換成PIN碼認證,如此在繞過生物辨識提示後,Chameleon木馬就能隨意解鎖裝置。

雖然攻擊者無法操縱與存取生物辨識資料,但是透過強制回退到標準認證,攻擊者能透過鍵盤紀錄竊取圖形、PIN碼或密碼金鑰,接著就能運用輔助操作,使用先前竊取的PIN碼或密碼解鎖裝置,進而完全繞過生物辨識的保護。

Chameleon變種還有任務調度和活動控制功能,除了繞過裝置生物辨識保護和顯示HTML頁面的能力,Chameleon在更新後也加入其他銀行木馬的功能,例如使用AlarmManager API進行任務調度。研究人員提到,雖然任務調度在木馬中很常見,但是Chameleon的特別之處在於其動態調度的能力,能夠有效處理輔助功能和活動。

Chameleon變種在發現輔助功能被停用的時候,能夠從輔助模式切換到usagestats模式,並啟動注入行動發起覆蓋攻擊,也就是在受害者的裝置上顯示假冒介面,讓受害者誤以為覆蓋的介面是合法應用程式,欺騙用戶輸入敏感資訊,像是憑證、信用卡等資訊。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06