烏克蘭戰爭開戰已經接近2年,俄羅斯駭客將網路攻擊配合軍事行動的情況不時傳出,使得相關的網路攻擊在這場戰爭當中,具有舉足輕重的地位。

而最近烏克蘭面臨大規模空襲的期間,也傳出俄羅斯駭客趁機攻擊烏克蘭首都的網路攝影機,使得俄羅斯能夠掌握烏克蘭防空部署,更有效進行飛彈轟炸。

【攻擊與威脅】

烏克蘭住宅區網路攝影機遭駭,俄羅斯將其用於軍事行動偵察

根據基輔獨立報、SecurityAffairs、The Record等媒體報導,烏克蘭國家安全局(SBU)宣布拆除2臺位於基輔的網路攝影機,原因是俄羅斯駭客入侵上述設備後,在1月2日大規模空襲期間收集基輔的防空系統,以及關鍵基礎設施的位置。

SBU指出,這些攝影機遭到攻擊後,俄羅斯特種部隊取得相關畫面之後,而得以監視駐紮當地的烏克蘭軍隊,其中一臺設備位於公寓陽臺,原本是當地住戶用於監控週邊情況,另一臺也是住宅區居民所設,用於監控停車場。值得留意的是,對方得逞後,不只取得遠端的存取權限來進行控制,改變攝影機角度,甚至將其與YouTube連線。

而這並非烏克蘭的網路攝影機遭到俄羅斯入侵的首例,自2022年2月烏克蘭戰爭開打,SBU已經阻斷約1萬臺IP攝影機的運作,以免敵軍將其用於空襲。

資料來源

1. https://kyivindependent.com/sbu-blocks-surveillance-cameras-hacked-by-russians-to-spy-on-targets-in-kyiv/

2. https://securityaffairs.com/156812/intelligence/russia-hacked-surveillance-cameras-ukraine.html

3. https://therecord.media/ukraine-says-russia-hacked-web-cameras-to-spy-on-kyiv-targets

1月2日澳洲維多利亞州法院服務中心(CSV)發布公告,表明他們在12月21日察覺遭遇網路攻擊,本次事故出現未經授權存取的情況,導致法院內的視聽網路中斷,影響錄影、錄音、轉錄的工作。CSV隨即隔離、停用受到影響的網路系統,並確保一月份的聽證會能照常舉行。根據初步調查的結果,11月1日至12月21日部分聽證會的錄音遭到異常存取,但也有部分10月以前的資料可能外流,受影響的單位,包括最高法院、縣立法院、行政法院、兒童法庭、驗屍法庭。

關於攻擊者的來歷,根據ABC News報導指出,有一位資安專家Robert Potter掌握相關證據,認為攻擊者來自俄羅斯,對方使用勒索軟體Qilin發動攻擊,並向法院進行雙重勒索。

資料來源

1. http://courts.vic.gov.au/news/court-services-victoria-cyber-incident

2. http://www.abc.net.au/news/2024-01-02/victoria-court-system-targeted-in-cyber-attack-russian-hackers/103272118

12月29日勒索軟體駭客組織Inc Ransom聲稱對全錄(Xerox)的美國分公司發動攻擊,並提供電子郵件、發票的截圖作為證明。

12月29日勒索軟體駭客組織Inc Ransom聲稱對全錄(Xerox)的美國分公司發動攻擊,並提供電子郵件、發票的截圖作為證明。

到了1月2日,該公司證實遭遇網路攻擊,並透露這起事故資安人員察覺後已進行遏止,經調查後確認僅有旗下的Xerox Business Solutions(XBS)美國分公司XBS U.S.受到影響,導致XBS部分人士的個資可能外流,但全錄公司的系統及營運皆未受到影響,XBS營運也並未受到影響。

資料來源

1. https://twitter.com/omvapt/status/1741249569789284615

2. https://www.news.xerox.com/news/xerox-releases-statement-regarding-cybersecurity-incident-affecting-xbs-subsidiary

瑞典食品零售供應商Coop傳出遭勒索軟體駭客組織Cactus攻擊

根據資安新聞網站SecurityAffairs的報導,瑞典大型零售及雜貨供應商Coop傳出遭到勒索軟體駭客組織Cactus攻擊,駭客聲稱竊得257 GB資料,並公布部分身分證企圖證明是他們所為。對方揚言若Coop不願付贖金,他們將會公布數量極為龐大的個資,並表明這些資料存放於超過2.1萬個資料夾。

根據資安新聞網站SecurityAffairs的報導,瑞典大型零售及雜貨供應商Coop傳出遭到勒索軟體駭客組織Cactus攻擊,駭客聲稱竊得257 GB資料,並公布部分身分證企圖證明是他們所為。對方揚言若Coop不願付贖金,他們將會公布數量極為龐大的個資,並表明這些資料存放於超過2.1萬個資料夾。

本次並非Coop首度因網路攻擊而受害,2021年7月,該公司揭露他們因軟體供應商受到Kaseya供應鏈攻擊,而導致遭遇勒索軟體REvil攻擊,500家超市被迫暫停營業。

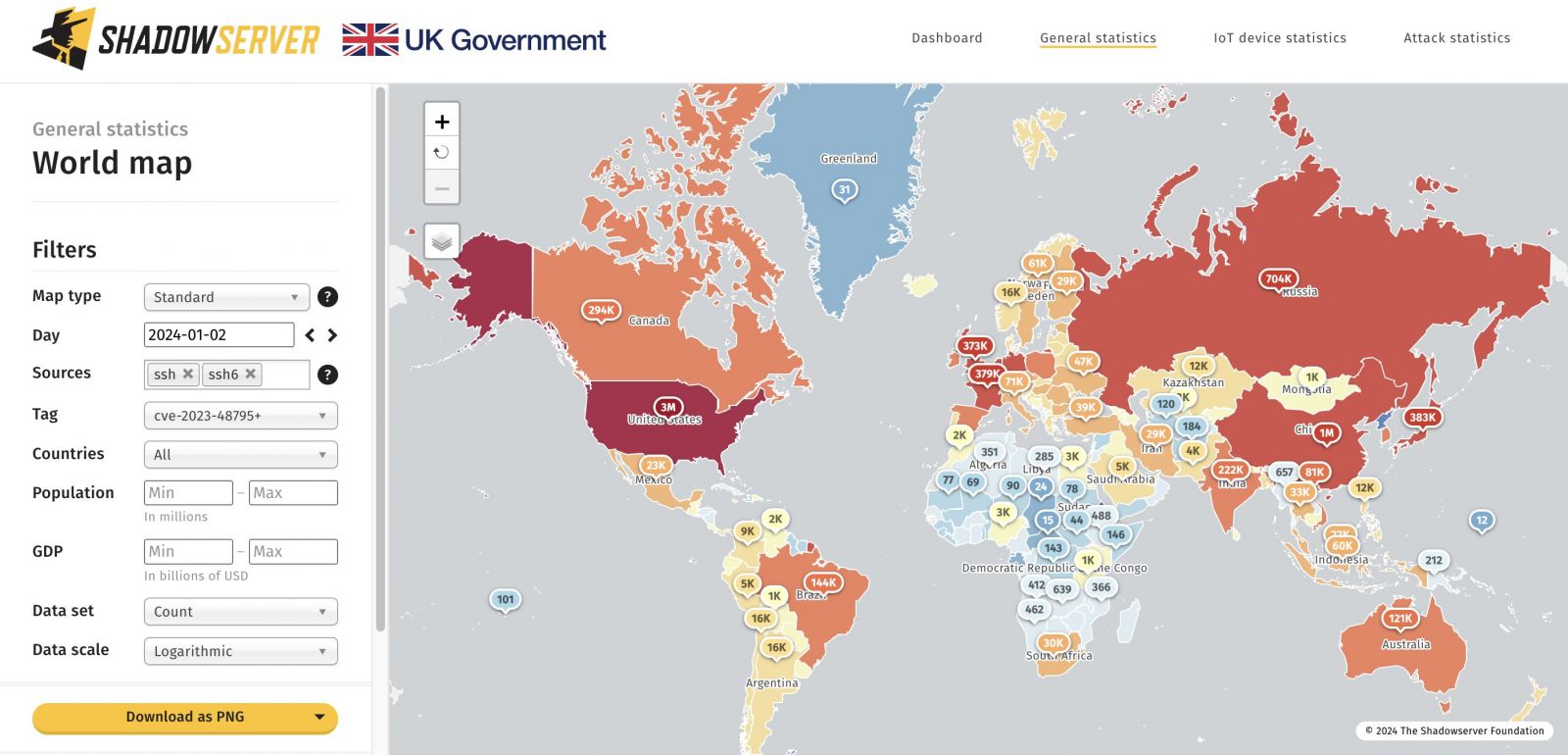

12月下旬德國波鴻魯爾大學研究人員揭露針對SSH通訊協定的新型態攻擊手法Terrapin,可藉此破壞SSH安全通道的完整性,從而攔截或修改用戶端與伺服器間傳送的資料,達到洩漏資料與冒用身分等目的,如今有研究人員提出警告,伺服器存在可被用於上述攻擊的相關弱點的情況相當嚴重。

12月下旬德國波鴻魯爾大學研究人員揭露針對SSH通訊協定的新型態攻擊手法Terrapin,可藉此破壞SSH安全通道的完整性,從而攔截或修改用戶端與伺服器間傳送的資料,達到洩漏資料與冒用身分等目的,如今有研究人員提出警告,伺服器存在可被用於上述攻擊的相關弱點的情況相當嚴重。

1月3日Shadowserver基金會指出,可從網際網路上存取的伺服器,有近1,100萬臺存在CVE-2023-48795漏洞,而能透過Terrapin對其發動攻擊,這些伺服器所使用的IPv4及IPv6位址,占整體的52%。其中美國曝露的主機臺數最多,有330萬臺,其次是中國、德國、俄羅斯,分別有130萬臺、100萬臺、70萬臺。

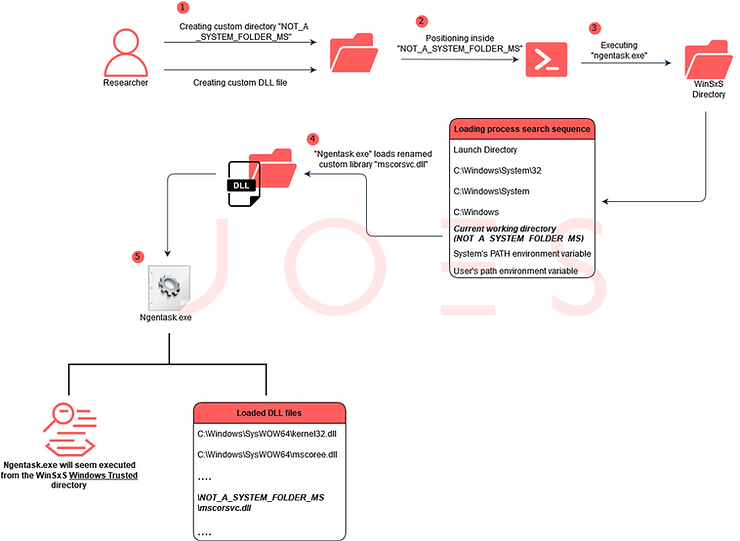

新型態DLL搜尋順序挾持手法可繞過Windows 10及11的防護措施

資安業者Security Joes揭露新型態的DLL搜尋順序挾持(DLL Search Order Hijacking)攻擊手法,並指出駭客可濫用系統資料夾WinSXS,繞過Windows 10、11作業系統的防護措施。

資安業者Security Joes揭露新型態的DLL搜尋順序挾持(DLL Search Order Hijacking)攻擊手法,並指出駭客可濫用系統資料夾WinSXS,繞過Windows 10、11作業系統的防護措施。

由於這種方法以該資料夾裡的應用程式執行檔為目標,而能夠在無需提升權限的情況下,執行惡意程式碼,再者,則是因為利用該資料夾已被視窗作業系統索引的檔案,攻擊者不需要自備執行檔,就能從事攻擊行動,另一方面,研究人員認為這樣的手法能讓攻擊變得更加隱密,原因是他們利用作業系統已信任的元件,且在專屬的記憶體空間執行惡意程式碼,使得資安分析工具難以將其視為有害。

為了驗證這種攻擊手法,研究人員嘗試在WinSXS資料夾尋找有可能被利用的EXE檔案(如ngentask.exe、aspnet_wp.exe),並設置相同檔案名稱的惡意DLL檔案,而有機會透過DLL搜尋順序挾持手法,成功執行任意程式碼。

資安業者CloudSEK提出警告,自X(推特)從2022年12月推出新的驗證帳號方案,駭客就企圖利用各種技術,偽造或盜竊具有金色認證標章、代表已通過驗證的企業組織帳號。

研究人員在去年3月,首度在暗網市集看到有人兜售這類帳號,這些駭客主要透過3種手法取得,其中一種是自行建立假的帳號並通過相關驗證,再供買家使用;另外兩種手法則是盜取他人帳號而得,而根據利用的工具不同,一種是利用Open Bullet、SilverBullet、SentryMBA等工具進行暴力破解;另一種則是藉由竊資軟體於受害電腦挖掘相關帳密資料。

而根據X帳號的等級不同,一般而言,新帳號在暗網的平均單價為0.3美元,具有金色標章的帳號為500美元,但若是將設置超過5年的帳號升級金色標章,這類帳號售價從1,200美元至2,000美元不等。

【其他新聞】

100個以色列企業組織遭巴基斯坦駭客Cyber Toufan攻擊

伊朗外送平臺Snapfood傳出遭到網路攻擊,3 TB資料外流

駭客組織Angel Drainer鎖定加密貨幣領域發動網釣攻擊,意圖榨乾加密貨幣錢包

法國IT服務業者Atos求售大數據及資安部門,買家是航太龍頭空中巴士

近期資安日報

【1月3日】 日本遊戲開發商因母公司Google Drive配置錯誤導致近百萬人的個資曝險

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10