1月24日持續整合開發工具Jenkins的開發團隊發布2.442版、長期支援版LTS 2.426.3更新,當中修補評為重大風險等級的RCE漏洞CVE-2024-23897,引起許多研究人員關切。

這項漏洞存在於命令列介面(CLI),而有可能被未經授權的攻擊者用於讀取任意檔案,CVSS風險評分為7.5,通報這項漏洞的資安業者SonarSource也於同日公布相關細節。現在有研究人員提出警告,仍有許多系統尚未修補而可能被盯上。

漏洞有可能被用於多種類型的攻擊行為,甚至能破壞Jenkins的內容

此漏洞發生的原因,是該系統在處理CLI命令的過程中,採用名為args4j的程式庫解析Jenkins控制器的功能函數及選項,該程式庫提供以@字元來讀取指定檔案的路徑,此功能在Jenkins預設為啟用,攻擊者有機會利用這項特性在Jenkins控制器的檔案系統上讀取任意檔案,即使沒有取得相關權限,也能夠讀取檔案部分內容。

開發團隊指出,這項弱點還有可能被用於進行其他攻擊,像是透過「記得我」的cookie、跨網站指令碼(XSS)攻擊、繞過跨網站偽造請求(CSRF)防護機制等方式,進行遠端執行任意程式碼(RCE)攻擊,或者,攻擊者能夠刪除Jenkins任意項目,或是解密存放的帳密資料。

公布後2天出現概念性驗證程式碼、嘗試利用攻擊行動

由於這項重大層級的漏洞可被用於攻擊的範圍甚廣,駭客在漏洞被公開後的動態引起研究人員關注。1月26日資安業者Nextron Systems研究人員Florian Roth提出警告,他發現有人在程式碼儲存庫GitHub上傳2組概念性驗證程式碼(PoC),接下來攻擊者很可能會嘗試將漏洞用於攻擊行動;果不其然,加州大學柏克萊分校天空運算實驗室(Sky Computing Lab)研究人員Chaofan Shou發現,他們部署的Jenkins蜜罐陷阱(Honeypot),遭到了漏洞掃描及嘗試利用的情況。

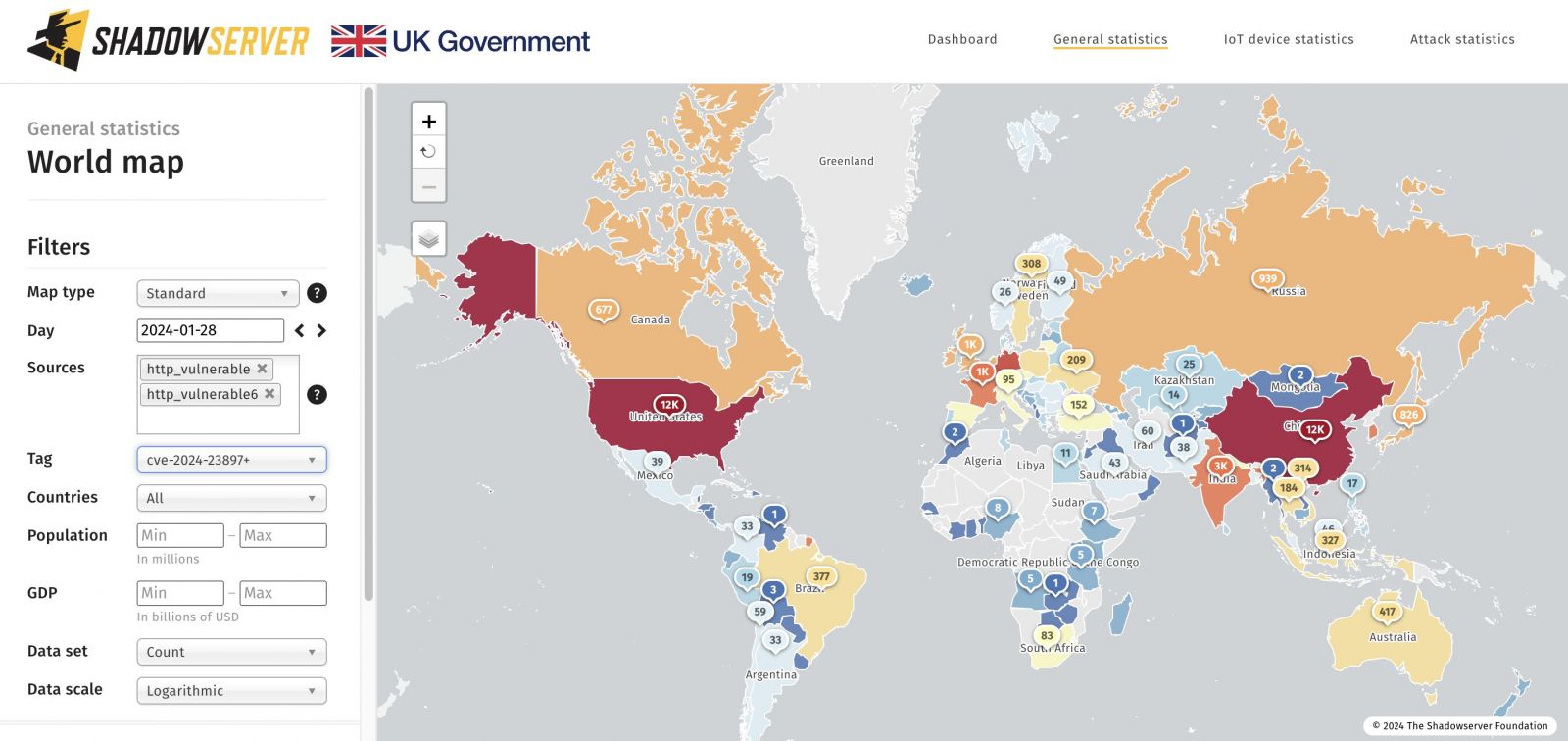

究竟有多少Jenkins伺服器尚未修補?28日Shadowserver基金會發現,仍有約4.5萬臺Jenkins伺服器尚未進行更新,大部分位於中國及美國,分別有12,000臺、11,830臺,其次是德國3,060臺、印度2,681臺、法國1,431臺。

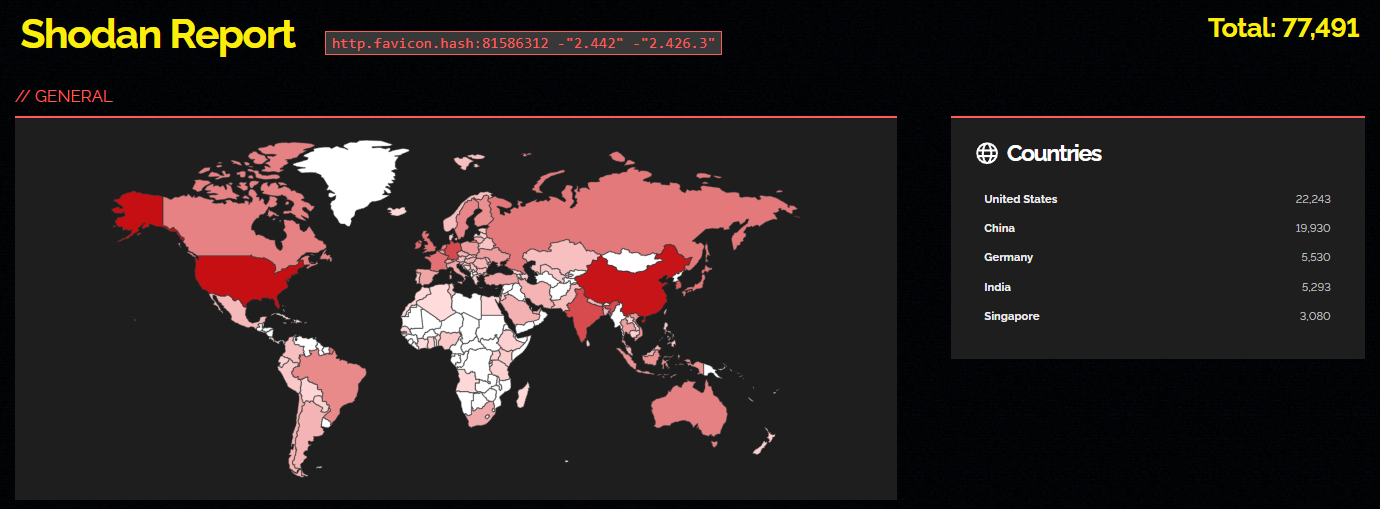

次日資安業者SORadar根據物聯網搜尋引擎Shodan分析的結果,認為實際尚未修補的伺服器數量可能更多,他們看到總共有超過7.7萬臺Jenkins伺服器尚未升級至2.442版、LTS 2.426.3版而曝險,其中美國有22,243臺、中國有19,930臺,德國、印度、新加坡各有5,530臺、5,293臺、3,080臺。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10