繼美國、新加坡、泰國、德國執法單位聯手,宣布拆毀專門綁架個人電腦的大型殭屍網路911 S5,有許多歐洲國家參與的另一個執法行動Operation Endgame,也傳出捷報,他們在本週成功破壞數個用於散布惡意程式的殭屍網路。

值得一提的是,這波執法掃蕩的惡意程式類型,是駭客用來向受害電腦傳遞其他作案工具的惡意程式載入工具(Dropper),帶來的後續效應值得觀察。

【攻擊與威脅】

殭屍網路CatDDoS鎖定逾80個已知漏洞,入侵多個廠牌網路設備、應用系統並將其用於DDoS攻擊

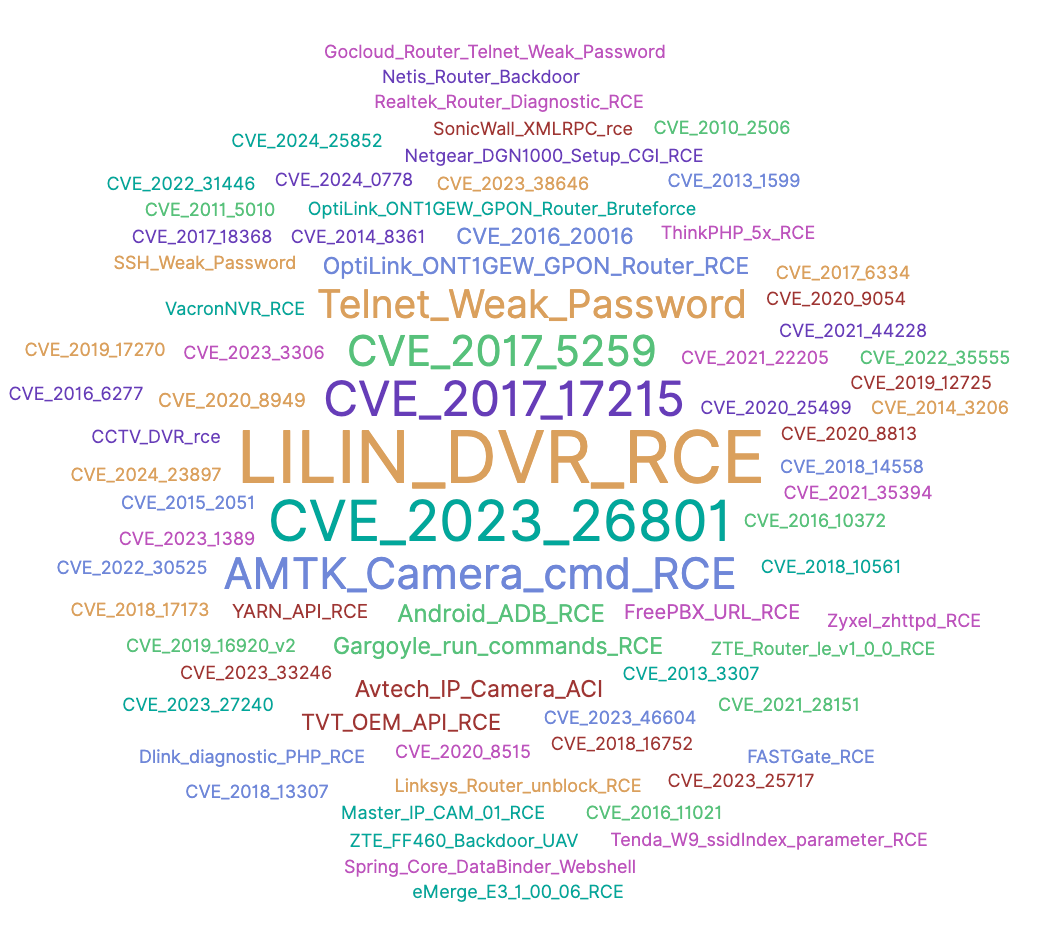

中國資安業者奇安信針對殭屍網路CatDDoS的攻擊行動提出警告,這些駭客在最近3個月裡,利用超過80個已知漏洞,攻擊行動的高峰一天有超過300臺設備受害。

中國資安業者奇安信針對殭屍網路CatDDoS的攻擊行動提出警告,這些駭客在最近3個月裡,利用超過80個已知漏洞,攻擊行動的高峰一天有超過300臺設備受害。

這些已知漏洞影響的範圍很廣,涵蓋思科、D-Link、居易(DrayTek)、高格(Gocloud)、華為、Netgear、瑞昱(Realtek)、Seagate、SonicWall、騰達(Tenda)、Totolink、TP-Link、中興(ZTE)、兆勤(Zyxel)等廠商的網路設備,並且也影響許多應用系統及元件,例如:ActiveMQ、Cacti、FreePBX、GitLab、Hadoop、Jenkins、Metabase、Log4j、RocketMQ。

值得留意的是,有些遭攻擊者利用的漏洞,他們暫時尚未找到相關的跡證,而無法進一步確認,但研究人員推測,當中有不少可能是零時差漏洞。

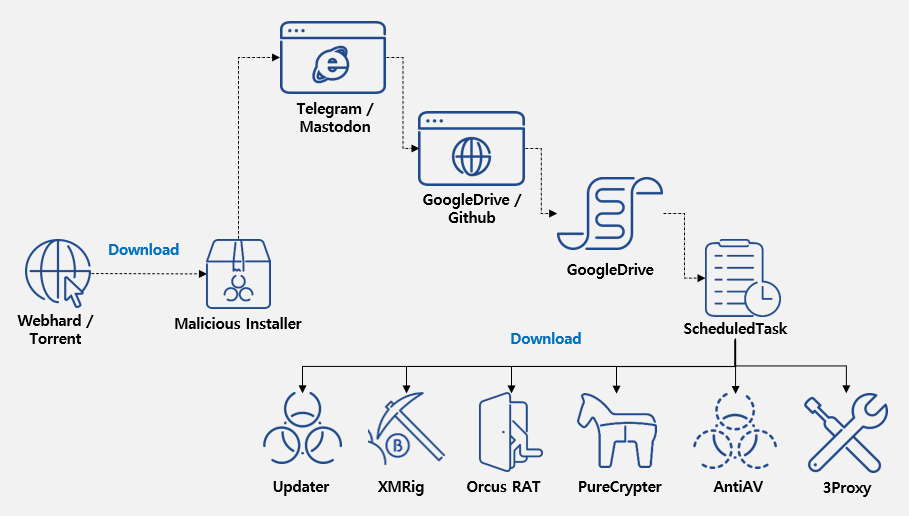

駭客假借提供盜版Office軟體散布木馬程式、挖礦軟體、代理伺服器工具

駭客藉由盜版軟體來散布惡意程式的情況,不時有事故傳出,其中,聲稱提供破解微軟辦公室軟體Office的情況,算是相當常見。由於微軟才在4月下旬,針對下一代買斷版本的Office 2024發布預覽版,並規畫於今年底上市,因此,可能有駭客想搭上這波風潮來散布各式惡意軟體。

駭客藉由盜版軟體來散布惡意程式的情況,不時有事故傳出,其中,聲稱提供破解微軟辦公室軟體Office的情況,算是相當常見。由於微軟才在4月下旬,針對下一代買斷版本的Office 2024發布預覽版,並規畫於今年底上市,因此,可能有駭客想搭上這波風潮來散布各式惡意軟體。

資安業者AhnLab揭露假借提供破解版Office安裝工具的惡意軟體,駭客藉由檔案共享服務、Torrnet種子來散布,該惡意程式號稱可讓使用者自行選擇要安裝的Office版本(2013至2024版)、自行挑選需要安裝的元件,並能指定程式的介面語言。然而研究人員指出,一旦使用者依照指示執行這個惡意安裝程式,電腦就會在背景執行PowerShell命令,安裝其他惡意軟體。

這些惡意軟體包括:木馬程式Orcus RAT、挖礦軟體XMRig、將受害電腦變成非法代理伺服器的3Proxy、惡意程式下載工具PureCrypter,以及能竄改防毒軟體組態或是進行停用的程式AntiAV。

資安業者Lumen揭露發生在去年10月的資安事故,駭客故意鎖定某家美國ISP業者,自遠端摧毀了該ISP業者所屬之自治系統(Autonomous System Number,ASN)中多達60萬臺的路由器,占該ASN中路由器數量的49%。值得留意的是,這些受害路由器無法藉由韌體更新修補,只能更換裝置。

研究人員得知此事的緣由,在於他們去年10月透過公開論壇與故障設備偵測機制發現,有大量使用者投訴Windstream的路由器裝置突然亮紅燈且無法使用,而且在打電話給ISP客服之後,對方的回應是必須更換整個裝置。

根據遙測資料顯示,屬於該ISP業者的某個ASN上特定品牌的路由器數量在一周內大幅下滑,其中,ActionTec路由器減少17.9萬臺,Sagemcom路由器減少48萬臺,他們研判這些路由器感染木馬程式Chalubo而遭到破壞。

近期網路上流傳一份Google內部描述搜尋引擎運作細節的API文件,在一段時間的沉默後,Google終於發出聲明,警告外界不要根據缺乏脈絡與不完整的資訊,對搜尋做出不準確的假設,並強調他們已經分享了大量搜尋運作的方式,同時也致力於保護搜尋結果不被操縱。

之所以該文件引起搜尋引擎最佳化(SEO)專家的注意與興趣,是因為其中描述的細節,與Google過去公開聲明的資訊矛盾,例如:不使用網域權重、不使用點擊評分,以及沒有使用沙箱等。

這批外流的API文件超過2,500頁,涵蓋2,596個模組14,014項屬性的細節。由於該文件洩漏了2024年3月Google搜尋內容儲存的現行架構,以及相關程式碼提交歷史,證明這份資料相當新。

保險經紀人公司台名發布資安重訊,坦承遭供應鏈攻擊,客戶個資恐外洩

30日上午我們報導臺灣電腦硬體製造商「Cooler Master」傳出50萬會員個資外洩的消息,到了下午我們又再注意到,國內的保險經紀人公司「台名」公布遭遇供應鏈攻擊及資料被竊取的資安事件,並坦承有個資外洩情事,提醒客戶提高警覺。雖然這兩起事件並未有關聯,但一日兩則這樣的消息,已引起國人廣泛注目。

針對這起資安事故,台名表示找到攻擊來源、成功阻斷攻擊行動,並永久停用該項服務元件,後續將通報主管機關。究竟是何項服務元件引發供應鏈攻擊,台名並未說明。

值得留意的是,這次事件牽扯到供應鏈攻擊,是否還有更多企業也會因此遇害,也是大家關心的焦點,目前尚未有更多消息。

其他攻擊與威脅

◆俄羅斯駭客FlyingYeti利用WinRAR漏洞對烏克蘭發動網釣攻擊

◆3款WordPress外掛程式漏洞遭到利用,攻擊者藉此注入後門及惡意指令碼

◆間諜軟體LightSpy擴張攻擊範圍,從行動裝置延伸至macOS電腦

【資安防禦措施】

歐美各國執法單位聯手合作進行執法行動Operation Endgame,摧毀數個專門散布特定惡意程式的殭屍網路

歐洲刑警組織Europol,以及美國、英國等十幾個國家的執法單位,在本周同步執行終局行動(Operation Endgame),破壞用來散布惡意程式的殭屍網路,於5月27日至29日關閉超過100臺伺服器,扣押逾2千個網域名稱,逮捕4名嫌犯,並針對其他8名嫌犯展開通緝。

歐洲刑警組織Europol,以及美國、英國等十幾個國家的執法單位,在本周同步執行終局行動(Operation Endgame),破壞用來散布惡意程式的殭屍網路,於5月27日至29日關閉超過100臺伺服器,扣押逾2千個網域名稱,逮捕4名嫌犯,並針對其他8名嫌犯展開通緝。

歐洲司法組織Eurojust表示,本次執法行動針對IcedID、Pikabot、Smokeloader、Bumblebee、TrickBot等惡意程式而來,攻擊者主要滲透受害電腦並植入惡意程式的途徑,是透過電子郵件。而這次的執法行動,是2021年摧毀Emotet的後續。

歐洲刑警組織表示,這是史上針對殭屍網路之最大規模的執法行動,打擊了惡意程式載入工具(Dropper)生態體系。不過,這是終局行動的第一波執行成果,接下來各國執法單位將會持續掃蕩這類網路犯罪。

近期資安日報

【5月30日】鎖定Check Point VPN的攻擊行動出現新的發展,兩家資安業者透露對方利用零時差漏洞挖掘AD帳密資料

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09