6月5日烏克蘭電腦緊急應變團隊(CERT-UA)指出,他們與烏克蘭武裝部隊網路安全中心(CCB)合作,揭露駭客組織UAC-0020(又稱Vermin)的攻擊行動「SickSync」,並指出對方的目標,就是針對烏克蘭武裝部隊而來。

對於攻擊者的身分,CERT-UA特別提及對方來自盧甘斯克人民共和國(LNR),這起攻擊行動是受到臨時占領的執法機構指使,由於俄羅斯在2022年10月幾乎占領整個盧甘斯克,換言之,CERT-UA認為俄羅斯政府是幕後主使。

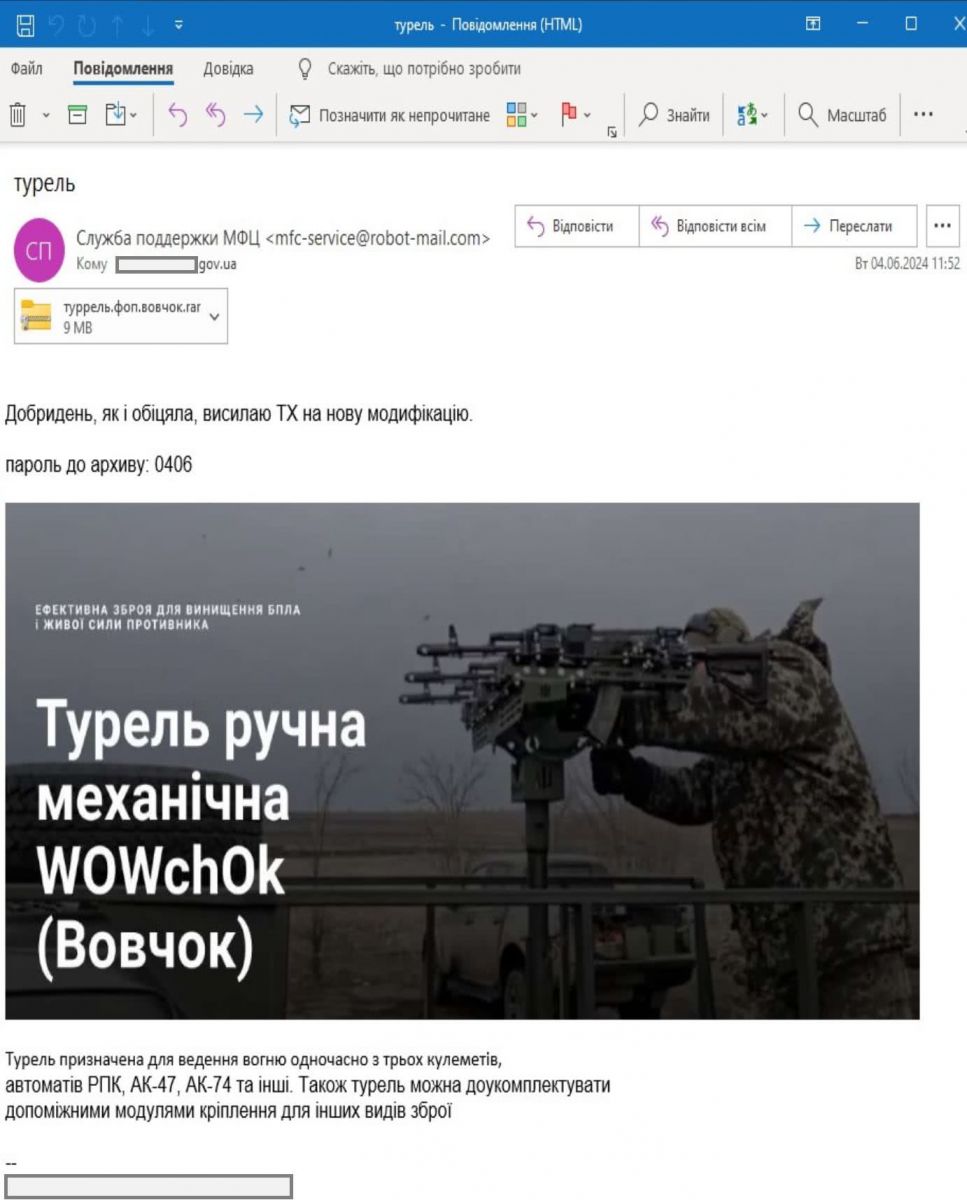

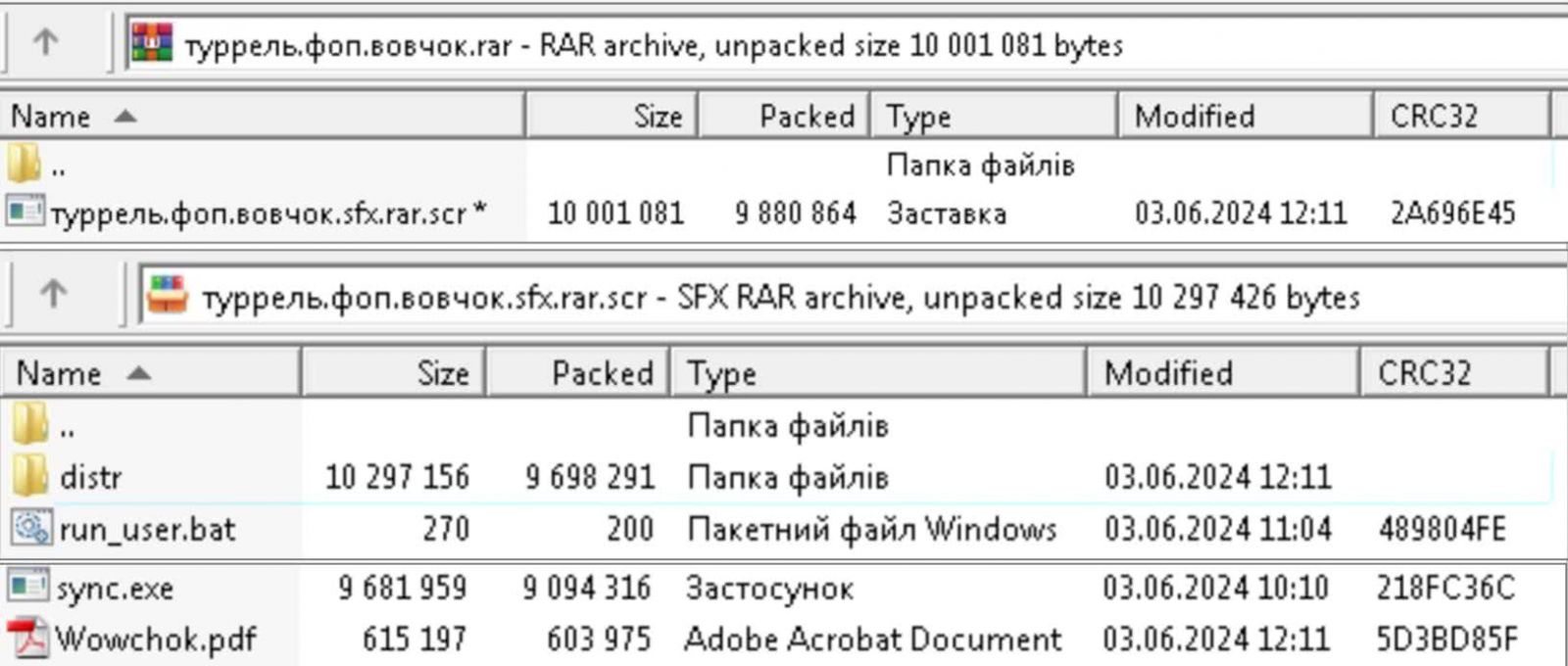

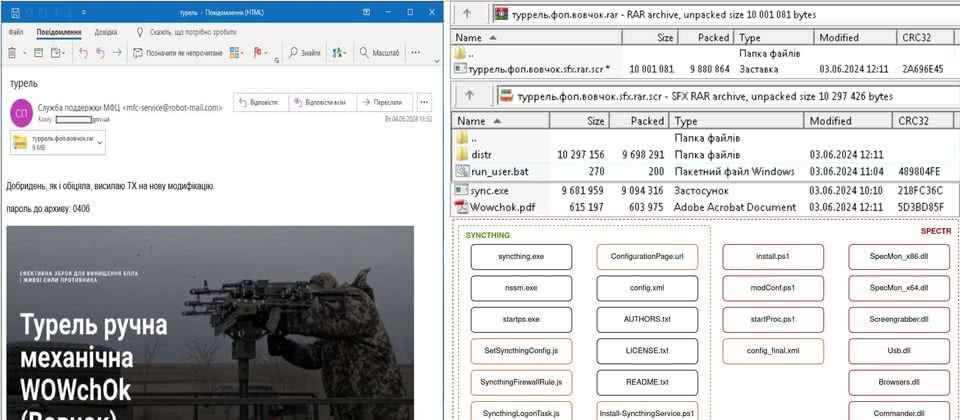

針對駭客發起的攻擊行動,對方先是寄送電子郵件,當中挾帶附件turrel.fop.wolf.rar,此為受到密碼保護的RAR自解壓縮檔。一旦收信人將附件開啟,電腦就會開啟誘餌PDF文件,並透過BAT批次檔執行惡意安裝檔sync.exe,於受害電腦植入作案工具。

而該檔案的內容,包含了曾在2019年出現的惡意程式Spectr、檔案同步工具SyncThing,以及上述軟體所需的程式庫。

值得一提的是,Spectr是採用模組化設計的惡意程式,具備從特定資料夾及外接式USB裝置收集檔案的能力,並可搜括Telegram、Signal、Skype等即時通訊軟體,以及Firefox、Edge、Chrome瀏覽器當中的帳密資料,或是連線階段內容。

接著,對方透過SyncThing進行點對點的傳輸,以資料同步的方式將竊得資料流出。對此,CERT-UA表示,所有與SyncThing基礎設施相關(例如:*.syncthing.net)的互動情形,都可能是電腦遭到這波攻擊的跡象。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10