最近幾年中國駭客組織8220(Water Sigbin)鎖定企業應用系統漏洞,藉此入侵部署作案工具,占用系統硬體資源挖礦的情況不時傳出,現在有研究人員發現,這些駭客作案的手法變得更隱密。

資安業者趨勢科技揭露8220最新一波的攻擊行動,這些駭客針對Oracle WebLogic伺服器已知漏洞CVE-2017-3506、CVE-2023-21839而來,透過PowerShell指令碼,最終在受害伺服器植入挖礦程式XMRig。

這兩個漏洞皆為高風險層級,CVE-2017-3506為遠端作業系統層級命令執行漏洞,CVE-2023-21839則是與安全性不足的反序列化處理有關的漏洞,CVSS風險評分為7.4、7.5。研究人員指出,對方傳送有效酬載的過程裡,利用了CVE-2017-3506。

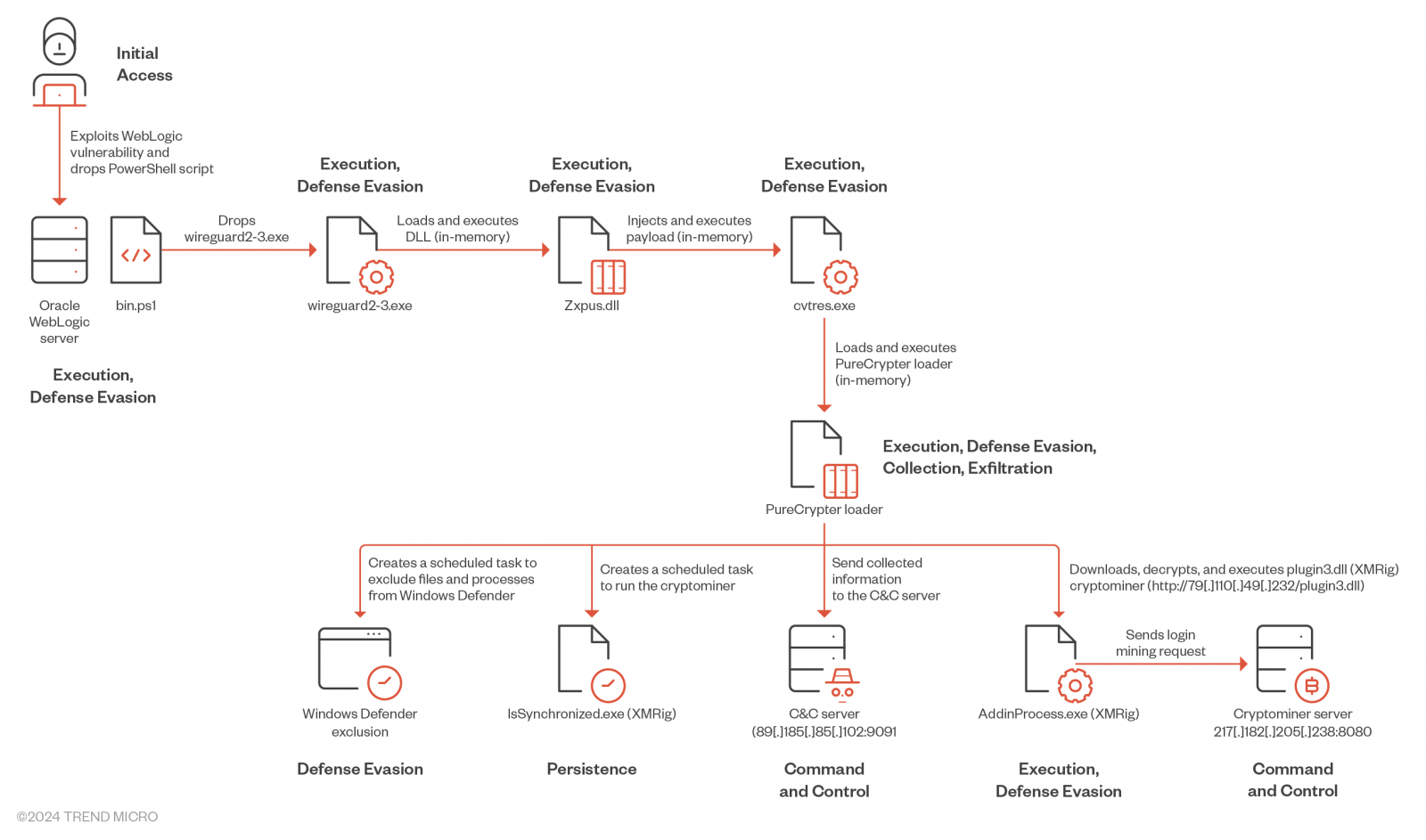

針對攻擊的流程,攻擊者先鎖定曝露前述漏洞的Oracle WebLogic伺服器,試圖利用CVE-2017-3506,隨後就在受害電腦植入PowerShell指令碼,此惡意指令碼將會解開經過Base64編碼處理的第一階段有效酬載。

駭客將有效酬載偽裝成VPN應用程式WireGuard,目的是為了掩人耳目,但實際上,該檔案是木馬程式,主要功能是要解密、映射第二階段的有效酬載,並將其以反射DLL注入的手法,載入記憶體內執行。

研究人員提及,第二階段有效酬載為DLL程式庫檔案,其功能是木馬程式的載入工具,該程式庫從其資源當中,動態搜尋名為Vewijfiv的執行檔,找到後利用特定金鑰及AES演算法解密,並藉由GZip解出有效酬載,然後再進行反序列化處理。

接著,載入工具在特定檔案路徑建立名為cvtres.exe的處理程序,並將下一階段的有效酬載以處理程序注入的手法,載入記憶體並啟動新的處理程序,執行名為PureCrypter的惡意程式載入工具。

這個惡意程式載入工具連線至C2伺服器,並將受害電腦進行註冊,從而下載包含XMRig在內的最終有效酬載。

研究人員指出,PureCrypter不僅能隱藏自身,並配置在系統啟動或使用者登入電腦的時候自動執行,並能建立隱藏排程執行PowerShell命令,從而將特定檔案列為防毒軟體Microsoft Defender的白名單。值得一提的是,為了防範研究人員逆向工程,駭客對於所有的有效酬載,皆透過.NET程式碼保護軟體.NET Reactor進行處理。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10