資安業者Positive Technologies滲透測試員Arseniy Sharoglazov於5月底,公布Rejetto檔案伺服器系統HTTP File Server(HFS)的資安漏洞CVE-2024-23692,此為未經身分驗證的RCE漏洞,CVSS風險評為9.8分,在相關細節公布後一個多月,傳出已被用於攻擊行動的情況。

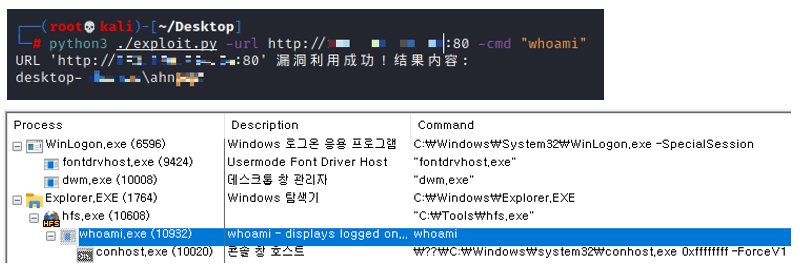

這項漏洞涉及遠端範本注入,攻擊者可在未經身分驗證的情況下,藉由發送特製的HTTP請求,而能遠端於存在弱點的伺服器上執行任意程式碼。

值得留意的是,這項漏洞存在於2018年推出的2.3m版,Rejetto不再支援,並未提供修補程式,若是用戶不升級HFS 3,就有可能曝險。該公司也在網站上提出警告,2.3至2.4版HFS存在漏洞,應停止使用,並指出攻擊者一旦成功利用漏洞,就有機會控制用戶電腦。

7月4日資安業者AhnLab指出,在滲透測試框架Metasploit上個月加入漏洞攻擊模組後,他們發現有人開始實際用於攻擊行動。

對方在攻擊過程中,會先執行whoami、arp等命令,收集系統資訊。然後,他們會新增後門帳號,用來執行遠端桌面連線,但在此同時,對方也會將帳號隱藏起來,以免使用者察覺有異。

一旦成功存取受害主機,這些駭客就會終止HFS處理程序,以防他人利用。研究人員根據對方使用的惡意程式、下達的命令指出,大部分攻擊是使用簡體中文的駭客發動的。

這些駭客最終於受害電腦部署挖礦軟體XMRig、木馬程式XenoRAT,以及用於掃描系統弱點的指令碼。但除了XenoRAT,對方也使用中國駭客常用的惡意程式,例如:Gh0stRAT、PlugX,此外研究人員也看到植入滲透測試工具Cobalt Strike、網路掃描工具Netcat的情況。

其中一種駭客使用的惡意程式「GoThief」,引起研究人員的關注。這個惡意軟體使用Go語言開發而成,其特點是濫用AWS儲存桶,以此存放從受害電腦偷來的資訊。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10