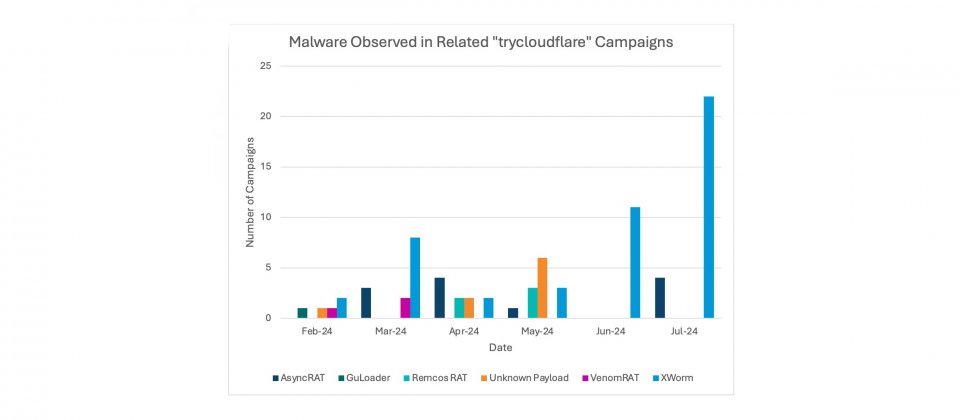

上圖顯示在2024年2月至7月間,從TryCloudflare相關的攻擊活動中所觀察到的惡意軟體種類,近期Xworm出現機率節節攀升

資安公司Proofpoint發現惡意人士透過TryCloudflare服務,大量濫用Cloudflare隧道(Tunnel)服務傳遞惡意軟體,隱藏其交付遠端存取木馬(Remote Access Trojans,RAT)的行動。這項新的攻擊手法,代表著攻擊者能夠靈活改變其基礎設施和戰術,並透過演進攻擊技術提高攻擊成功率,並降低被發現的機會。

Proofpoint正在追蹤一群利用Cloudflare隧道服務,傳遞惡意軟體的網路犯罪活動,透過濫用Cloudflare的TryCloudflare功能,攻擊者不用建立帳號,就能夠創建一次性的隧道。

隧道技術類似VPN或是SSH,用於遠端存取不在本地網路的資料和資源,使用者每次建立TryCloudflare隧道都會生成一個隨機子網域名,使流量經過Cloudflare伺服器代理傳遞,而這提供了攻擊者一個便利且低成本的方式,進一步掩蓋自己的真實位置。

自2023年以來,濫用TryCloudflare隧道的行為變得越來越普遍,攻擊者演進其戰術與技術,擴大攻擊活動範圍,傳遞資訊量從數百到數萬不等,影響達全球數千組織。研究人員觀察到,該攻擊活動通常圍繞在商業主題上,以發票、文件請求、包裹遞送或是稅務等作為誘餌,並使用英文、法文、西班牙文和德文,達到廣泛的攻擊效果。

透過TryCloudflare傳遞的常見惡意軟體包括Xworm、AsyncRAT 和 VenomRAT,而Remcos和GuLoader則出現機會漸少。研究人員表示,從他們發現此手法以來,背後操控的攻擊者已逐漸改變其戰術、技術和程式,試圖繞過偵測進行更高效的攻擊。

攻擊者利用Cloudflare隧道的靈活性,展示他們有能力迅速建構和撤除攻擊基礎設施,增加了這些攻擊被追蹤和封鎖的難度,而這種手法也間接使靜態封鎖清單等安全措施失效。

攻擊者使用Python腳本和WebDAV、SMB等其他技術進行攻擊,這代表攻擊者有能力將惡意軟體安裝到受害者的裝置上,即便這些裝置沒有預先安裝能執行這些腳本的軟體,資安人員認為,企業應該限制安裝和使用不必要的軟體和服務,減少惡意軟體進入系統的途徑。不過由於這些攻擊都需要受害者多次互動,因此也表示之間有許多可以辨識和阻止攻擊的機會。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-09

2026-02-10