為了加密受害電腦檔案,勒索軟體駭客RansomHub會運用名為EDRKillShifter的工具,將防毒軟體或端點防護工具EDR停用,該勒索軟體運作已超過半年,迄今超過210個企業組織受害,而受到資安圈高度關注。但駭客如何運用EDRKillShifter達到目的?有研究人員公布更多細節。

資安業者趨勢科技指出,駭客已將EDRKillShifter整合到他們的攻擊鏈,而這個惡意程式之所以能攻入受害者電腦,主要是利用存在弱點的驅動程式,但除此之外,駭客也企圖讓這支程式持續於受害電腦運作,目的是讓整個攻擊流程都能不受干擾。

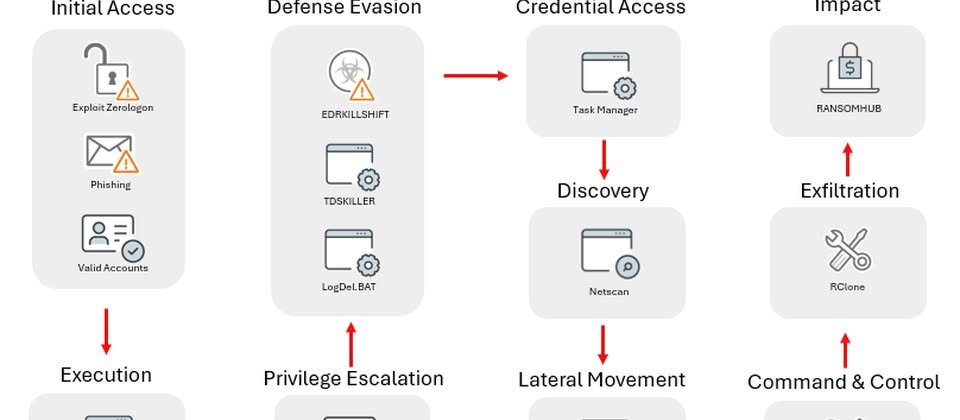

攻擊過程如何進行?駭客運用釣魚郵件、已知漏洞、密碼潑灑攻擊等手法,針對曝露於網際網路的應用系統及端點電腦,來取得初始入侵的管道。其中一個駭客利用的漏洞,是4年前揭露的Zerologon(CVE-2020-1472)。

在成功進入目標組織的網路環境後,攻擊者會使用232.bat、tdskiller.bat、killdeff.bat、LogDel.bat等一系列的批次檔,竄改系統組態、終止特定處理程序、停用防毒軟體Microsoft Defender,並竄改事件記錄,目的是掩蓋攻擊者的行蹤。

接著,這些駭客藉由本機安全認證子系統服務(LSASS)轉存帳密資料來提升權限,並濫用NetScan、AnyDesk對網路環境進行偵察,以便橫向移動、竊取資料,以及部署勒索軟體。

而在上述攻擊的過程裡,攻擊者不只將EDRKillShifter用於阻礙防毒軟體及EDR的運作,還將其當作惡意程式載入工具,來執行各階段的作案工具。接著,駭客必須下達含有密碼的命令才能啟動EDRKillShifter,此惡意程式執行時,會開啟其嵌入的資源,並在記憶體內執行,同時濫用存在弱點的驅動程式,取得運作所需的資料。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10