iThome

在2014年感恩節前夕,11月24日上班日,卻是美國索尼影業(Sony Pictures)員工最黑暗的一天。一個應該要歡慶年度豐收,並且開始感恩節連續2天的假期,正式為之後的耶誕假期暖身的日子,但是,對美國索尼影業47,000名員工而言,卻是一個一輩子永遠忘不了的一天,因為,就在那天,索尼影業員工被迫回家工作、無法依賴各種IT系統連線作業,公司相關的機敏資料也被駭客外洩。初步統計,因為此次遭駭事件,Sony集團股價在5天內跌破1成,公司市值縮水新臺幣600億元。

駭客入侵並張貼紅色骷顱頭桌面,警告意味濃厚

該天上班時間的下午時段,當索尼影業的員工回到工作崗位後,還不需要打開電腦,映入眼簾的卻是一整片的紅,一個像是染上血跡的紅色骷髏頭的電腦桌面,搭配上一段警告文字,顯示駭客組織和平守護者(#GoP)已經入侵索尼影業,並且發出警告。

該駭客組織表示,已經擁有索尼影業所有內部資料,包括相關的機敏檔案在內,如果索尼影業不能遵照和平守護者相關的指示,就會將所擁有的機敏資料外洩到網路上,而考量期間只到當天晚上11點以前。GoP組織表示,如果在11月24日當天晚上,索尼影業不願意同意該駭客組織的要求,包括該公司的財務資料、存取某些伺服器金鑰的壓縮檔、以及更多機敏資料,都會在相關的網址上公布。

這起入侵事件剛開始,因為索尼影業內部網路電子郵件無法運作,而被該公司視為一起內部IT服務中斷的事件,所有的電腦都被迫下線、都無法繼續運作,索尼影業評估,要復原整個系統需要1天到3周的時間,便要求員工們在家工作,除了關閉公司電腦、啟動所有行動裝置的Wi-Fi功能外,也不允許員工使用VPN連回公司網路。

索尼影業內部系統持續維修,也有內部員工向媒體爆料,索尼影業內部的電子郵件系統,最遲要到12月1日才能恢復正常運作,但其他內部系統的復原狀況仍不清楚。

從11月24日遭駭到12月1日恢復電子郵件系統的運作,意味著,索尼影業的員工被迫回家工作至少一周外,因為相關電腦系統無法使用,也得恢復成傳統的紙本作業形式作為因應。

由於索尼影業很早就開始經營各種Twitter等社群活動宣傳,資料外洩的當時,有傳出很多Twitter帳號已經被駭客控制並用來張貼駭客的訊息。也有外電報導,後來索尼影業雖然取回Twitter的帳號與密碼,但電腦上的帳號則還沒有取回。

機敏資料外洩,包括影片檔、員工與主管個資和薪資等

當員工陸續在家工作後,網路上也陸續釋出許多索尼影業的機敏資料,對索尼影業而言,外洩播映中甚至還沒有上映的影片檔案,公開在網路上任人下載,將嚴重影響票房、對索尼影業造成巨大損失。駭客陸續釋出的影片,包括「安妮」(Annie)、「透納先生」(Mr.Turner)、「我想念我自己」(Still Alice)和「To Write Love on Her Arms」等4部還沒有上映的電影,以及還在上映中「怒火特攻隊」(Fury)的戰爭電影。

到12月1日,索尼影業除了僱用資安業者Fireeye旗下的Mandiant團隊協助進行相關事件的調查,並且協助清理遭駭的電腦系統;在索尼影業的請求下,美國聯邦調查局(FBI)也已開始介入調查該起事件的前因後果。

此外,在當天,美國FBI也對美國企業發布一起重大駭客攻擊事件的資安警告,可能會遭到一個具有「毀滅性威脅」惡意程式的「立即」攻擊。根據FBI提供資料上的說明,駭客在正式展開攻擊的48小時前才編譯、執行該惡意程式,這也意味著,駭客在發動攻擊之前,就已經掌握目標對象的所有網路及鎖定目標的設備。

12月5日駭客首領針對索尼影業員工和高階主管寄送一封威脅郵件,信件內容顯示,「對一個全球組織而言,要讓索尼影業在地球上消失簡直易如反掌,該次的攻擊事件只是所有計畫當中的一小部分,」駭客威脅,如果收到信的員工或主管不願意配合駭客組織所提出的配合事項、認為災難總會過去,那就大錯特錯,包括收件員工、高階主管本身及其家人,都將面臨危險,如果員工不希望自己或家人遭到傷害,就得以所附的電子郵件簽名反對索尼影業。否則,包括員工及其家人全都會有危險,而索尼影業必須為所有的結果負責。

由於此封恐嚇信件是在索尼員工個人資料外洩之後才寄出,再加上信中要求索尼員工支持駭客集團的行徑有些詭異,調查單位目前並不確定相關信件是否來自駭客組織GoP。不過,由於駭客取得的個人資料是正確且完整的,該封恐嚇郵件已經造成索尼員工的大恐慌。

同時,資安業者Identity Finder也在12月5日對外表示,駭客釋出索尼影業的員工與高階主管個資,包括全名、社會安全號碼、生日和住址等相關資訊,這些都足以讓駭客偽冒身分並且暢行無阻,其中,社會安全號碼的外洩最讓人擔心。Identity Finder資安研究人員發現,駭客在網路上釋出的資料中,有601份資料包含員工與主管的個資(含Word和Excel檔案 ),其中有超過15,000個社會安全號碼是現任與前任員工所有。

不過,這個時候,參與調查的人員還沒有鎖定誰是主要的攻擊者,除了猜測是北韓政府幕後主使外,也有傳出可能是內賊所導致。

到12月7日,北韓的官方媒體朝鮮中央通訊社(朝中社)則對外發表聲明,贊許駭客攻擊索尼影業的行為是正義的,發動攻擊者可能是北韓的支持者或同情者,但並不是北韓政府背後主導。

媒體揭露FBI調查進度時,也曾經發生一起與臺灣有關的烏龍事件。路透社揭露,FBI認為,駭客使用泰國曼谷五星級飯店的高速網路,在12月2日當天,將索尼影業員工電腦中的機密資料外洩到網路,但有其他媒體NBC報導,這樣的攻擊是經由臺灣而成,也間接引發一場虛驚。

之後陸續也傳出其他的從內部外洩的各種電子郵件,除了外洩演員酬勞、明星化名檔案和員工醫療記錄曝光,也傳出有因性別不同而同工不同酬外,對不同演員也有不一樣的評價,像是便有索尼影業高層批評安潔莉娜裘莉是「沒什麼才華卻被寵壞的傢伙」的郵件外洩,也有新一集007情報員龐德的劇本《SPECTRE》外洩,甚至是,新一集的美國隊長可能加入蜘蛛人的討論合作信件,也都在外洩檔案內容中。

在這過程中,為了不讓諷刺北韓領導人金正恩的電影《名嘴出任務》公開播映,駭客也以九一一恐怖攻擊為例,威脅索尼影業不得公開播映,其他也有連鎖電影院為了看戲民眾安全,決定取消上映該片。

在FBI於12月19日正式對外發布新聞稿,直指是由北韓政府主使該次攻擊事件後,但在美國FBI發布的新聞資料中,並沒有明確指出「北韓」發動網路攻擊作戰的是哪一個單位。

索尼影業對於《名嘴出任務》電影播映的態度峰迴路轉,從原本因為駭客恐嚇將發動恐怖攻擊而決定妥協、取消放映該片,到後來,美國國土安全部表示,沒有接獲針對電影院的攻擊計畫,加上美國總統歐巴馬認為索尼影業不應該屈服,該公司之後便決定在獨立電影院以及其他線上媒體播映。根據影業分析人士預測,索尼影業因為無法如期上映該片,大概會損失4,100萬~5,500萬美元。

美國FBI從介入調查,並在不到一個月的時間內,就確認北韓政府是該起攻擊事件的幕後主使者,同時間,也有各家資安公司質疑FBI的調查結果。這也反映出,索尼影業遭駭的事件,在眾說紛紜的情況下,迄今依舊霧裡看花。

資安公司Norse認為:是內賊入侵索尼影業非北韓

在這個調查過程中,索尼影業先委由挪威網路安全公司Norse協助調查,但相關的調查結果,FBI直到2014年12月30日才對外公布,但不願意對該份調查報告做任何評論。

根據Norse調查結果,目前可以看出來,至少有一個6人一組的駭客族群入侵索尼影業,其中,至少有一個成員是索尼影業的前員工,並且具有相關的IT技術背景,也十分了解公司的網路和業務型態。該公司確認了六個直接參與入侵行動的成員,其中包括兩名在美國,一個在加拿大,一個在新加坡及一個在泰國,這六個包括一名在索尼影業任職超過10年的前員工。

另外,Norse也揭露,索尼影業外洩的機敏資料,其實是透過一個USB裝置或者是USB外接硬碟的方式外洩的。在分析惡意程式過程中,雖然有韓文發音的英文字母,但語言分析更像是俄羅斯駭客所使用的語言。

FBI公布的7類惡意程式分工精細

趨勢科技全球核心技術部資深協理張裕敏表示,美國FBI為了預警,有發表一份TLP:Green的文件資訊,詳細描繪入侵索尼影業的惡意程式攻擊手法和特徵,就是希望類似的惡意程式,不要再有其他政府機關或企業受駭。

但張裕敏指出,此次攻擊索尼影業的惡意程式有7大類,首先是連US-CERT都有發布警告的SMB蠕蟲,總共發現有2種,特性在於利用微軟Windows Server的伺服器訊息區(Server Message Block,SMB)的網路檔案共用通訊協定,猜測密碼並植入惡意程式。

根據US-CERT公布的內容,這個惡意程式對企業帶來的威脅包括:連線回控制伺服器並回傳資料,以及猜中主機密碼後,可以和SMB主機連線,在新的被感染主機上,共享和複製遭外傳的機敏文件。這個蠕蟲還具有後門程式、鍵盤側錄以及毀損電腦硬碟等功能。不過,張裕敏說,目前這2種蠕蟲在網路上和樣本病毒交換的資料庫中,都沒有找到任何樣本。

再者,第二類攻擊工具就是未知種類和數量的監聽工具,張裕敏指出,駭客透過監聽網路、鍵盤和瀏覽器的方式,就可以掌握使用者帳號與密碼資訊,就可順利在內部網路通行無阻;第三類是輕量型後門程式,FBI公布總計有13種,任務很單純,就是回報和接收駭客的命令。

第四類則是Proxy代理程式,目前查到有10種,便利內部網路連接使用。第五類就是未知數量與種類的硬碟破壞工具,主要是破壞硬碟開機區(MBR),讓電腦毀損、無法開機使用。第六類就是刪除惡意程式並清除記錄的毀滅與清除工具,總計有2種,目的在於隱匿惡意程式的蹤跡。第七類,就是徹底銷毀硬碟資訊,使電腦無法復原的Destover惡意程式,目前總計有6種。

駭客掌握內部網路架構,所使用中繼站沒有重複

在找到的6種Destover惡意程式中,總共有來自泰國、波蘭、義大利、玻利維亞、新加坡、賽浦路斯和美國的中繼站IP位址,張裕敏進一步將這些中繼站的資料,和各種既有的駭客活動的中繼站做關連性分析,「目前找不到索尼遭駭發現的中繼站,與目前駭客組織所使用的中繼站有何關連性。」他說。

更有趣的是,在惡意程式發現的資料中,也發現9個索尼影業使用的內部IP位址,張裕敏指出,發現索尼影業的內部網段的IP位址時,可以看到駭客是一個網段、一個網段掃描後再發動攻擊。

從該惡意程式找到的資料可以發現,駭客對於索尼影業的內部網路架構瞭若指掌,但這些資訊究竟是這次攻擊事件外洩的,還是駭客利用的資料是,早在2011年Sony PlayStation(SPN)網路遭駭時,當時有許多公司高階主管同步外洩的電子郵件和相關個資,張裕敏認為,目前還沒有辦法明朗化攻擊過程,但可以肯定的是,這起索尼被駭事件的源頭,一定也與社交工程郵件脫離不了關係。

根據目前的證據,張裕敏可以推論駭客攻擊的4種可能性,第一種就是駭客已經長期潛伏在索尼影業的內部網路;其次,有特權帳號的帳號密碼外洩;第三種就是內賊裡應外合;最後一種才是網軍攻擊入侵。而目前網軍入侵的跡象,相對其他可能性低。

資安團隊頭重腳輕,認為資安投資「夠用」就好

外洩資料中,也看到索尼影業的一份員工名單,在外洩的7,000名員工資料中,發現有一個資安團隊,只有11名成員,其中,包括3名資安經理、3名資安協理、1名執行協理和1名資深副總裁監督3名資安分析師。一個資安團隊只有3名基層員工負責所有資安業務的執行,卻有8名資安管理者,顯見資安團隊這樣的分工是有問題的。

另外也有索尼影業前員工對媒體爆料,索尼影業並沒有針對資安風險評鑑的結果有相對應的矯正措施,嚴格來說,該公司並沒有真正的資安投資,例如,最基本的檔案保護,沒有進行加密,甚至也沒有做到密碼保護。

更關鍵的問題在於,索尼影業長期以來對資安投資都抱持著「夠用」(Good Enough)就好的心態。索尼影業執行董事Jason Spaltro,在2005年11月接受美國媒體專訪時便提到,該公司每個月要處理500萬筆信用卡交易資料,多數跟PlayStation的線上遊戲有關係。

但是,Jason Spaltro表示,索尼影業若要百分之百符合法規遵循,會花太多資安費用,他舉例,索尼影業有義務要提醒客戶信用卡的個資外洩,這個需要花100萬美元,但若是要防護客戶信用卡資料不外洩,必須搬移到更新的系統和資料庫,可能要花1000萬美元,兩相比較下,通知客戶資料外洩的費用,比防護資料外洩的費用還低,資安投資只要「夠用」(Good Enough)就好,他認為:「對索尼影業而言,這是一個可以承受的風險。」(It's a valid business decision to accept the risk)。

目前Jason Spaltro還是索尼影業的資安資深副總裁,在這種資安投資「夠用就好」的想法上,也意味著,當索尼影業一直認為資安是可以一搏的IT投資時,從2011年發生的Sony PlayStation Network(PSN)7,700萬筆用戶資料外洩,到陸續幾次SPN網路被駭,一直到此次發生影片原始檔和重要員工與明星個資外洩的被駭案件,駭客也只是跟大眾證明,索尼影業骨子裡,根本不重視資安的事實而已。

不過,此次索尼影業外洩的資料中,有找到該公司AIG的保險資料,為了確保網路服務不中斷,支付1千萬美元保費;符合PCI DSS規範,支付150萬美元保費;確保客戶隱私資安,也支付1千萬美元保費。

張裕敏認為,雖然沒有看到其他類似的資安資訊,至少可以證明,索尼影業是願意在資安保險投資的,一旦有損失,還有保險理賠。

但弔詭的是,在外洩的資料中,也同樣發現,索尼影業官方的Twitter帳號和密碼,以及研發單位的帳號與密碼檔,都統一保存在Excel中,所有人只要取得該密碼檔案,就可以掌握索尼影業重要的推特帳號和研發團隊的帳號密碼、為所欲為。張裕敏認為,索尼影業這樣的密碼保存手法並不適當,反而凸顯該公司在資安管理上的疏漏。

除了帳號、密碼保管問題,索尼影業因為外洩員工的個資和薪資,目前也面臨員工提出索尼影業沒有保護個資的法律訴訟,加上內部電腦和伺服器可能都必須汰換,以及其他營運服務中斷造成的損失,張裕敏認為,這些都是索尼影業當前必須面對的難題。

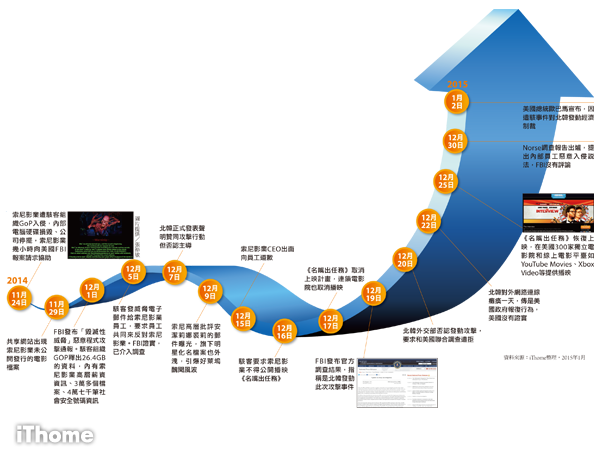

索尼影業遭駭事件時間表 |

|

|

入侵索尼影業的七類惡意程式 |

|

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06