(左) Tenable台灣區技術顧問李元勛(右) Tenable台灣區區域經理蔡孟廷

近年企業數位化步伐加快,不僅採用雲端、AI/ML新興科技,亦重度依賴網路進行業務洽談或資訊傳遞,使曝險面積急遽擴大。為提高企業抗禦網路攻擊的韌性,近年Gartner提倡「持續性威脅暴露管理」(CTEM),旨在讓企業主動識別風險,加速解決重大威脅,從而暢行無阻推動數位轉型。

依Gartner報告顯示,企業欲落實CTEM計畫須執行5大步驟,一是確認組織的資產,框定曝險範圍;二是探索這些資產的風險;三是執行排序,找出需要優先處理的威脅;四是驗證攻擊如何運作、系統如何反應;五是動員人員與流程來排除風險。

Tenable台灣區區域經理蔡孟廷引述Gartner報告指出,時至2026年,成功導入CTEM的企業可望降低3倍風險。惟CTEM的落實並非依靠單一產品,須同時藉助弱點管理、Web應用程式安全、雲端安全、身分安全、OT安全、外部攻擊破綻管理(EASM)眾多功能,持續探索不同威脅;極少數完整涵蓋上述功能模組的Tenable One,堪稱最能完美實踐CTEM的曝險管理平台。

透過授權檢測,挖掘大量漏網風險

正所謂打蛇打七寸、擒賊先擒王,對抗資安威脅也適用相同原理。企業須透過高頻率檢測不斷洞察高風險,儘速修補漏洞,避免給予駭客可乘之機。

「Tenable長期努力的方向 ,與CTEM不謀而合,皆期望客戶知道所有不同面向的問題,卻不希望加重客戶的負擔,」蔡孟廷強調,因此Tenable One透過完整可視性、風險排序、風險上下文、攻擊路徑分析等多重機制,協助客戶專注於應當優先處理的風險議題。

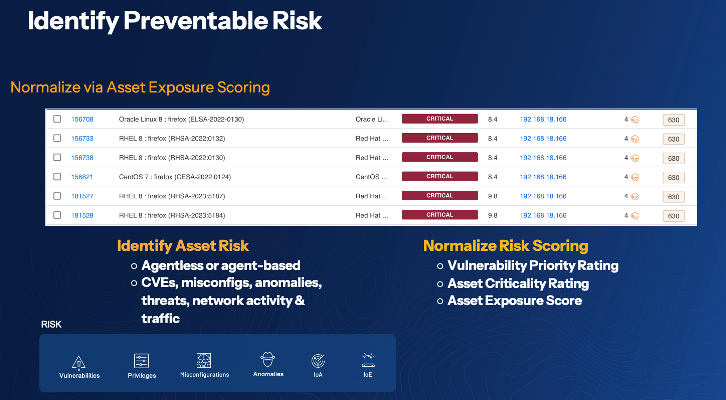

談到如何強化曝險管理,蔡孟廷提出幾個重要概念,首先建議企業儘量大規模採用授權掃描。係因傳統弱點掃描偏向駭客模式,從外部丟封包、看電腦的回應,據此判斷OS或應用程式等細節;這種做法無從探測欠缺Listening Port或未綁定對外服務的應用程式,所以據Tenable統計,目前僅能檢測出12%漏洞。

另外88%弱點則需藉助授權檢測。先取得目標主機特權,以便能從底層準確撈出應用程式資料,再執行弱點分析;藉由授權檢測,可望找到較過去多出8~10倍的漏洞。為此Tenable One支援多元部署,企業能以API整合第三方PAM軟體、植入Agent、監聽流量等方式,輕易實施授權檢測。

問題來了,隨著檢測範圍擴大、找出更多弱點,意謂資安人員需要面對的風險數量激增,豈不疲於奔命?Tenable One提供不同排序機制來解決此難題,優先從各個情資平台收集資訊,理解每個漏洞的可被利用性高低(如有無攻擊程式),再以演算法推估未來28天內可能被攻擊的程度,動態計算「優先順序評等分級(VPR)」。另在弱掃過程一併執行Asset Criticality Rating(ACR)評分,梳理各項資產的重要程度。

接著Tenable One利用VPR和ACR,搭配運算出Asset Exposure Score(AES)資產曝險分數;據Tenable概估,在AES輔助下,客戶可從大量弱點中,輕易識別僅約3%需要立即修正的風險。

整合風險實際可利用性、風險預測、資產重要性分級隨時掌握當下的資產曝險分數

Tenable台灣區技術顧問李元勛指出,Tenable One今年(2024)推出ExposureAI新功能,能協助客戶執行攻擊路徑分析。主要是因為現今能被攻擊的問題過多,舉凡弱點、權限、設置等不同缺陷,都可能是同一條攻擊鏈的組成元素,且攻擊鏈不只見於地端,也可能出現在雲地混合情境;顯見企業不宜採用不同工具來分別管理這些議題。

反觀Tenable One則可集中化管理與分析雲地設定、權限、弱點,甚至進一步偵測AD、OT相關風險,據以繪製完整的攻擊路徑。

提高檢測頻率,降低曝險程度

現階段Tenable One亦已支援EASM,客戶只要輸入預設監控單位的FQDN,即可迅速找出影子資產並予納管,同時間主動執行檢測與排序作業。

更重要的,Tenable One客戶不僅能藉由排程檢測,有效識別具有Exploitcode的風險;即便接獲ISAC不定期通報的嚴重警訊,掌握一些急需檢測的特定CVE,亦能隨機發動掃描、而且僅掃描這些CVE,不需耗時全檢。

蔡孟廷表示,今年前8月累計新增2.4萬個CVE,數量直逼去年一整年的2.9萬個,換算每天有百餘個新弱點誕生;另資安院連結國外組織CISA的KEV(Known Exploited Vulnerabilities),每週釋出遭到利用的CVE弱點。顯見客戶若採用低頻率檢測,必然有大量風險不在掌控範圍,故建議提高檢測頻率,至於提高多少、端看資產重要性而定,例如針對一般資產兩週檢測1次,針對DMZ區域的重要資產,可於每天檢測1~3次。

但檢測頻率與修補頻率不必同步。例如經排序為重大風險的標的,利用兩週時間儘快修補,其餘對營運衝擊有限的風險,以較寬鬆期間來執行修正即可。

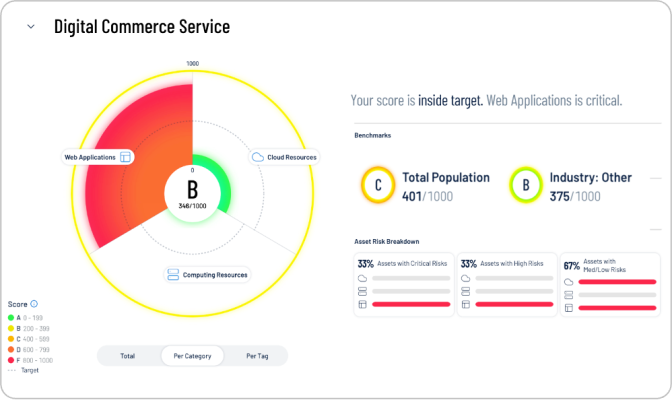

總括而言,Tenable One擁有許多關鍵優勢,包含橫跨IT與OT、雲與地、容器、身分及外部曝險等完整可視性。此外能自動串聯風險上下文,形成一目瞭然的排序結果,不需勞煩SIEM工程師辛苦分類或分析風險並撰寫告警規則。而Tenable One平台蘊含曝險觀點、攻擊路徑分析、資產庫三大核心機制,客戶可利用資產庫為基底,廣泛收容不同資料,再透過曝顯觀點機制執行分析,為企業計算A、B、C、D、E、F等6個風險等級落點,找出急需補強的環節,亦可運用資產庫的資訊來繪製攻擊路徑,並理解路徑中資產、曝險、特權與威脅之間的關係。

內部曝險分級讓資安主管更輕易的向董事會報告,也更輕易的追蹤各部門、各系統的風險走勢

目前Tenable ONE平台為訂閱制,客戶取得訂閱點數後,在授權期間內可依需求彈性調整使用範圍,例如Identity Exposure模組因企業AD帳號變少而釋放出授權點數,該授權點數可以轉移至因業務需求變多的網站伺服器弱點管理,或是在公司採用公有雲後希望做CNAPP做點數運用,靈活滿足不同檢測需求,加速執行CTEM持續性曝險管理。

產品相關請洽|創泓科技股份有限公司

02-26583077|sales@uniforce.com.tw

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-06