在近年來,市面上興起的端點偵測與反制系統(EDR)中,許多的解決方案,偏重於事件關連的調查,適用於資安維運中心(SOC),與事件鑑識(IR)小組,能協助他們從大量的端點電腦記錄裡,更快找出攻擊事件的整體樣貌,例如,Carbon Black推出的Cb Response,就是這種型態的產品。

此款端點偵測與回應系統的產品中,已內建多達21種威脅情資的來源,企業也可加入已購買的情報,增加Cb Response找出攻擊的能力,原廠也強調採取開放API的措施,能與SIEM等系統進行整合。同時,他們強調端點的代理程式(感應器)所需資源極低──只占用不到1%的處理器效能、20MB記憶體,以及平均50Bps的網路流量。

從能夠支援的端點電腦類型來看,Cb Response適用於Windows、Linux,以及macOS等3種作業系統,其中,Windows電腦涵蓋了工作站、伺服器,還有嵌入式(Embedded)電腦。不過,對於其他型態的IoT裝置,或是行動裝置,這款端點偵測與回應系統尚未支援,代理商表示,原廠已經在規畫中。此外,Cb Response可與IBM BigFix漏洞修補平臺整合,若是搭配運用,則能快速修補端點電腦的漏洞。

目前Cb Response的最新版本,為2017年底推出的6.2版,主要改進的內容,大致有2個部分,首先是正式支援IPv6格式,能針對入侵指標(IOC)、威脅情資,以及事件記錄的內容中,含有IPv6位址特徵的關鍵字,進行識別並加以運用。再者,則是導入Carbon Black自家的軟體信譽評等服務,取代以往的VirusTotal情資,避免企業的機敏資料遭到散播。

內建21種威脅情資來源,並具備自動歸類重大事件與警示機制

相較於其他同類型的產品而言,Cb Response威脅情資的整合功能,可說是非常豐富。一般來說,這類型產品裡,通常以原廠提供的情資為主,對於其他來源的資料,企業必須自行匯入,而Cb Response具備較為完善的情資來源管理介面,光是內建的來源,就有21個之多,包含了許多公開的威脅情資內容,像是專門收集各式資訊系統安全漏洞、由美國政府成立的國家弱點資料庫(National Vulnerability Database,NVD),以及來自非營利社群、網羅惡意網域名冊的Malware Domain List(MDL),還有Facebook推出的ThreatExchange等,而且,若是企業已購買了其他情資服務,例如FireEye iSIGHT,還是可自行匯入。

若是企業想要透過Cb Response,自動從公司的環境裡,歸納出符合指定情報資訊裡所提及的威脅,管理者可事先設定,在Cb Response發現這些事件時,經由電子郵件通知,讓管理者能及時介入調查,或是由Cb Response加入特別觀察名單,管理者在登入管控平臺之後,就能直接檢視,而無須重新搜尋。

附帶一提的是,針對特別想要留意,但未必構成威脅的行為,管理者可以在Cb Response裡,建立專屬的特別觀察清單,例如,部分企業可能認為,若是使用者電腦連線到中國或是俄羅斯,可能會帶來許多額外的風險,就能透過這項功能加以追蹤、列管。

-600-3.jpg)

列出企業整體的威脅情勢樣貌

在Cb Response的儀表板裡,彙整了有關企業內部資安情形,包含了尚待處理的警示通知,與列管端點電腦的狀態,這裡也提供了事件處理時效的態勢,像是清除威脅的效率,惡意軟體存活的時間,以及遭攻擊的端點電腦比例等。

針對需要進行調查的事件與端點電腦,能進一步解析

為了測試如何在Cb Response調查攻擊事件,在代理商提供的另一臺受列管的VM上,我們觸發了夾帶惡意巨集的試算表檔案,名稱為報價單(含稅).XLS,然後再從Cb Response的管理平臺上,檢視系統所發現的異常情況。透過儀表板,管理者就能在剛才的端點電腦項目中,發現觸發的威脅事件。

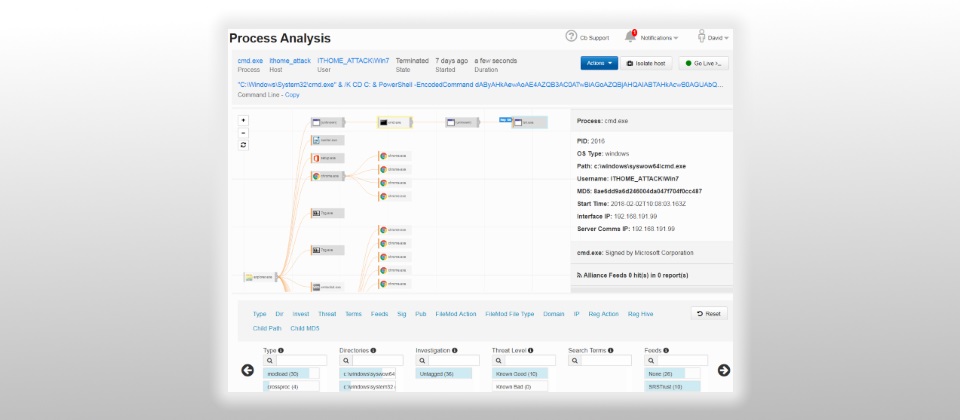

從Cb Response的儀表板中,我們向下追查後,便能檢視整起事件的攻擊鏈。值得一提的是,這裡不光顯示了處理程序的完整路徑,還包含執行命令的內容,因此,當我們透過微軟Excel軟體,開啟前述的試算表後,巨集呼叫了系統內建的PowerShell ,之間所下的指令和參數,就能在Cb Response管理平臺上檢視。若要分析這裡的PowerShell處理程序,我們可以看到Cb Response偵測到的指令之中,帶有一串類似亂數的代碼,隨後鑑識人員就能進行複製與分析。

-600-1.png)

呈現事件裡處理程序間的關連

Cb Response在端點電腦中,發現了高風險的惡意軟體時(圖示1),管理者可進一步追蹤,列出整個過程,並針對其中的某個環節,檢視其執行的完整命令(圖示2),以及其詳細資訊(圖示3),然後再行處置:像是封鎖電腦連線(圖示4),或是使用命令列即時下達遠端指令(圖示5)等。

內建遠端執行指令工具,以供後續處置與鑑識之用

確認了事件影響的範圍後,管理者可依據其中的檔案雜湊值,進行全域性封鎖,或是暫時停用端點對外的網路通訊,若是想要更進一步連線到端點,遠端下達指令,以取回惡意軟體樣本、傳送解毒工具等,Cb Response也內建了名為Live Response的功能,讓管理者可使用指令作業,像是使用PS命令,可得知端點電腦裡,所有正在執行的處理程序,而利用MEMDUMP,則能截取記憶體的內容。

一般來說,在端點偵測與回應型態的產品中,對於疑似受害的端點電腦,它們大多提供管理者基本的遠端封鎖功能,包含禁止對外連線,或是阻絕惡意軟體在企業內部所有的電腦上執行等。

不過,對於鑑識時想要收集樣本,或是採取其他的措施,可能就要透過額外的遠端工具連線,或是到這臺電腦前操作。而Live Response提供的指令總共有20種之多,包含GET、PUT、KILL、DIR,以及ARCHIVE等,看似基本,卻可以直接支援上述工作的執行,省去介面切換的麻煩。

在命令回應的遠端指令工具中,Live Response也同時列出了電腦資訊,供管理者在調查的時候參考,而無須在端點電腦資訊頁面之間頻繁切換。而透過事件調查時的Go Live按鈕,進入Live Response的畫面後,我們便直接透過管理者權限,進入這臺端點電腦,而無須重新登入使用者帳號。

以我們透過帶有惡意巨集指令的文件,模擬無執行檔的攻擊手法中,就可使用ARCHIVE指令,將這個XLS檔案封裝成GZIP檔案,然後再透過GET指令下載,同時,也能藉由PUT上傳緩解攻擊的工具,在電腦上初步處置。

只是,若是管理者想要呈報企業內部的威脅情勢,Cb Response對於事件內容的報告輸出較為陽春,僅支援CSV檔案格式,部分的圖表能另存為PNG檔案。因此,企業想要產生報表,可能就要透過API,或是匯出上述的CSV檔案,與其他系統連接後,才能製作,流程上必須藉由外部的系統,並不方便。代理商指出,這個部分他們已經提出建議,原廠也尚在規畫,為Cb Response加入相關功能中。

-600-2.jpg)

提供命令列遠端採集電腦樣本

針對威脅事件調查,Cb Response內建了專屬的命令提示字元功能(圖示1),讓鑑識人員能即時遠端操作端點電腦,取回惡意軟體樣本,或是截取記憶體內部暫存的資料。而在畫面右側,Cb Response則是列出電腦的基本資訊(圖示2),以及目前正在執行的處理程序列表(圖示3)。

產品資訊

Cb Response 6.2

●代理商:達友科技(02)2658-8970

●建議售價:每年每臺為2,500元(未稅),最低需購買100臺授權

●管理伺服器作業系統需求:RHEL或CentOS 6.9~7.4

●硬體需求:4個2.4GHz處理器核心、8GB記憶體

●端點電腦作業系統支援:Windows XP SP3、macOS 10.10.5、RHEL與CentOS 6

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09