去年5月初,在KubeCon + CloudNativeCon Europe 2022大會期間,SUSE發表5.0版的容器安全系統NeuVector,到了10月底KubeCon + CloudNativeCon North America大會,該公司宣布NeuVector 5.1即將推出的消息,到了12月正式發行。

在10月底的預告當中,SUSE表示,5.1版NeuVector將會提供集中化的企業級漏洞掃描、具備自動擴展執行規模的掃描器,而且能支援Kubernetes 1.25版以後新增的Pod安全許可標準(Pod Security Admission,PSA),而能橫跨多個叢集提供更有效率與強效的弱點掃描,以及許可控制。

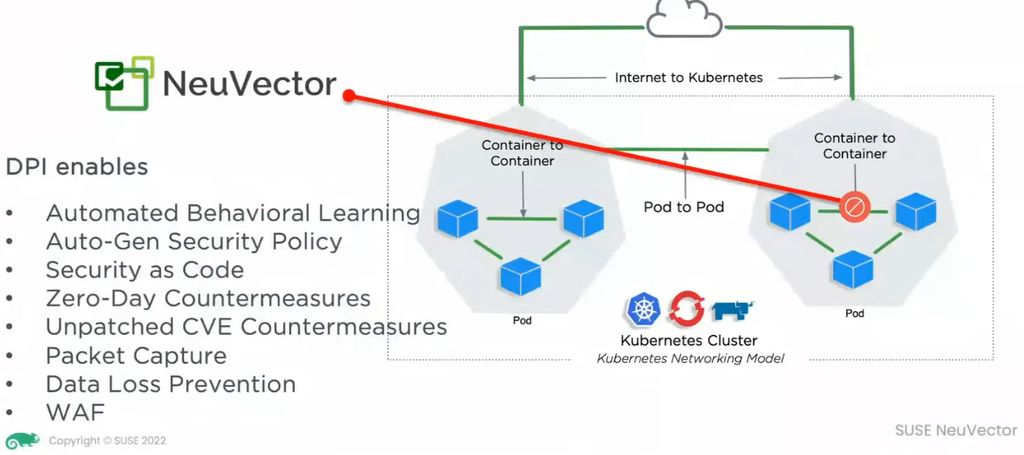

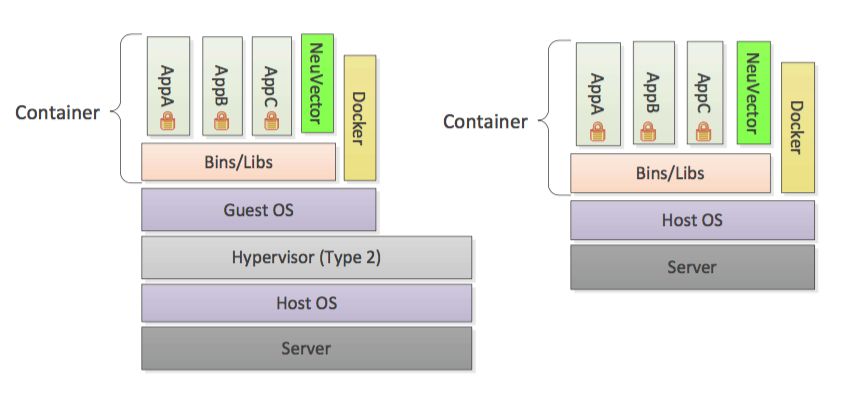

這一版支援Cilium的網路外掛機制,可協助Cilium用戶獲得進階安全功能,像是零信任安全自動化處理,以及可涵蓋OSI網路7層架構的防火牆保護,如網站應用程式防火牆(WAF)、資料外洩預防(DLP)、深度封包檢測(DPI)。有了這項功能,對於具有不同或多種容器網路介面(CNI)外掛的K8s叢集與雲端環境,能套用同樣的安全控制。

除此之外,用於Open Zero Trust專案的開放原始碼組建工具,也是基於NeuVector而成,可提供社群使用者建立與組建他們設計的Open Zero Trust版本。

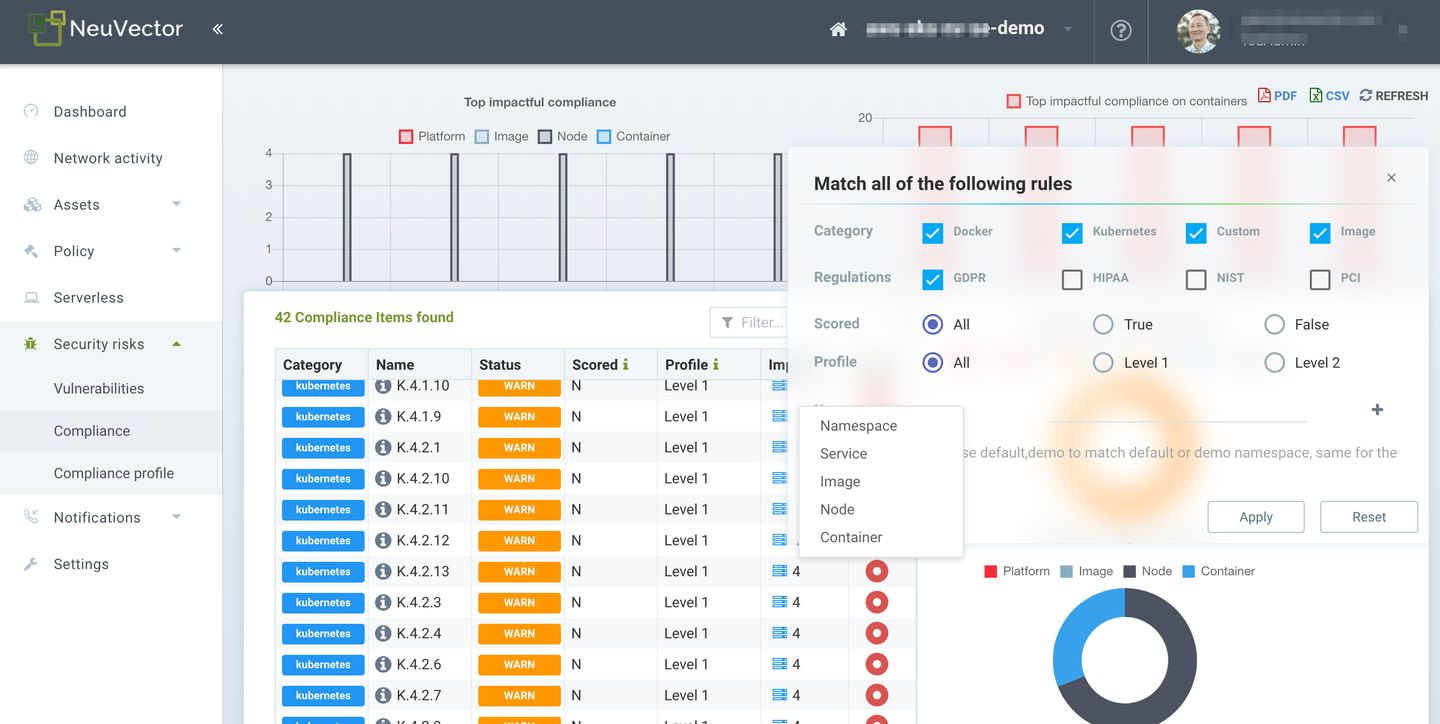

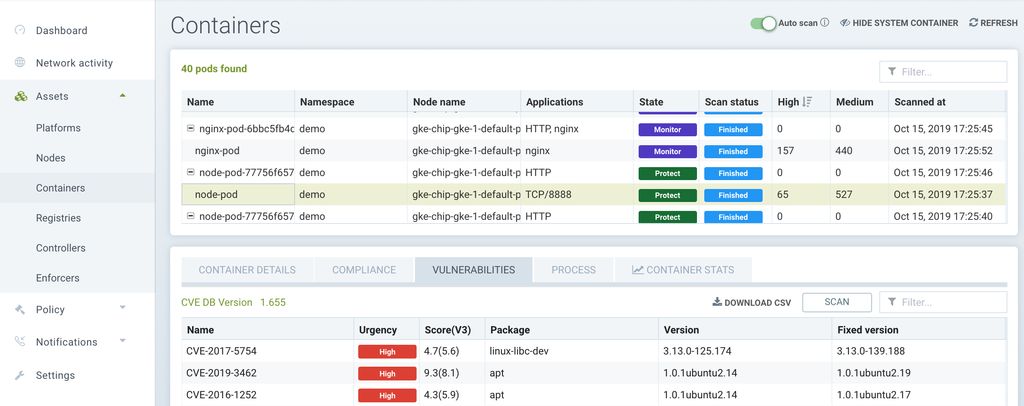

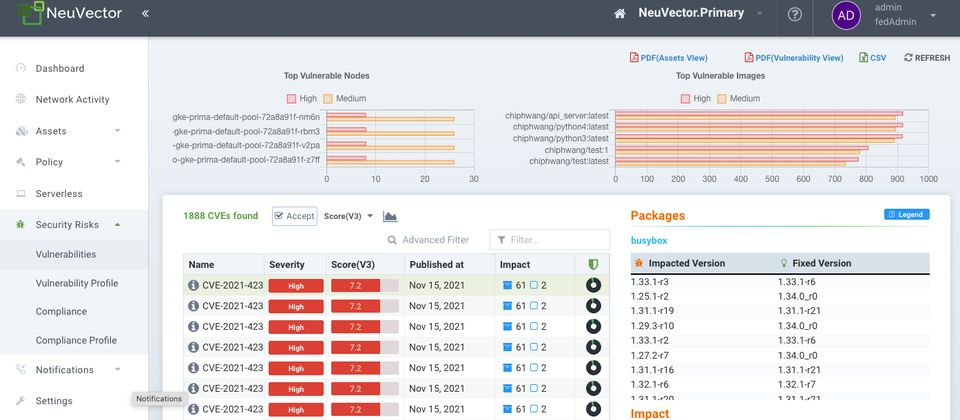

在資安漏洞掃描的部分,NeuVector 5.1的主要特色,是提供集中化的多叢集CVE漏洞掃描資料庫,可對多個K8s叢集執行漏洞掃描,而偵測CVE漏洞與CIS訂定基準(benchmark)的結果,也能與多個下游的叢集共享。這不能可以提供有效管理整個企業環境漏洞的架構,並且結合效能最佳化與叢集層級的許可控制。

此處所謂的效能最佳化,是指只需掃描一次系統映像,而能將結果分享給整個企業參考,這麼一來,能減少網路頻寬、叢集內部處理器與記憶體用量,以及存取映像登錄的請求。

在此同時,NeuVector可支援多個掃描器Pod的自動擴展規模,以便在需要執行掃描作業或重新掃描大型映像儲存庫時,能夠增加掃描器的頻寬。

針對邊緣環境的容器部署需求,NeuVector 5.1可提供效能調校機制,使容器能夠搭配最重要的防護特色,以符合此類環境的資安需求。

另一個與此有關的特色是安全自動化處理,為了要部署、設定、更新數百個遠端K8s叢集的防護機制,NeuVector可透過Helm charts、configMaps、REST API,以及自定資源定義(CRD)來實現這方面的作業。

在許可控制上,NeuVector 5.1不僅支援新的PSA標準,對於隸屬於高風險角色的服務帳號所執行的Pod部署,也能進行評估。

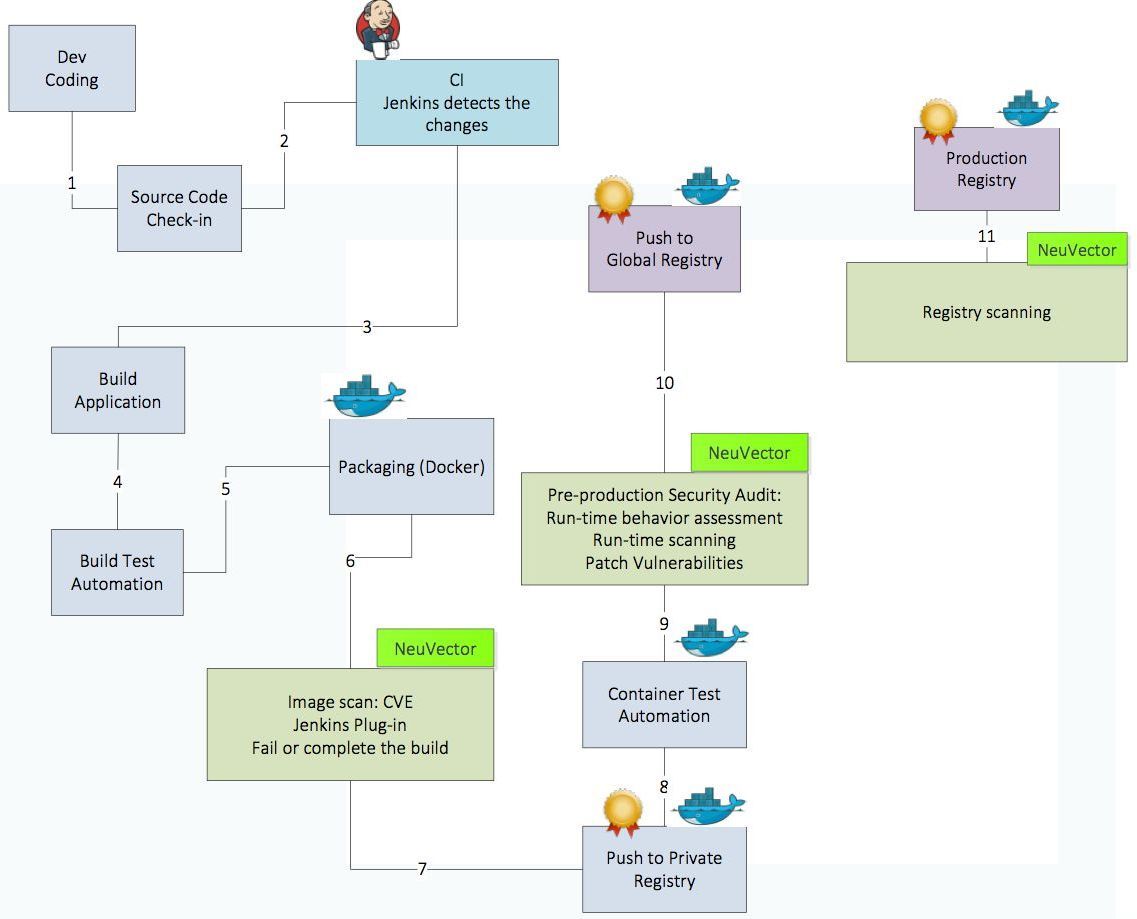

就整個應用程式生命週期而言,NeuVector 5.1可協助用戶處理多種主要的資安應用案例,像是網路流量與活動的深層透視與保護、漏洞管理、組態設定稽核、法規遵循,以及供應鏈安全。

產品資訊

SUSE NeuVector 5.1

●原廠:SUSE

●建議售價:廠商未提供

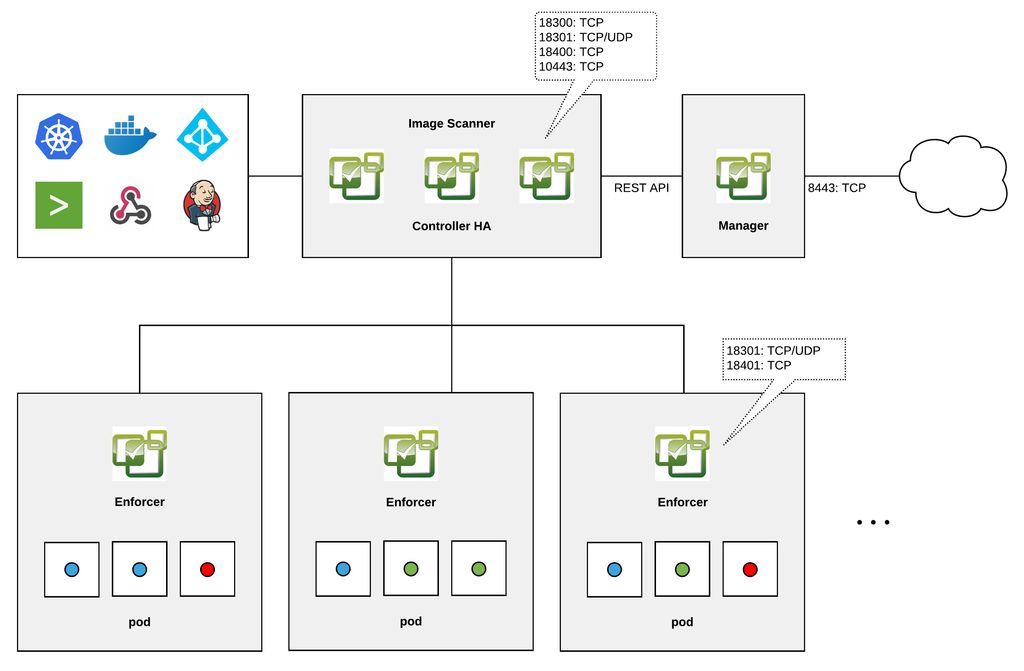

●架構組成元件:controller、manager、enforcer、scanner、updater

●系統資源需求:各元件需配置1GB以上記憶體

●支援Linux作業系統版本:Ubuntu、Red Hat CentOS/RHEL、Rancher OS、CoreOS、AWS Bottlerocket、SUSE Linux、Photon

●支援Docker版本:Docker runtime 1.9.0以上、Docker API版本1.2.1,並涵蓋Docker CE與Docker EE

●支援容器管理系統:Kubernetes、Docker、Docker Swarm、Docker UCP/DataCenter、Docker Cloud、SUSE Rancher(RKE、RKE2、K3s)、Google GKE、Amazon EKS、Microsoft Azure AKS、VMware Photon、RedHat OpenShift 3與4、IBM IKS、SUSE CaaS、Mirantis Kubernetes Engine、Nutanix Kubernetes Engine

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10