2位來自香港的資安研究員今日在臺灣舉辦的HITCON Pacific 2016駭客年會中,揭露汽車推送軟體更新的車載裝置OBD存有嚴重安全漏洞,將可能導致駭客能利用此漏洞遠端植入惡意軟體,控制汽車功能。

來自香港的2名資安研究員今日(12/1)在臺灣舉辦的HITCON Pacific 2016駭客年會中,揭露了汽車推送軟體更新的車載裝置OBD存有嚴重安全漏洞,將可能導致駭客能利用此漏洞遠端植入惡意軟體,只要從手機App發送指令就能控制行車中的汽車門窗和車門開啟,甚至也能操控油門改變行車速度快慢。他們在今天揭露這個漏洞前,也已經通報相關的車廠,來盡快修補該漏洞。

目前許多2008年後出廠的汽車普遍都會在汽車前方儀表板下方嵌入一個稱為OBD-II(On-Board Diagnostic,OBD)的裝置,一般做為汽車診斷功能用途,車廠會經過OBD裝置針對控制汽車功能的電子控制單元(ECU)來進行診斷,現在,更多車廠則會透過OBD對ECU的韌體來升級。

隨著汽車開始具備聯網功能,汽車也成為駭客鎖定攻擊的新目標,駭客想盡辦法透過各種方式,來入侵到汽車內部網路,而原先做為汽車診斷功能的OBD裝置,近年來則變成為駭客入侵汽車內部的常見途徑之一,例如透過在OBD介面插入含有惡意軟體的裝置,來侵入汽車內網,進而影響汽車功能操控。

.jpg)

揭露此漏洞的其中一位香港理工大學資訊系博士生薛磊,在參加HITCON Pacific資安大會時,也分享他們最近發現這個存在汽車OBD裝置的安全漏洞的詳細過程。

兩位來自香港理工大學資訊系博士生薛磊和另一名研究生呂大偉,他們過去已有多年遠端控制和車輛安全的研究經驗,在這次的HITCON Pacific資安大會中,他們也揭露最近發現的這個存在汽車OBD裝置的安全漏洞,並也示範如何利用此漏洞來植入惡意軟體,到發動攻擊的完整詳細過程,還提出他們對於修補該漏洞的建議。

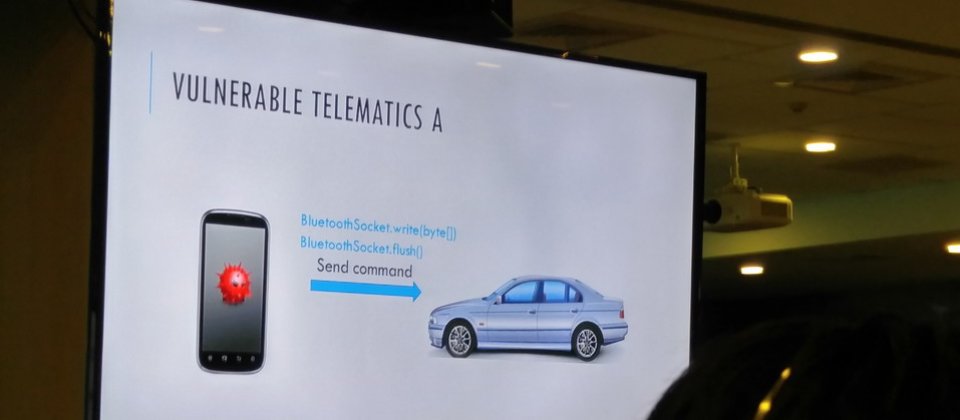

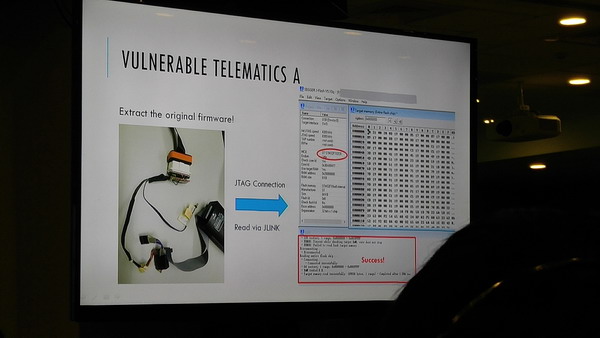

薛磊也說明了他們如何利用逆向工程手法,來逐一還原從手機App建立藍牙連線發送更新指令,到利用OBD裝置來更新系統韌體,以及最後找出漏洞的完整詳細過程。

薛磊表示,他們是以目前市售汽車上常用的2款OBD裝置來進行測試,並利用逆向工程手法,來逐一還原從手機App建立藍牙連線發送更新指令,到利用OBD裝置來更新系統韌體的完整過程,還在2輛採用相同類似的OBD裝置的福斯汽車來進行驗證(POC ),結果發現,在推送更新過程中,測試的OBD裝置完全未提供任何安全保護機制,不只並未對發送的韌體進行驗證,導致任意的韌體都能直接寫入待更新的裝置中,而OBD裝置和手機App的通訊方式也不夠安全,像是通訊未經過授權、藍牙連線時也採用預設的PIN碼,而連網時也未採用加密協定。

.jpg)

他們還利用2輛採用相同類似的OBD裝置的福斯汽車來進行POC驗證,結果發現此漏洞確實存在,並且很可能已經遭到駭客來利用。

他們還自行寫好一個更新韌體,來替換原本的正常韌體,還在韌體中增加攻擊功能,能自動發起攻擊,也能依手機App下達攻擊指令,來遠端控制汽車完成各種功能操控,並利用手機App來發送到OBD設備端來更新。他們現場也用2段影片示範汽車安裝了含有惡意軟體的韌體後,在汽車引擎的發動狀態下,能自動收起後照鏡,升降汽車門窗,也能開關車門,甚至薛磊表示,駭客透過此途徑入侵後,只要從手機App下達一道指令,就能夠操控汽車任意加速或減速。

薛磊表示,這個OBD裝置的漏洞存在已久,恐已遭到駭客所利用,他們也對於已在汽車使用相同或類似的OBD裝置的車廠提出建議,包括了應增加對於升級的韌體進行驗證的機制,而OBD設備與手機App之間也得建立共同的授權機制,確保只有能夠得到信任的App才能夠建立連線,另外也得要加強通訊驗證機制,包括了採用加密的網路協定,以及不使用預設PIN碼來建立藍牙連線。薛磊表示,在今天揭露這項漏洞前,他們也已經通報有關的車廠,來盡快將漏洞修補。

.jpg)

薛磊等人還自行寫好一個更新韌體,來替換原本的正常韌體,還在韌體中增加攻擊功能,能自動發起攻擊,也能依手機App下達攻擊指令,來控制汽車完成各種功能操控,並利用手機App來發送到OBD設備端來更新。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10