WannaCry事件發生後,已經不少資安專家與業者提出防護作法,像是關閉445等通訊埠、關閉SMBv1來加強預防與安裝修補漏洞,至於使用者該如何執行,這裡提供詳細的教學步驟供參考。

iThome

在這個月中爆發的WannaCry 2.0勒索病毒攻擊事件,讓許多企業與使用者都關注與擔心到底要如何應對,像是TWCERT/CC、趨勢科技與微軟等資安廠商,也都提供一些建議作法供參考,只是哪些重點值得注意呢?

據了解此勒索軟體是直接透過系統漏洞,針對SMB協定所用的TCP 445埠進行攻擊,除自動更新的Windows 10及Server 2016之外,舊版WIindows系統受此威脅影響極大,由於攻擊方式更直接並能橫向擴散感染,資安專家均呼籲用戶盡快安裝官方釋出的安全性更新,避免機構及個人電腦受感染。

一旦受到WannaCry病毒攻擊的電腦,檔案將會被加密為.WNCRY檔案格式,當檔案加密完成後,並會彈出紅色視窗要求支付贖金。

那麼如何防護電腦不受WannaCry病毒攻擊?許多資安專家與業者都已經給出不少建議,簡單來說,大致可分為三大步驟:

一、請先拔掉網路線,讓電腦在沒有連網的情況下才開機(若不放心,亦可先在離線狀態備份重要檔案)。

二、開機後,請設定停用SMBv1,或是防火牆封鎖TCP 445通訊埠,暫停檔案共享功能。(也可先檢查Windows更新,確認已修補則可接上網路使用)。

三、將網路線接上,下載安裝微軟MS17-010相關的Windows修補程式。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-1.jpg)

微軟安全回應中心(MSRC)在5月12日也針對WannayCry勒索攻擊,公布相關的建議措施,這次攻擊以未更新妥善的Windows裝置為目標,提醒用戶立即安裝3月釋出的MS17-010相關安全更新。

▉ 防護WannaCry攻擊的4大要點

由於這次事件發生在週末,多數使用者電腦都處於關機狀態,因此不少公司在週一上班開始,會提醒使用者在開機前的第一個動作是,先拔掉網路連線,不論是有線、無線網路都要檢查,這是為避免電腦可能在開機、連網後遇害,因此也有看到進Windows安全模式(非連網)的建議。

接著,在離線狀態下將電腦開機後,一般建議會強調幾個重點,像是確認備份、檢查更新,以及針對此次攻擊的途徑做阻擋,這邊也就包括了關閉445等通訊埠、停用SMBv1等建議作法。

備份仍是勒索軟體危害降到最低的保障

在確認備份方面,由於近年勒索軟體受害事件頻傳,已經不斷強調企業與個人使用者均要重視資料備份,若使用者仍不夠積極備份,或是還不放心,使用者還是可將重要資料,複製到外接式硬碟,讓勒索軟體危害風險降到最低。

確認Windows系統更新狀況

在檢查更新方面,由於這次WannaCry攻擊使用的漏洞,其實微軟在今年3月發布的資訊安全公告MS17-010,已經提及相關漏洞並發布了修補程式,可防堵這次攻擊所利用的漏洞,也因此,如果已經安裝這些更新的Windows電腦,就不會受到這次勒索攻擊危害。

其中具有自動更新的Windows 10用戶較不受影響,除非使用者先前曾經以手動方式或透過工具,關閉Windows 10自動更新功能,而像是Windows Vista/7/8.1與Windows Server 2008/2012的使用者,則可能因為用戶沒做好安全性更新,而有很大機會成為遇害對象。

若是使用者在檢視Windows更新記錄後,確認該電腦已有符合更新下載,即可接上網路線正常使用。

阻擋入侵管道避免遭受攻擊

當然,開機後的另一重點就是,直接針對此次攻擊的管道做阻擋,像是停用SMBv1服務、關閉445等通訊埠等來加強預防,也方便讓電腦能夠連網後,將Windows系統相關重要更新,下載並安裝。至於這些阻擋方式的操作設定步驟,我們會在最後加以介紹。

下載及安裝Windows安全更新

雖然阻擋這次WannaCry攻擊所利用的入侵管道,也能避免受到危害,但最根本的防護作法,還要再連上網路之後,趕快進行Windows系統更新軟體修補漏洞,做好系統更新的維護動作。確保企業內所有Windows電腦上安裝MS17-010安全更新,也就是防堵WannaCry攻擊所必裝的微軟安全性套件。連結:Microsoft資訊安全公告MS17-010

舉例來說,像是Windows 7的用戶就是要下載安裝今年3月份的KB4012212安全更新套件(Security-only Update),或是3月的KB4012215每月彙總套件(Monthly Rollup)。由於彙總套件亦包含先前的改良與修正,因此像是4月的KB4015549彙總套件,以及5月的KB4019264彙總套件,也可下載安裝。

還要提醒的是,取得安裝檔時也要注意,應從微軟官方網站下載這些安全性套件,避免受到其他攻擊可能。

當然,使用者也可從其他已安裝更新的電腦,去下載更新檔,再回到原本的電腦上離線進行更新檔的安裝。

至於微軟已經不再提供技術支援的Windows XP、Windows 8與Windows Server 2003,微軟這次也破例釋出對應這些系統的KB4012598安全性更新,讓使用者也能盡快下載安裝,做好防護。連結:Windows系統更新檔KB4012598

▉ 其他預防注意事項

不論如何,這次的WannaCry病毒的威脅,已經讓許多使用者重新體認到系統更新的重要性。

一些資安廠商也建議安裝相關防毒軟體,增加防護可能性;也有NAS廠商建議,做好檔案備份習慣,避免重要檔案遭加密勒索。同時也要記得,不要點擊來路不明的網站和檔案等,小心勒索軟體還會以這些管道入侵。文⊙羅正漢

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-2.jpg)

老舊Windows電腦系統有解!使用者快上安全性更新

在WannaCry事件爆發後,微軟也緊急在5月13日針對已不再提供技術支援的Windows 8、Windows XP與Windows Server 2003等系統提供KB4012598安全性更新,並呼籲使用者盡快更新。

%203%20(P29_30)-600-1B.png)

如何停用不安全的SMBv1?

由於這次WannaCry勒索病毒的攻擊,是利用Windows共享檔案所使用的Server Message Block(SMB)漏洞,因此微軟及眾多資安廠商都建議使用者,可以手動停用SMBv1來加強預防,也就是將含有漏洞的SMBv1服務關閉,讓攻擊無法執行,後續才有時間將Windows系統更新,這裡並將分為伺服器端與用戶端作業系統來介紹。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-3.jpg)

伺服器端作業系統設定方式

以Windows Server 2012系統為例,搜尋Windows features並打開設定畫面,然後將圖中的SMB選項取消打勾,並重新開機。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-4.jpg)

用戶端作業系統設定方式

以Windows 8系統為例,使用者先在控制台中點選「程式集」, 然後點一下「開啟或關閉 Windows 功能」以打開設定畫面,然後將圖中「SMB 1.0/CIFS檔案共用支援」取消打勾,並重新開機。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-5.jpg)

也能以PowerShell快速完成設定

資訊管理人員也可透過內建Windows PowerShell功能的電腦,以指令快速完成停用SMBv1的動作。

在Windows伺服器端,打開Windows PowerShell,並且輸入「Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol」。

在Windows用戶端則輸入「Remove-WindowsFeature FS-SMB1」。

如何關閉個人電腦的445通訊埠?

由於這次WannaCry勒索病毒透過的Windows系統漏洞,是針對SMB協定所用的TCP 445埠進行攻擊,因此也有廠商建議關閉Windows系統的445等通訊埠,並且關閉網路共用資料夾,做應急防堵的動作,後續再連網下載Windows系統更新並安裝。但許多使用者可能會問,到底445埠如何關閉?以Windows 7系統為例,方式如下。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-6.jpg)

步驟1 首先開啟Windows控制臺,透過右上方搜尋找到Windows防火牆,點擊進入Windows防火牆設定介面。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-7.jpg)

步驟2 在Windows防火牆項目中,請點選左方「進階設定」。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-8.jpg)

步驟3 開啟進階設定介面後,在「輸入規則」項目按一下後,從右鍵選單中執行「新增規則(N)」。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-9.jpg)

步驟4 在新增輸入規則精靈介面中,依循步驟操作,首先選擇建立「連接埠(O)」的規則。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-10.jpg)

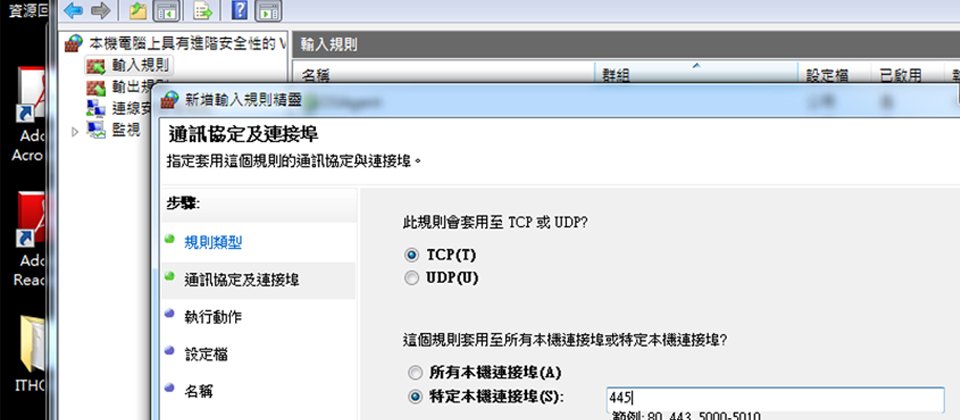

步驟5 接下來,在畫面中輸入要關閉的埠445。(這裡要注意的是, TCP與UDP最好都要設定一次)

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-11.jpg)

步驟6 然後,請選擇「封鎖連線」,也就是將規則所指定的連接埠套用執行動作以封鎖。

如何快速找出未修補MS17-010的電腦?

如果網管人員想要快速清查網路上的電腦,也可以利用開放原始碼的Nmap網路診斷工具,並製作一個檢測script的範本,執行nmap -p 445 --script smb-vuln-ms17-010 ip-range指令。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-12.jpg)

管理人員可先下載Nmap,這是款能快速掃描內部網路的電腦及伺服器的工具,並檢測各主機的安全性弱點。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-13.jpg)

以Windows系統為例,在命令提示字元之下,透過Nmap指令可在短短幾秒之內,檢測是否有尚未完成更新的電腦,即可立即因應更新。

-%E5%8F%B2%E4%B8%8A%E6%9C%80%E5%A4%A7%E8%A6%8F%E6%A8%A1-3-600-14.jpg)

以Linux系統為例,同樣也能透過Nmap指令,針對各IP位址遠端快速掃描Windows電腦的狀況。

相關報導 「史上第一勒索蠕蟲WannaCry肆虐,全球資安拉警報!」

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10