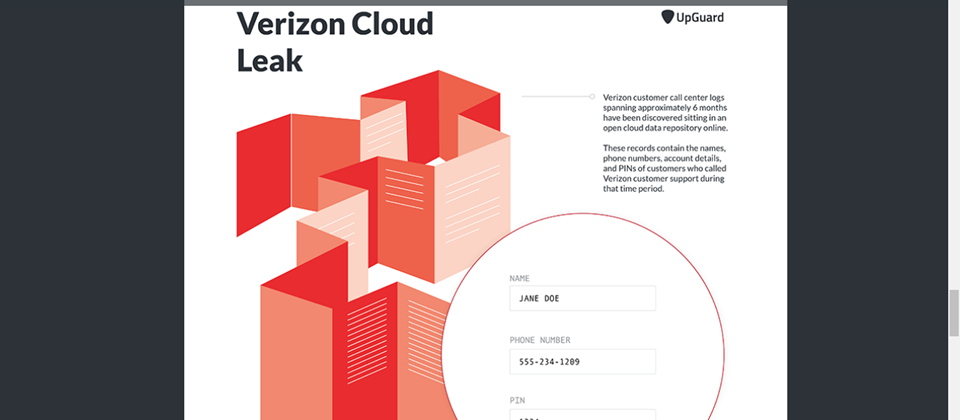

S3儲存權限設錯外洩資料又一起,Verizon逾1,400萬用戶個資恐外洩

資安公司UpGuard於7月14日揭露,美國最大電信公司Verizon由於外包商NICE Systems在AWS S3權限設定不良,造成超過1,400萬筆Verizon用戶個資外洩,包含用戶姓名、地址、電話號碼、帳號,以及驗證密碼(PIN)等,研究人員Chris Vickery指出,駭客可以利用PIN假冒用戶的身分,來欺騙Verizon客服人員修改或刪除用戶的帳號資料。但Verizon發言人澄清,僅600萬筆用戶資料外洩。這是美國今年發生第3起S3委外權限設定不當,導致大量個資外洩的案件,先前美國國防部在6月也發生軍事衛星資料外洩,以及美國共和黨2億筆選民資料曝光。更多資料

廣告木馬Magala綁架IE瀏覽器首頁,還遙控滑鼠偷點廣告賺千萬

卡巴斯基實驗室研究人員Sergey Yunakovsky近期指出,今年3月出現廣告木馬Magala,強制變更受害者的瀏覽器設定,包括在瀏覽器安裝虛擬桌面、廣告軟體、MapsGalaxy工具列程式,以及特定首頁,甚至Magala為了賺取廣告收入,暗中遙控受害電腦點選搜尋結果顯示的前10個網站連結(通常會包括了廣告連結),每隔10秒還會再點選一輪。Sergey Yunakovsky推估計,一般來說,一個殭屍網路大約有1,000臺受害電腦,駭客可從一臺電腦獲得350美元廣告收入,Magala作者約可賺到35萬美元(約新臺幣1,068萬元)的高額收入。更多資料

網路密碼竊賊竟然成了一項雲端服務,7美元就能雇得到

資安研究公司Proofpoint於7月13日揭露,近日出現一種新型態的惡意軟體即服務(MaaS)網站Ovidiy Stealer,專門提供網路憑證偷竊的服務。只要支付7至13美元(約新臺幣213元至396元),就可以竊取指定對象在特定瀏覽器上的網路憑證或網路密碼,例如Google Chrome、Opera、FileZilla、Amigo、Kometa、 Torch和Orbitum等,目前發現英國、荷蘭、印度和俄羅斯等國已有使用者。更多資料

後門程式蠕蟲GhostCtrl詭譎多變,不僅竊聽Android用戶的通話內容也能發動勒索攻擊

趨勢科技資安研究人員於7月17日發現一支後門程式蠕蟲GhostCtrl,專門感染Android行動裝置,不僅竊取裝置內檔案,包含通話紀錄、聯絡人、通話紀錄、SIM號碼、位置、裝置版本、Wi-Fi、多媒體檔案和搜索紀錄等,還會暗中竊聽受害者的通話內容,甚至利用受害裝置來攻擊其他裝置。研究人員進一步指出,GhostCtrl經常偽裝成受歡迎App,例如WhatsApp和 Pokemon GO,而且GhostCtrl已經出現能夠鎖定Android行動裝置,發動勒索攻擊的變種。更多資料

Cisco緊急修補WebEx外掛漏洞,Chrome和Firefox恐遭經授權取得使用權限任意執行程式碼

思科於7月17日發布漏洞修補公告指出,旗下線上會議服務Cisco WebEx的瀏覽器外掛程式有漏洞(CVE-2017-6753),恐讓攻擊者不需授權就能在受影響的瀏覽器Google Chrome和Firefox上,任意執行惡意程式碼,包括WebEx Meetings Server和Cisco WebEx Centers的外掛都受影響。這是Google Zero專案發現通報的漏洞。更多資料

北市單一陳情系統App傳輸資料未加密,6萬筆民眾個資曝光

近日北市一位議員踢爆,臺北市政府在去年11月推出的「HELLO TAIPEI 臺北市單一陳情系統」App,資料在傳輸過程中未加密,造成6萬筆陳情民眾的個資暴露在外,包含姓名、帳密和身分證字號。臺北市資訊局回應坦承,去年合作廠商原先開發此Android版本的App使用GCA政府憑證來加密用戶資料,但無法相容於Google Play,為了能夠在Google Play順利上架,廠商承諾會用其他方式來加密資料,後來在市府經費有限情況下,北市府沒有在改版後執行原始碼檢測,今年7月檢測才發現廠商使用加密方式防護不足,可能造成攻擊者利用中間人攻擊(Man-in-the-Middle Attack)截取資料,目前已要求廠商改用其他商業憑證。更多新聞

研究人員僅利用7,000元設備蒐集電磁波,來破解AES256密鑰

資安公司Fox-IT與Riscure兩家研究人員近日共同發表一篇攻擊報告揭露,他們利用一組名為「Van Eck phreaking」攻擊設備,放置在攻擊目標裝置附近,發動旁路攻擊(side-channel),破解裝置使用的AES256密鑰。研究人員使用成本僅230美元(約新臺幣7,020元)的破解工具,包括磁力迴路天線(magnetic loop antenna)、外部功率放大器(external amplifier)、 帶通濾波器(bandpass filters )和有安裝無線電接收軟體的USB裝置,蒐集目標裝置發出的電磁波來破解,破解過程最短只要花費50秒。更多資料

NSA攻擊工具可攻擊Windows XP到Windows 8.1之間版本的SMB漏洞

勒索蠕蟲WannaCry和NotPetya利用美國國家安全局(NSA)外洩攻擊工具Eternalblue,鎖定Windows 8以前版本的SMB漏洞(CVE-2017-0143)發動攻擊,另一個外洩的攻擊工具Eternal Synergy也攻擊相同漏洞。微軟研究人員Worawit Wang近日改造Eternal Synergy發現,Eternal Synergy也能夠攻擊Windows 8.1以後版本的SMB漏洞,包括Windows 8.1(x86和X64版)和Windows Server 2016(x64版)。目前,Windows作業程式從XP到Server 2016都受到NSA攻擊工具的危害,Windows用戶必須立即安裝MS17-010版本的安全更新。更多新聞

勒索軟體偽裝自動回覆郵件,受害者開啟含PowerShell檔案立即遭加密攻擊

資安部落格MyOnlineSecurity的研究人員揭露,最近出現一種網路釣魚郵件,偽裝成全球快遞公司UPS的自動回覆退件通知郵件,隱藏勒索軟體PoshCoder在信件內的ZIP檔,受害者一旦開啟ZIP檔內含PowerShell腳本程式的.js文件,PoshCoder立即啟動勒索攻擊,加密受害裝置內的檔案,除了加密一般常見的檔案類型外,也加密比特幣錢包的檔案類型。更多資料

Google防止簡訊雙因素認證的密碼遭攔截,通知用戶啟動手機提示驗證

今年1月發生駭客利用SS7協定漏洞,攔截西班牙電信用戶的行動交易認證碼簡訊,盜領用戶銀行存款的事件,突顯簡訊式雙因素認證機制存在風險。Google為強化帳戶的安全性,7月17日通知仍使用簡訊雙因素認證的用戶,建議立即更換成Google Prompt手機提示方式,能夠在加密連線下完成身分驗證,避免密碼遭駭客攔截破解。更多新聞

整理⊙黃泓瑜

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10