剛入秋的這一周,吹起了臺灣金融圈另一次資安風暴。

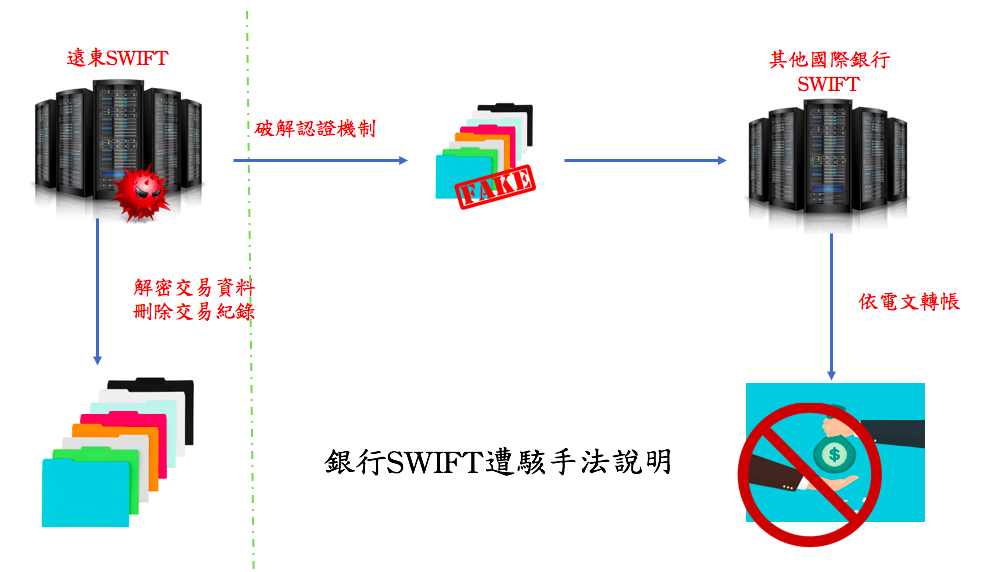

在10月3日這一天,遠東國際商業銀行(簡稱遠銀)的國際匯款系統SWIFT(環球銀行間金融電訊網路)發生了交易系統異常,駭客盜轉了18億元匯款到海外三國,遠東銀行在3天後的傍晚對外公開,立刻震驚了全臺。

遠銀在10月3日上午,從資安設備上偵測到網路異常行為,隨後發現有系統毀損,確認遭到駭客攻擊而植入病毒程式,當時清查後發現,只有PC和Windows伺服器受到影響,其餘主要交易系統,如存、匯、網銀、ATM及信用卡等皆正常運作,分行服務都運作如常。因此,遠銀剛開始以為是只是一起單純的病毒入侵事件,也先向金管會通報遭駭客植入病毒。

第一時間遠銀先在總行成立緊急應變小組,由遠銀總經理親自主持,並在資訊處成立戰情指揮中心,由遠銀O&T副總經理與資訊處處長擔任現場指揮,還成立了攻防小組及設備復原小組。另外,遠銀也找來多家資安業者,如趨勢、微軟等組成團隊盤查系統,以確認影響範圍,後來找出並刪除病毒及後門程式,尤其還發現了過去沒有出現過的病毒。

像微軟原本在遠東銀行就有常駐人力,除了檢查遠銀的微軟環境是否異常外,如針對AD服務,微軟就會對系統架構、權限、使用者稽核管理機制、事件紀錄進行查核。微軟團隊也嘗試尋找是否有新的攻擊手法,「尤其會檢查是否出現了零時差漏洞,不過,沒有發現有這樣的漏洞存在。」臺灣微軟資訊安全暨風險管理經理林宏嘉表示。

但是,過了10月4日中秋假期隔天,10月5日,遠銀在SWIFT系統修復後對帳時,卻發現了7筆偽冒交易,遠銀才驚覺是SWIFT銀行與銀行間跨國轉帳系統遭駭客攻擊。

駭客入侵SWIFT系統來操控轉帳,盜轉鉅額款項,並分批匯往不同海外銀行,總計金額高達6,010.4萬美元,當中分別有5,700萬美元匯往柬埔寨,210萬4千美元轉至斯里蘭卡,另外的100萬美元則匯往美國的銀行帳戶。遠銀當日晚間也隨即至刑事局偵九隊報案,並向國際刑警組織及SWIFT Alliance請求協助調查,也將遭駭電腦封存,交由刑事局協助鑑識,以釐清駭客入侵手法及途徑,並同時再次通報金管會。

在10月6日,也就是星期五晚上6點57分,遠銀在公司官網發布重大訊息公告,說明因發生「電腦病毒事件」,而影響部份SWIFT系統匯款交易,其他臨櫃的存匯、轉帳、ATM等交易系統則未受影響,不過並未說明駭客是透過何種攻擊手法入侵,只強調目前已透過跨行合作的通匯銀行向受匯銀行持續追回款項。

金管會也於同日發布新聞稿證實,遠銀SWIFT系統疑似遭駭客入侵,發生盜轉資金的情形,金管會也同步清查全臺其他銀行,確認受駭銀行只有遠銀一家,其他銀行並未回報類似的受駭情形,SWIFT系統均屬正常。

而斯里蘭卡警方依臺灣刑事局提供情資,在錫蘭銀行逮捕1名試圖取款的斯里蘭卡籍男性,疑似是遠銀盜領案的成員之一,並在辦公住處查扣405萬盧比(約2萬6,400美元),懷疑是已遭提領的遠銀贓款,後來逮捕到的另一名嫌犯,發現是該國國營瓦斯公司會長Shalila Moonesinghe,有1百多萬美元竊自遠銀的匯款,匯入了他的私人戶頭。

駭客攻擊手法初步曝光:熟諳遠銀內部,先刪除防毒軟體程序

由於目前案件由刑事局偵九隊負責偵辦,相關的惡意程式分析也交由刑事局研發科負責相關的分析。例如,目前已經發現了3支後門程式,以及2支病毒程式,目前由刑事警察局及資安公司協助分析中。不過,相關的案情尚未完全明朗前,我們也透過一些不具名資安專家的分析,提供一些可以持續關注的案情焦點。

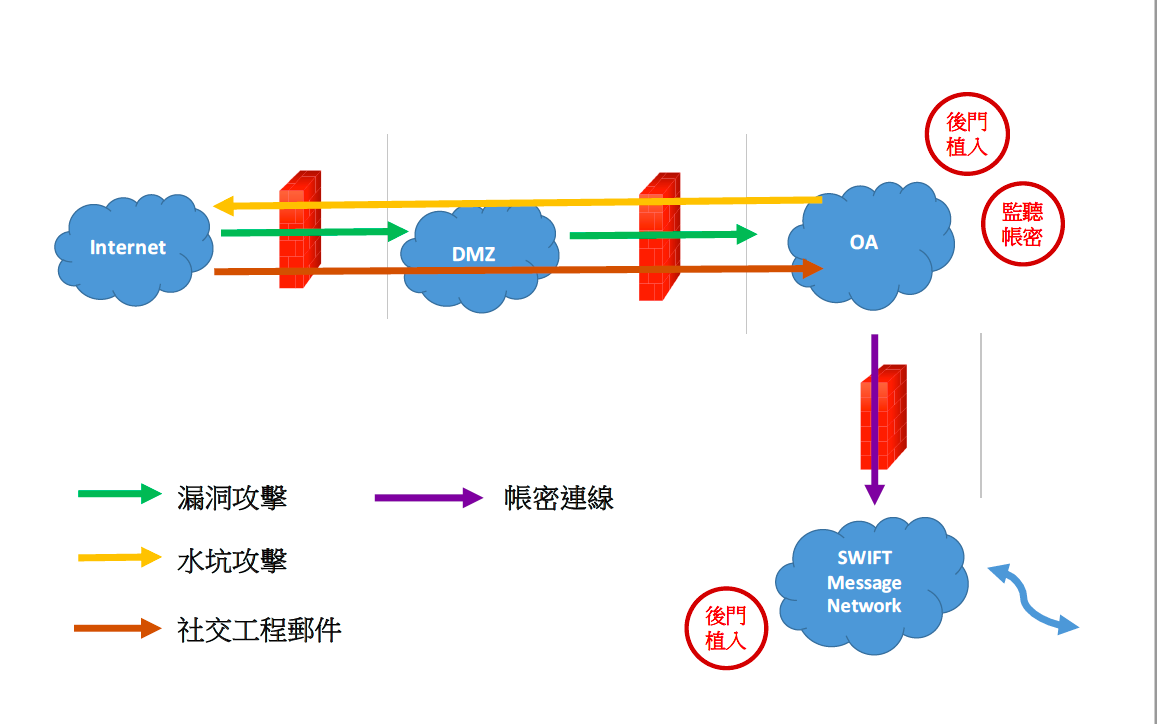

首先,不具名的資安專家指出,遠銀SWIFT系統遭駭事件和先前國外爆發的案例一樣,入侵的駭客都非常了解該入侵銀行的作業模式,所有就有機會透過各種水坑式攻擊等方式,進入遠東銀行的內部網路。

再者,不具名資安專家表示,駭客進入遠銀內部網路後,第一件事情就是設法刪除遠銀使用防毒軟體的部分程序的執行檔,初步判斷砍掉7個防毒程序後,再透過執行一個勒索軟體,加密部分電腦中的檔案。

第三步,該名資安專家表示,接下來就是散佈相關的惡意程式。據了解,主要是透過啟動排程功能「schtasks」進行刪除的程序,並且利用「cmd」命令提示字元,登入像是C槽內的網路帳密。從先前刑事局透露發現的幾支惡意程式,目前觀察到主要是用來登入特定的IP位址、並在特定的路徑中,創建啟動勒索軟體的時間。

從刑事局先前透露的資訊也可以發現,刑事局發現的惡意程式功能包括散布、加密及遠端遙控功能,在感染遠銀內部電腦後,也會蒐集相關情資進行回報,並且加密部分電腦的檔案資料。刑事局指出,因部分電腦檔案遭加密,導制警方無法更進一步追蹤惡意程式的入侵途徑,甚至於,連後續的帳款轉帳的金額和流向也因為是加密檔案,只能透過國際SWIFT聯盟取得相關的資料。

刑事局也表示,追查過程中也發現,駭客透過美國和荷蘭等國的中繼站,隱匿蹤跡,也加深追查難度,目前刑事局第一時間分析出惡意程式的特徵,但是,要真正查出駭客如何入侵遠銀的SWIFT系統,才是真正有助於釐清案情的方法。

資安專家研判,因為要了解SWIFT國際匯款系統是需要對於該產業以及相關系統流程非常嫻熟且專精,即便是國際駭客組織「人才濟濟」,要隨便就找到可以如此深入了解SWIFT系統的專家,也並非容易的事情。

不過,可以從先前爆發的多起銀行SWIFT系統來了解駭客入侵手法,趨勢科技全球核心事業部資深協理張裕敏則在去年HITCON舉辦的一場金融資安科技研討會中,便針對SWIFT網路攻擊作了技術分析。

在會中,張裕敏針對多起銀行SWIFT系統遭到入侵事件進行彙整分析五個共通點,首先,受駭銀行內部網路都被駭客占領;其次,駭客也入侵並掌握SWIFT國際匯款交易系統的伺服器;第三,駭客可以透過網路,遠端連上SWIFT伺服器;第四,入侵的駭客對於SWIFT Message Type以及對SWIFT系統的Alliance Access軟體也十分熟悉;最後,在孟加拉央行遭駭及越南國際先鋒銀行遭駭的事件中,都發現惡意程式內的英文有拼錯的跡象。

趨勢科技全球核心事業部資深協理張裕敏去年在一場演講中,分析了SWIFT駭客入侵有4種可能管道。

從提升交易安全性和強化資安確保SWIFT安全

張裕敏也從兩個面向提供預防之道,從各國銀行的建議,主要都偏重在強化交易系統認證安全性,不論是SWIFT國際匯款交易需要進行指紋辨識確認,或者是在2016年5月,建議SWIFT交易應該引進雙因素認證,甚至是採用USB傳遞交易資訊等,目的都是為了提高交易的安全性。

從資安強化作為來看,張裕敏認為,也可以從五個層次來進行。首先,應該要落實應用程式的控管(Application Control);再者,也必須做到檔案整合性測試和系統整合性測試(Integrations Check);第三點,包括所有的連線控管、帳密管控以及特權帳號管理等,都必須進行嚴密的存取控制(Access Control);第四點,落實稽核記錄以及監控(Auditing Log and Record)是確保所有環節都有落實的管理之道。

最後一點,也是張裕敏最深切的提醒就是,所有資安或者是操作人員都必須要有足夠的警覺性,所有不應該出現任何警示的地方,就算只出現一次的警示,都必須進行追查,確認不是可疑資安事件的引爆點。他指出,唯有「在不疑處有疑」,才有可能做到制敵機先或者是提前預警的效果。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09