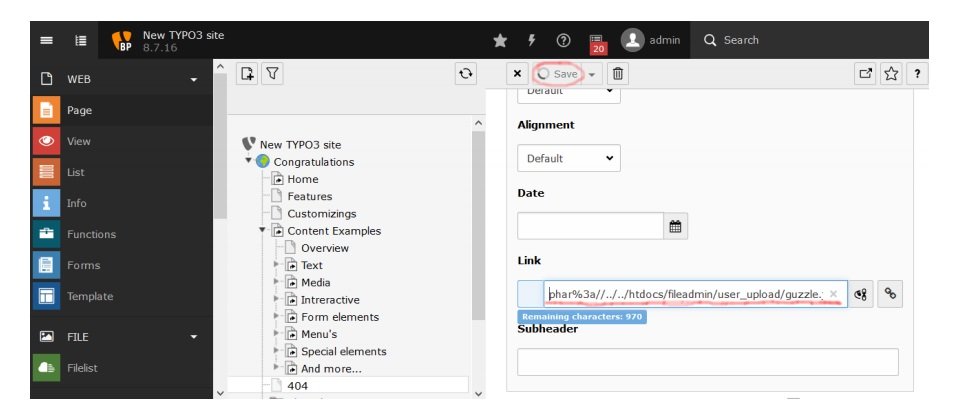

2009年曾有研究人員揭露PHP反序列化潛藏的風險,最近英國資安公司Secarma再揭露PHP的反序列化漏洞,成功開採該漏洞,可攻陷WordPress與Typo3內容管理平臺,執行遠端程式攻擊。(圖片來源:Secarma)

0816-0822一定要看的資安新聞

反序列化安全漏洞 PHP WordPress

研究人員再揭PHP反序列化安全漏洞,恐使WordPress曝露遠端程式攻擊風險

來自英國資安公司Secarma的研究總監Sam Thomas相繼於黑帽(Black Hat)及BSides兩大安全會議上,展示了PHP程式語言的反序化(Deserialization)安全漏洞,指出該漏洞影響所有接納使用者資料的PHP應用程式與函式庫,包括WordPress等內容管理系統(CMS)在內,成功的開採將允許遠端程式攻擊。

序列化(Serialization)與反序列化(Deserialization)是所有程式語言都具備的功能,序列化是將物件轉成字串,以將資料遷移至不同的伺服器、服務或應用上,再透過反序列化將字串還原成物件。

資安研究人員Stefan Essar在2009年時就曾揭露於PHP中反序列化駭客所控制資料的風險,而相關漏洞不僅存在於PHP,也存在於其它的程式語言,Thomas公布的是針對PHP的新攻擊技術,可在各種場景中使用,諸如搭配XML External Entity(XEE)漏洞或伺服器端偽造請求(SSFR)漏洞等。更多內容

L1終端故障 L1TF 處理器

繼Meltdown、Spectre後,主流處理器再爆新攻擊手法L1TF

自今年初爆出Meltdown與Spectre兩款針對處理器的推測執行旁路攻擊手法之後,來自魯汶大學、以色列理工學院、密西根大學、阿德雷得大學及CSIRO Data 61的研究人員於今年1月再度向英特爾(Intel)與各大業者揭露第三款處理器攻擊手法「L1終端故障」(L1 Terminal Fault,L1TF),英特爾與Google等業者則在8月14日公布L1TF的細節與修補途徑。更多內容

L1TF 處理器漏洞

L1TF漏洞攻擊手法讓雲端服務商動起來,DigitalOcean也提出因應之道

近日Intel發布了L1終端故障(L1TF)漏洞後,公有雲廠商陸續也啟動修補工作。Google公有雲運算服務,就採用主機隔離功能,確保各虛擬機不會共用作業系統核心,同時也開始監控主機是否存在特定類型的攻擊。提供公有雲運算的DigitalOcean,也開始進行防堵措施。

DigitalOcean資安長Josh Feinblum表示,對該公司而言,L1TF漏洞會影響多租戶架構的虛擬機環境,只要在同一處理器核心上運作的Guest應用,其資料都有曝露的風險。Feinblum表示,該公司已著手修補任務,預計未來幾周內就會完成工作。更多內容

蘋果

16歲青少年駭入蘋果伺服器偷走90GB的資料

根據澳洲媒體The Age的報導,一名16歲的澳洲青少年坦承曾多次入侵蘋果伺服器,竊取了多達90GB機密檔案,還取得用戶帳號金鑰,該名青少年已遭澳洲聯邦刑事警政署(AFP)逮捕。

這名青少年建立了電腦化的通道及避免被追蹤的網路系統來隱藏自己的身分,不過,警方在他的電腦上發現了命名為「hacky hack hack」的文件匣,存放了自蘋果伺服器所下載的資料,所查獲兩臺蘋果筆電的序號及手機位址也都符合存取蘋果內部系統的裝置紀錄。據說蘋果一直到一年多以後才發現內部伺服器遭到外人存取。更多內容

臉書 帳號解密

傳美國政府要求臉書解密Messenger協助辦案

路透社引述消息人士報導,美國司法部為偵查國內黑幫的活動,要求臉書(Facebook)協助解密Facebook Messenger,以便可以竊聽其中首腦的通話記錄。不過臉書迄今仍然拒絕配合。

臉書的立場是,本案只有兩個解法,一是臉書重新撰寫程式,允許用戶自行移除加密,或是臉書駭入政府指定要竊聽的人士帳號。但迄今臉書兩條路都不願選擇。法界人士分析,之後如果法院做出有利於政府的命令,要求臉書改寫Messenger加密機制,未來可能會讓這類要求擴及其他類似App,像是WhatsApp、Signal或Skype等。更多內容

金融惡意程式 Marap

鎖定金融領域的新惡意程式Marap現身

資安業者Proofpoint揭露了一款鎖定金融領域的新惡意程式Marap,Marap為一惡意程式下載器,在成功進駐系統之後,可再自C&C伺服器下載其它惡意模組,目前僅觀察到它下載了系統指紋模組,主要蒐集遭駭的系統資訊,研究人員相信這是為了日後的攻擊作準備。

Proofpoint發現最近駭客針對金融機構所寄出的數百萬垃圾訊息中夾雜了Marap,它主要寄生在Excel的網頁查詢檔案格式.iqy,並藉由電子郵件散布,不管是直接以.iqy檔案作為附加檔案,或是在ZIP壓縮檔案中暗藏.iqy檔案,也會藏匿在PDF文件中,或是含有巨集的Word文件。

以C語言撰寫的Marap是一個可下載及安裝各種模組的惡意程式下載器(Downloader),目前唯一出現的模組為系統指紋模組,能夠蒐集系統的使用者名稱、網域名稱、主機名稱、IP位址、語言、國家、Outlook的.ost檔案列表、Windows版本與所使用的防毒軟體,並將它們傳回至駭客所掌控的C&C伺服器。更多內容

IoT伺服器 MQTT 智慧家庭

Avast:3.2萬個IoT伺服器在網路上門戶洞開

捷克資安業者Avast在網路上找到了逾4.9萬臺因配置錯誤、而曝露在公開網路上的MQTT伺服器,其中有超過3.2萬臺甚至缺乏密碼保護,透露出主要應用在M2M(Machine-to-Machine)與IoT裝置之MQTT協定的安全部署受到嚴重的漠視。

MQTT的全名為Message Queuing Telemetry Transport(訊息序列遙測傳輸),可藉由智慧家庭連結中樞(Smart Home Hub)來連結與控制智慧家庭裝置,對消費者來說,MQTT伺服器通常是存在於個人電腦或基於Raspberry Pi的迷你電腦上。

Avast表示,MQTT協定本身其實是安全的,主要的風險來自於使用者在實現與配置上的錯誤,可能允許駭客藉由了解智慧家庭裝置的運作情況而得知主人在家與否,或者是操縱家中的娛樂系統及語音助理等智慧裝置。

這些缺乏密碼保護的MQTT伺服器將允許駭客攔截透過該協定所傳輸的所有訊息,例如得知智慧門窗或家中燈光的狀態,也能嵌入惡意指令以打開車庫門。更多內容

GDPR

GDPR上線後,歐洲新聞網站的第三方Cookie數量減少二成

英國牛津大學的路透新聞研究學院近日發表一研究報告,指出在今年4月與7月,在《歐盟通用資料保護規則》(GDPR)上線的前後,歐洲新聞網站上所出現的第三方Cookie數量減少了22%。

Cookie為使用者所造訪網站儲存用戶資訊以改善互動的元件,例如透過Cookie來記錄使用者的登入憑證、或是觀察使用者在網站上的行為或其它偏好等,這稱為第一方Cookie,但若使用者所造訪的網站上出現了第三方元件,諸如廣告或是臉書的「按讚」(Like)功能,這些元件也能在使用者電腦上建立Cookie,以追蹤使用者所造訪的網站,即是所謂的第三方Cookie,通常作為廣告或行銷目的。

研究人員分析,有鑑於GDPR要求網站追蹤用戶時必須取得用戶同意,因此這些新聞組織也許只是暫時阻擋某些第三方Cookie,直到使用者接受該站的新條款;或者GDPR也可能造成大掃除效應,讓這些新聞網站能夠重新評估各種功能的用途,包括會危害使用者隱私的第三方服務在內。更多內容

Chrome

Chrome漏洞可能外洩使用者隱私資料

資安業者Imperva揭露一個存在於Chrome瀏覽器Blink引擎中的「跨域資訊外洩」(Cross Origin Information Leak)漏洞,將允許駭客汲取Chrome用戶存放在臉書、Google或其它平臺上的個人資料,例如描繪出Chrome用戶的臉書個人檔案。

Imperva安全研究人員Ron Masas指出,當時他正在研究Chrome上每種HTML標籤的跨域資源共享(Cross-Origin Resource Sharing,CORS)機制,注意到其中的影片(Video)與聲音(Audio)標籤有些不同,它們能用來請求Chrome上其它網頁的資源,並透過這些網頁的回應來汲取Chrome用戶在這些網頁上所存放的個人資料。

Masas描述了針對Facebook的可能攻擊場景,駭客可先建立大量的臉書文章,並限制存取這些文章的資格,像是年紀、性別或地域等,接著再打造一個暗藏惡意影片或聲音標籤的網站,一旦Chrome用戶同時造訪了惡意網站與臉書,駭客就能傳遞一個測試用戶是否能造訪這些臉書文章的請求,以偷偷建立Chrome用戶的個人檔案。更多內容

OpenEMR 電子健康紀錄系統

開源電子健康紀錄系統OpenEMR爆數個嚴重漏洞,病患隱私與系統安全拉警報

支援全球2億人病歷的開源電子健康紀錄系統OpenEMR,遭Project Insecurity揭露存在多個嚴重等級高的安全性漏洞,從身分驗證旁路、SQL資料隱碼、遠端程式碼執行以及任意檔案操作等漏洞都有,OpenEMR社群已積極處理漏洞問題,使用者務必進行OpenEMR版本更新。

研究團隊從GitHub上下載了OpenEMR 5.0.1.3程式碼進行安全性測試,發現了許多嚴重的漏洞。報告一開始提到的漏洞是病患入口頁面的身分驗證旁路漏洞,受影響的共有15個Php頁面,沒有經過身分驗證的攻擊者,可以簡單的瀏覽登入頁面並修改請求網址後,繞過登入頁面存取想訪問的頁面,這個漏洞造成的影響,會讓網頁程式隨機展示真實病患資料。

OpenEMR也有嚴重的SQL資料隱碼漏洞,總共有8個Php程式受到影響,未經授權的用戶可以插入SQL查詢指令,查看特定資料庫資料,甚至執行特定資料庫功能。像是對Search_code.php在發送POST請求時,可以在容易受攻擊的文字參數中,使用有效負載進行SQL資料隱碼,文字參數在沒有任何消毒處理下,直接被用於SQL查詢中,駭客可以利用此漏洞對OpenEMR介面進行身份驗證。更多內容

中國駭客 阿拉斯加州政府

研究:中國駭客以後門程式滲透美阿拉斯加州政府及企業網路

就在美中貿易談判進行之際,研究人員發現,中國駭客近來多次以網路後門程式駭入美國阿拉斯加州政府及該州電信、能源公司網路進行弱點掃瞄,企圖刺探情資。

Record Future研究單位Insikt Group發現,一個名為ext4的Linux後門程式從3月底到6月底之間在該州政府、自然資源部、能源、電話和電信公司的網路上進行勘查行為,尋找可能的漏洞。經過分析是來自清華大學、IP166.111.8[.]246的CentOS網頁伺服器,研判是中國駭客利用清華大學伺服器對美國政府及企業網路進行滲透。據路透社引述,清華大學駁斥此指控毫無根據。

ext4是一個極高明的程式,它在進入受害單位的網路後,除了執行後門程式的子程序外,還設定180秒的時間,即3分鐘一到,程序就會休止以免被偵測到。更多內容

圖片來源:Ikea、OpenEMR

更多資安動態

Web Security事件發酵,Mozilla移除23個可疑Firefox外掛程式

臺灣ATM周六上午交易異常,財金公司表示非駭客攻擊造成

美國法官要求駭客以比特幣支付保釋金

資料來源:iThome整理,2018年8月

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-09

2026-02-10