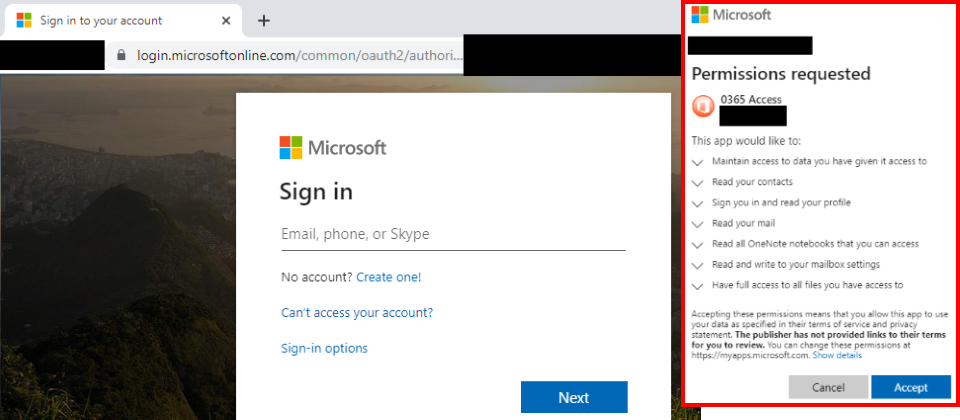

受害者收到的信件內有一個Excel檔案分享連結邀請用戶前往,主機名為login.microsoftonline.com且由微軟控管。點下去後用戶如果之前沒有登入Office 365,即會出現合法的微軟登入頁面(圖左)。用戶登入後會跳出一個Office 365外掛App要求存取權的對話(圖右)框,用戶一旦按下對話框中的「接受」,該App就可以無礙存取用戶所有信件內容、OneDrive檔案等,完全無需帳號密碼。(圖片來源/PhishLabs)

一般網釣攻擊是騙取受害者連到假冒的網站以騙取其帳密。安全公司近日發現一波攻擊行動,駭客利用惡意Office 365 App,不需取得帳密就可登入用戶的帳號,且傳統變更密碼及雙因素驗證皆無法防堵此類攻擊。

安全公司PhishLabs首先發現,攻擊者傳送包含假冒公司內部SharePoint和OneDrive檔案分享連結的網釣信件,企圖利用社交工程騙取用戶點入。

其實早在2017年就有駭客利用類似手法,不過當時連結目的地為Google Docs。2017年的網釣攻擊結合OAuth驗證介面,在用戶接到連結還來不及意會過來時,就在要求以Google Docs存取Gmail帳號的對話框中按下「允許」,使外部人士取得受害者Gmail內容及聯絡人存取權,無需帳號密碼。雖然Google很快就移除了釣魚Google Docs,但估計有超過50萬人受到影響。

冒充Office 365服務則是前所未見。受害者收到的信件內有一個Excel檔案分享連結邀請用戶前往,主機名為login.microsoftonline.com且由微軟控管。點下去後用戶如果之前沒有登入Office 365,即會出現合法的微軟登入頁面。用戶登入後會跳出一個Office 365外掛(add-in)App要求存取權的對話框,這個App要求存取用戶資料、聯絡人、登入個人資料頁、讀取郵件、讀取所有OneNote筆記,讀寫郵件設定,還要能存取所有用戶看得到的檔案。只要按下對話框中的「接受」,該App就可以無礙存取用戶所有信件內容、聯絡人、OneDrive上的檔案等,完全無需帳號密碼。

研究人員指出,駭客是利用Office 365 Outlook可使用外掛的功能得逞。這另一個原因是,微軟允許Office 365外掛和Office 365 App不需上架Office Store就可側載(side load)藉此迴避任何安全審查。本例中,讓駭客遠端發送惡意App取得用戶Office 365雲端服務中所有資料,並利用SAML或OAuth協定,存取在單一簽入體系統的其他系統。

分析發現,該外掛程式是在去年11月底利用一家合法公司資訊建立,可能是該公司之前被駭入,而讓駭客得以用開發人員帳號來開發惡意外掛程式。

研究人員說,用戶發現後即使變更帳號密碼也沒用,必須將該惡意外掛程式和帳號的連結才能防止資料外洩。

為避免日後再有類似的社交工程網釣信件,除了安裝郵件安全軟體外,安全公司建議管理員限制Office 365用戶安裝非官方Office Store或白名單以外的App的權利。同時也應加強使用者安全教育及公司應變措施。研究人員強調,傳統清除病毒、變更密碼或啟動雙因素驗證等措施,並無法遏止這類攻擊。

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-06