調查局與微軟合作拿下非法VPN與殭屍網路,源頭竟是一個LED燈控制器。(圖片來源:調查局)

0416-0422一定要看的資安新聞

#殭屍網路

調查局與微軟合作拿下非法VPN與殭屍網路,源頭竟是一個LED燈控制器

在今年3月,微軟宣布與35國警方與安全業者共同破獲Necurs,臺灣執法單位也名列其中,不過,其實調查局在去年就與微軟合作採取行動。在去年7月8日,調查局接獲臺灣微軟數位安全中心(Digital Crimes Unit,DCU)通報,得知臺灣政府網路IP位址(117.56.xxx.xxx)可能感染Necrus,進而追蹤此一非法的VPN IP位址,查出攻擊所在是北臺灣鄉下的圖書館大樓內,更意外的是,駭客用來散布惡意程式的,竟然是一個不起眼的LED燈控制裝置,調查局在分析調查後將它關閉,阻止該IP與裝置繼續成為攻擊跳板。更多內容 更多內容

#MITRE ATT&CK

第二輪MITRE ATT&CK評估計畫結果出爐,臺灣資安廠商也入列

MITRE ATT&CK已是近年來受企業高度關注的新資安攻防框架,而他們發起的ATT&CK評估(ATT &CK Evaluations)也越來越受到資安業者的響應與認可,在4月22日早上9點,我們看到MITRE於凌晨公布了第二輪針對APT29的評估計畫結果,這回共有21家資安業者參與,比第一回合更多(初期7家參與、後續5家跟進),特別的是,臺灣資安新創公司奧義智慧,以及成立已滿30年的趨勢科技也在其中。隨著這次結果的公布,不論是企業或資安業者,都將能藉此衡量EDR的偵測能力與覆蓋範圍。

值得一提的是,兩個月前MITRE也已表示將持續推動這項計畫,希望能藉由透明的評估過程,幫助用戶評估端點檢測工具,他們並公布了新一輪評估計畫,將同時以Carbanak與FIN7這兩個駭客組織的攻擊手法為設想。更多內容

#開源軟體安全

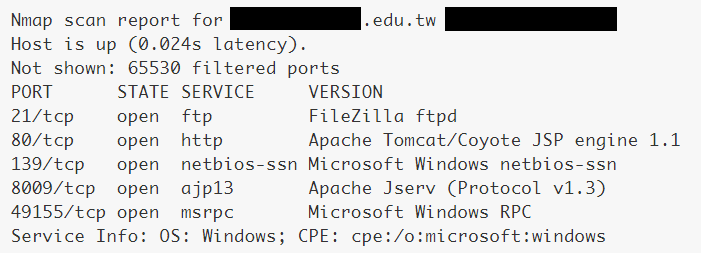

Tomcat存在Ghostcat漏洞,有中國駭客在臺灣校園網站上傳 BiFrost後門程式

近期Tomcat Server被揭露一個名為Ghostcat的漏洞,臺灣有圖書館網站遭植入惡意程式,疑似就是因為該漏洞受到利用所導致,由於Tomcat是Java開發者常用的應用伺服器之一,雖然在Apache Tomcat官方網站上,已於2月11日與14日發布不同版本的更新修補,但這個漏洞在國內比較少被關注,例如,國內安業者發現許多企業的Tomcat Server具有該漏洞,未即時修補。此外,該漏洞也波及多個Linux平臺,因而陸續修補,就連商用軟體也受影響。更多內容 更多內容

#軟體安全 #Zoom

傳出Zoom零時差漏洞攻擊程式正在黑市販售

雲端視訊會議Zoom的爆紅,讓全球駭客都在找這套平臺的安全漏洞,近期國外媒體Motherboard爆料,指出已有駭客在黑市銷售鎖定Zoom的兩個零時差漏洞攻擊程式,分別可用來攻擊Windows及macOS上的Zoom用戶端程式,其中Windows版Zoom的攻擊程式,可用來執行遠端程式攻擊,需搭配其他的漏洞才能控制整個受害系統,同時也要加入到Zoom的會議中,但由於這個零時差漏洞尚未被揭露,因此駭客開價高達50萬美元。更多內容

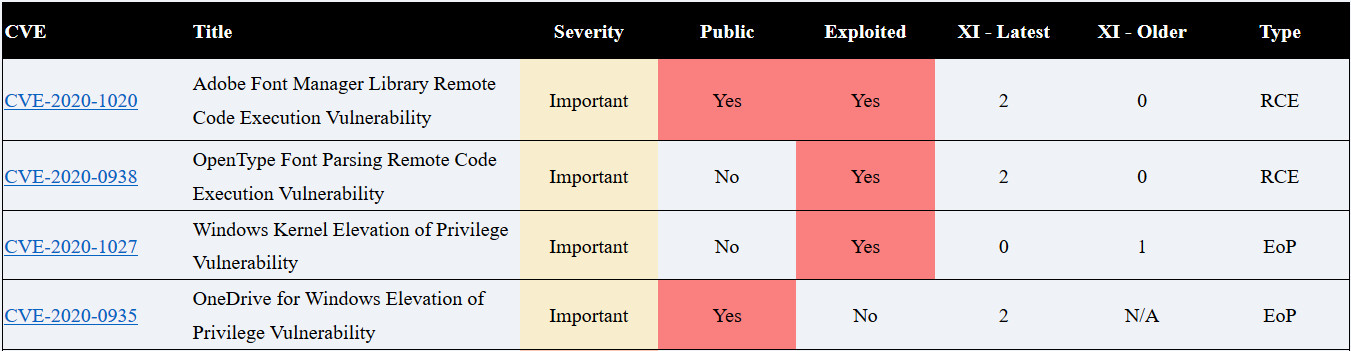

#微軟Patch Tuesday

本月微軟共修補113個零時差漏洞,其中有3個已遭成功利用

圖片來源/擷取自ZDI

微軟在4月例行性漏洞修補,總計修補了113個安全漏洞,其中有17個屬於重大等級,並且有3個漏洞要特別注意,因為已經被駭客成功利用,分別是CVE-2020-1020、CVE-2020-0938與CVE-2020-1027,前兩個漏洞是關於Adobe Type Manager Library無法正確處理特製字型,後者則是WindowsKernel的權限擴張漏洞。同時,漏洞懸賞平臺ZDI也對這次更新內容,指出有兩個漏洞需先考慮優先修補,一個是DNS服務阻斷漏洞CVE-2020-0993,另一個則是可繞過Token機制的CVE-2020-0981。更多內容

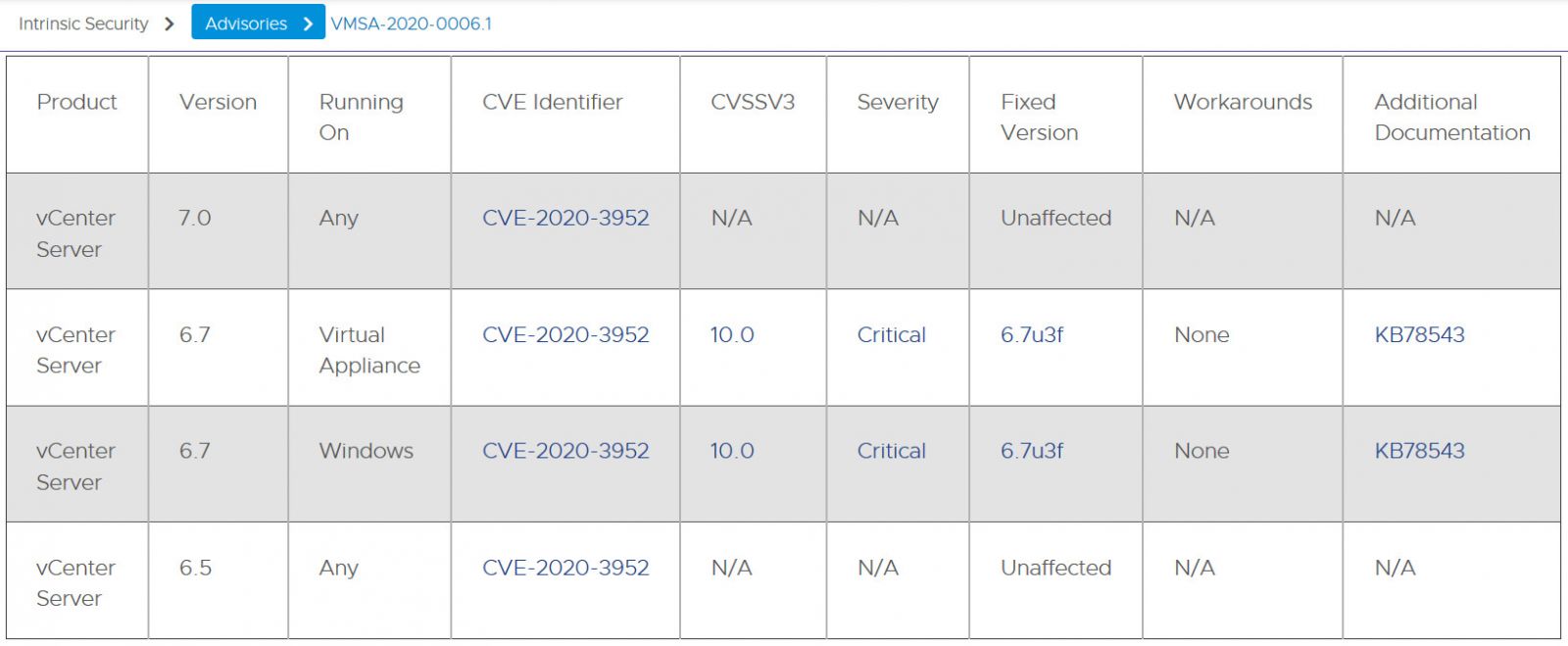

#軟體安全 #vCenter Server

VMware修補企業虛擬化解決方案高風險漏洞

圖片來源/擷取自VMware

近日VMware針對vCenter Server上的高風險漏洞發布修補,他們指出該產品具有CVE-2020-3952弱點,肇因於VMware Directory Service(vmdir)無法正確實現存取控制,一旦遭成功濫用,將讓駭客得以竊取機密資訊,是CVSS v3.1評估為10分的最高風險漏洞。美國電腦緊急應變小組(USCERT)也已針對該漏洞提出警告,呼籲使用者應儘速部署必要更新。更多內容

#資料外洩

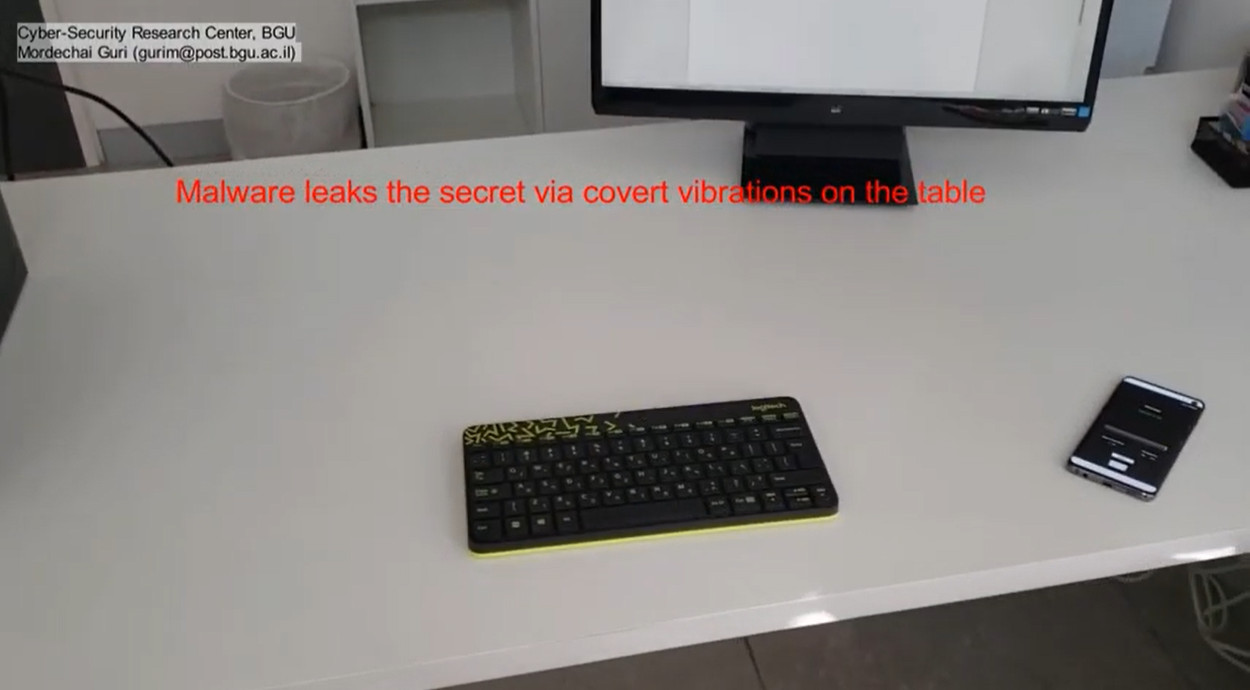

透過風扇震動竊取不連網PC的資料,大學研究人員展示攻擊新手法

圖片來源/擷取自Ben Gurion University Cyber Secuirty Labs' Youtube

即使不連網的PC也還是有可能被駭客竊取資訊,以色列本古里安大學網路安全研究中心教授Mordechai Guri的團隊,近日展示了新式攻擊手法,只要先在電腦內安裝惡意軟體,使其不斷改變風扇轉速,可對桌面產生不同頻率的震動,接著,攻擊者需要搭配能偵測震動的裝置,例如,透過智慧型手機將震動頻率解析成資料,隨後攻擊者再透過手機瀏覽器的JavaScript接收手機的感測器資訊,再以手機網路把資料傳送到遠端駭客。更多內容

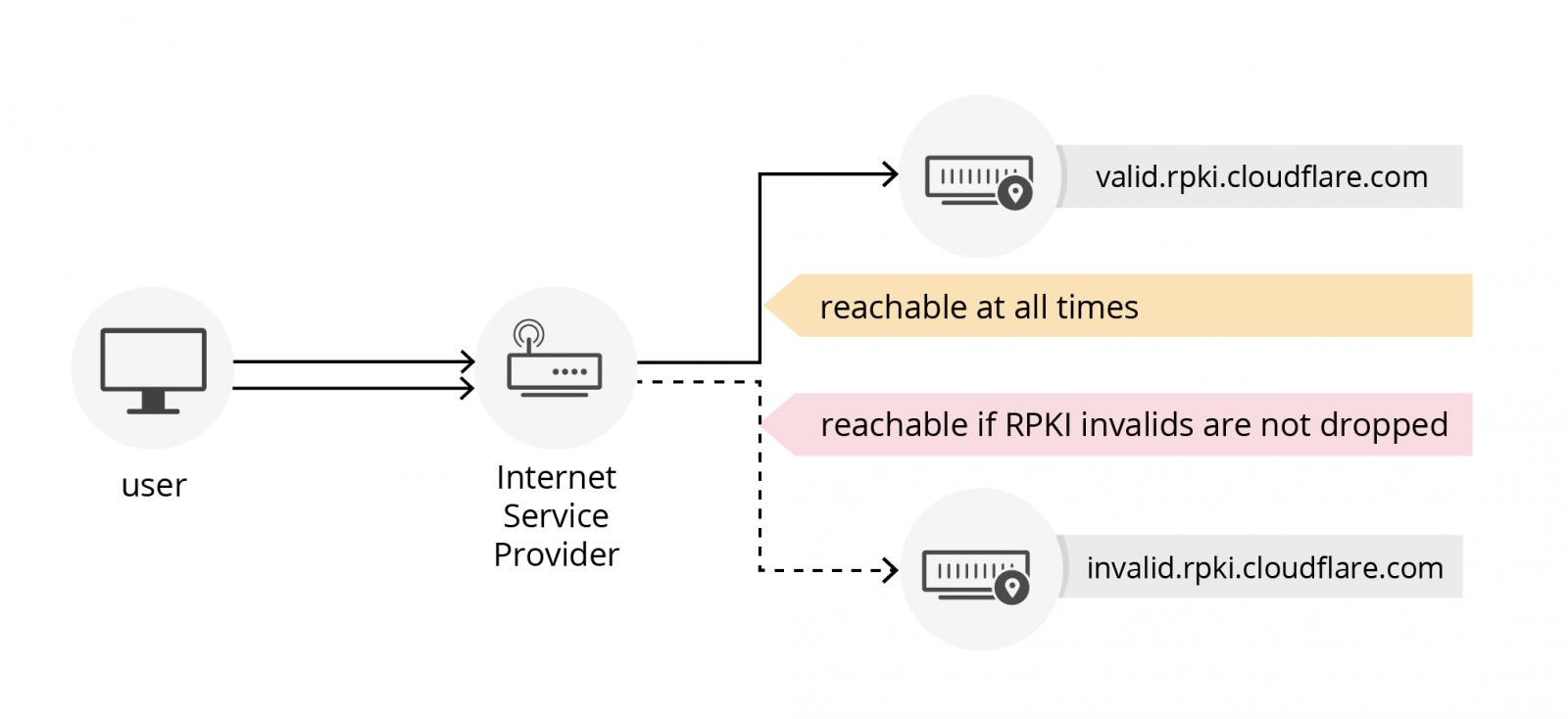

#BGP安全 #RPKI

避免BGP路由遭到綁架,Cloudflare推出可檢查ISP安全的公鑰網站

圖片來源/Cloudflare

為了改善BGP的安全性,業界提出了資源基礎架構(RPKI),近日Cloudfl are則是發布了Is BGP Safe Yet網站,可用來測試使用者的網路服務供應商,是否正確部署RPKI,以預防BGP外洩或挾持。根據Cloudflare的觀察,目前大約有50%的網路部署RPKI,並希望各界督促業者部署RPKI,共同來保障全球網路的健全。更多內容

#BEC詐騙 #SilverTerrier

奈及利亞駭客組織的BEC詐騙攻擊盯上臺灣,去年受攻擊程度居北亞之冠

商業電子郵件詐騙(BEC)持續鎖定全球,而臺灣比其他地區面臨更大風險,近期Palo Alto Networks公布一份BEC相關調查報告,是針對奈及利亞駭客組織SilverTerrier的活動進行分析。報告中指出,SilverTerrier在詐騙計畫與技術能力上變得更成熟,並有越來越多採用遠端管理工具(RA T)的現象,而這類為了讓BEC詐騙能更順利進行的惡意軟體部署,將是企業必須注意的最大威脅,此外,他們觀察到該組織在去年的攻擊比前一年度增加172%。

特別的是,Unite 42副處長Jen Miller-Osborn近日提供了該組織在臺灣的攻擊統計數據,在2019年,他們共發現1,747個樣本,以及38,270次的攻擊,比起鄰近的中國、日本、香港與南韓都高,這樣的威脅現況值得注意。更多內容

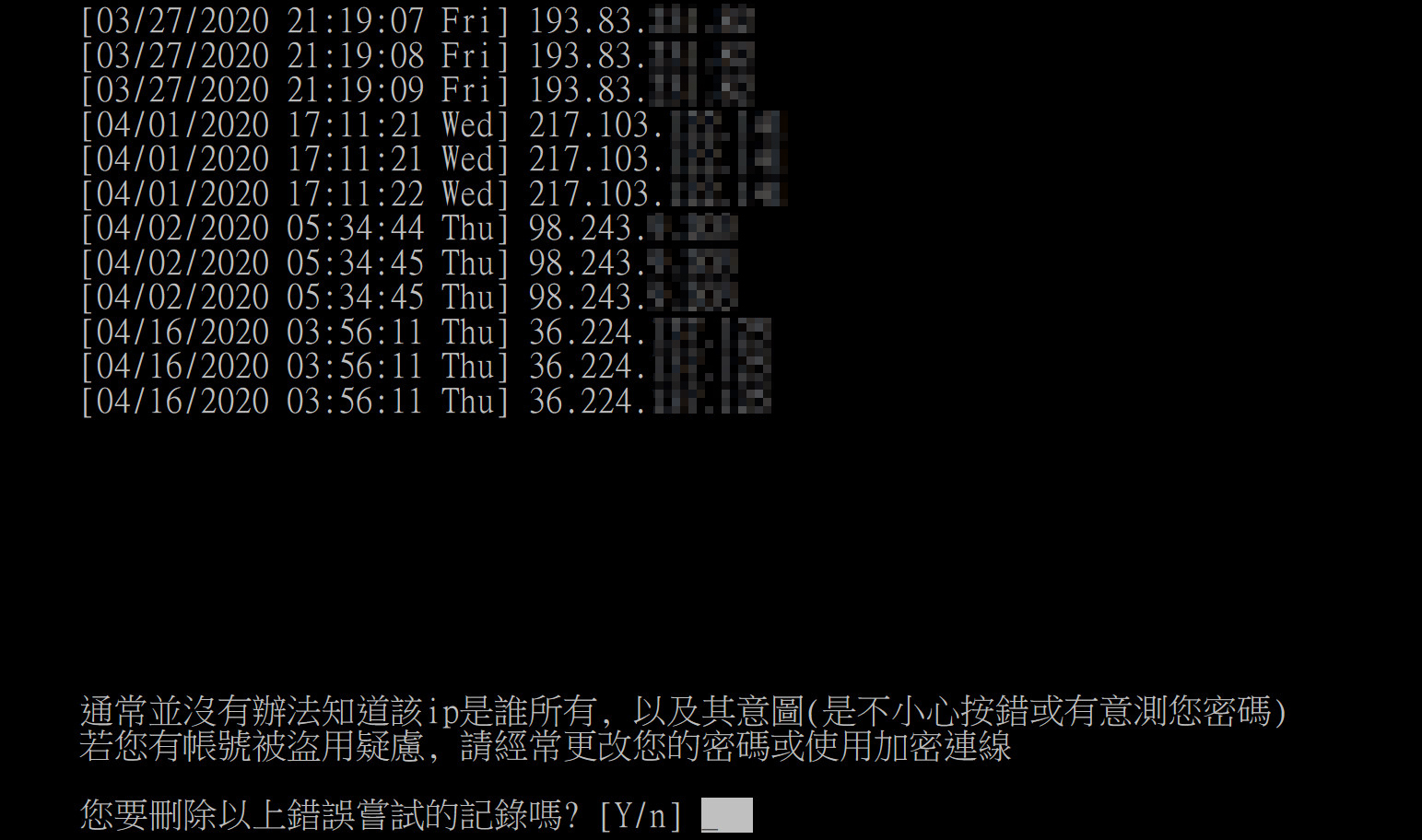

#帳號安全 #PTT

PTT使用者反應帳號出現非本人嘗試登入行為,疑似對方利用自動化工具猜密碼

近一個月來,臺灣電子布告欄批踢踢實業坊PTT傳出不少用戶帳號出現遭人嘗試密碼的情形。首先,在今年3月底到4月初的期間,傳出第一波受害者,每次都是同個IP位址連續登入失敗三次,並且是在2到3秒內就完成,相隔沒幾天,又有不同IP位址嘗試登入。到了4月中旬,又有一波這樣的狀況發生。目前站方與外界尚未對此狀況發表評論對此事件,由於用戶每次登入PTT時,若是密碼錯誤,其實都會斷線並留下一次記錄,因此這樣短時間連續三次被嘗試密碼的情形,可能是有惡意人士或集團,透過自動化工具以密碼噴灑(Password Spraying)的攻擊方式,利用常見弱密碼嘗試進行盜取用戶帳號。更多內容

更多資安動態

●福特和福斯連網車輛傳嚴重漏洞,可能洩露個資、影響行車安全

●大型IT服務業者Cognizant遭到Maze勒索軟體攻擊

●美國國土安全部再次督促使用者修補Pulse Secure VPN漏洞

●Dropbox曾私下找駭客調查Zoom的安全漏洞

●Zoom的安全問題不只是漏洞,更是信任問題

●區塊鏈金融平臺dForce的加密貨幣資產幾乎被盜領一空

●研究人員公布IBM企業安全工具的零時差漏洞

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

.jpg)