Carnival

0820-0826 一定要看的資安新聞

#勒索軟體攻擊 #漏洞修補

沒修補Citrix重大漏洞讓駭客有機可趁,全球最大遊輪業者Carnival遭勒索軟體攻擊

全球最大遊輪業者Carnival於8月17日坦承,該集團旗下資訊系統在8月15日遭到勒索軟體攻擊,駭客下載並加密客戶與員工資料,目前Carnival仍與執法機關及鑑識機構合作進行調查。

該公司只透露旗下其中一個品牌的資訊系統被駭客入侵,員工與客戶資料被存取,系統遭加密,但並未提供進一步細節。而資安業者Bad Packets則是透過推文表示,他們認為Carnival遭到入侵的管道,是尚未修補CVE-2019-19781漏洞的Citrix網路設備。詳全文

圖片來源:Carnival

#勒索軟體攻擊 #資料外洩

猶他大學遭勒索軟體攻擊,決定付錢贖回被盜的學生資料

這兩年有愈來愈多的勒索軟體駭客集團在加密系統上的資料前,會先下載備份,使得受害單位面臨資料外洩的風險。美國猶他大學在7月17日遭到勒索軟體攻擊之後,以一己之力復原被駭客加密的系統,卻為了保護被駭客下載的員工與學生資料不被外洩,而選擇向駭客支付45.7萬美元贖金。詳全文

#漏洞修補

Gmail冒名信件漏洞通報超過4個月終於得到修補

Google稍早針對Gmail和G Suite郵件系統釋出修補程式,解決已通報137天、可用來發出冒名郵件的漏洞。這項漏洞是由研究人員Allison Husain發現,發生在Google後端郵件流程規則上,可造成冒名轉發,再配合運用郵件閘道,使攻擊者得以繞過現代郵件系統嚴格的驗證機制,包含了寄件者政策框架(Sender Policy Framework,SPF),以及採用網域為基礎,來對於郵件進行驗證、報告與一致性檢查(Domain-based Message Authentication, Reporting, and Conformance,DMARC)等,使得攻擊者得以冒充用戶發送冒名郵件。詳全文

圖片來源:Allison Husain

#漏洞揭露

IBM DB2資料庫出現漏洞,恐導致資料遭到外洩

TrustWave研究人員Martin Rakhmanov揭露,混合式資料管理產品IBM DB2的追蹤工具(Trace Facility)上,存在共享記憶體漏洞CVE-2020-4414,會導致資料遭到未經授權的讀取,或是造成阻斷服務(DoS)攻擊,本項漏洞波及Windows版的DB2,適用於大型主機z/OS的版本則不受影響。詳全文

#資料外洩

蓄意隱瞞資料外洩事件,Uber前資安長被起訴

在2015年至2017年間擔任Uber安全長的Joe Sullivan,因為隱瞞駭客攻擊事件,在8月20日遭到美國司法部起訴,罪名是妨礙司法及隱匿重大犯罪,最多可能面臨8年牢獄之災。

司法部的起訴內容指出,Joe Sullivan任內發生的事件,是2016年遭入侵後,駭客盜走5千7百萬名乘客和司機的資料,但該名安全長當時非但沒有向主管機關通報,而是以抓漏專案為名義,支付10萬美元給駭客,並且與駭客簽定保密協議。這名資安長在接受Uber調查後於2017年離職,並接受美國司法部調查。詳全文

#挖礦攻擊 #容器安全

新版TeamTNT挖礦蠕蟲會竊取AWS憑證

資安業者Cado Security揭露,TeamTNT駭客集團所打造的新一代挖礦蠕蟲,多了用來竊取存放在Docker及Kubernetes系統上AWS憑證的功能,這些系統很可能因為缺乏密碼保護,或是配置錯誤等因素,而成為TeamTNT蠕蟲的攻擊目標。

該資安業者表示,大多數挖礦蠕蟲都是從不同挖礦程式拼湊而成,因此竊取AWS憑證的能力,其他挖礦軟體日後也會納入相關功能。詳全文

#挖礦攻擊 #容器安全

AWS社群映像檔暗藏惡意程式

使用者可能透過社群網站下載所需的工具,而沒有注意到來源,成為駭客藏匿與散播惡意程式的途徑。例如,雲端資安業者Mitiga發現,AWS社群上,竟然出現了含有門羅幣(Monero)挖礦程式的AMI映像檔(Amazon Machine Image)。該公司警告,社群上的AMI檔案取得容易,但很有可能來源不明,企業應該在關鍵業務選擇可靠來源的AMI,並且要進行驗證之後再使用。詳全文

#挖礦攻擊

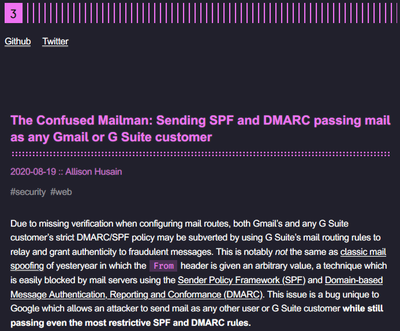

新一代殭屍網路FritzFrog感染500臺伺服器幫駭客挖礦

資安業者Guardicore Labs揭露新型態的P2P殭屍網路FritzFrog,駭客撰寫了全新的惡意程式,企圖攻擊全球數百萬個裝置的IP位址,進而感染逾500臺SSH伺服器,並利用它們替駭客開挖門羅幣(Monero)。

FritzFrog有許多特點,它採用無檔案技術,在記憶體中運作,因而無從追蹤。相較於其他只使用固定用戶名稱,來滲透IP裝置的P2P殭屍網路,FritzFrog使用了相對積極的暴力破解技術,它會持續更新攻擊對象與被駭機器的資料庫,而且使用私有的P2P協定。

Guardicore Labs建議,企業應該設定強密碼且使用公鑰認證,受害系統也要移除FritzFrog所植入的公鑰。此外,將SSH曝露在外的物聯網裝置,是FritzFrog主要的滲透點,組織應變更相關裝置連接埠,或是關閉存取能力。詳全文

圖片來源:Guardicore Labs

#供應鏈攻擊 #行動裝置安全

逾20萬中國傳音手機預載廣告詐騙程式

資安業者Secure-D警告,中國業者傳音(Transsion)生產的手機預載了廣告詐騙程式,這些低階手機鎖定非洲市場,從2019年3月到2020年8月,該公司總計從19個國家的逾20萬支傳音手機,封鎖1,920萬個可疑的訂閱交易,這些訂閱很可能都是透過背景執行,完全沒經過使用者的同意。

由於攻擊過程都是在背景中自動執行,不會受到電信業者的干預,使用者亦無從察覺。在追查之後,Secure-D發現相關的惡意網站與傳音並無關聯,判斷駭客是入侵了傳音的供應鏈。詳全文

#供應鏈攻擊

調查局首度揭露國內政府委外廠商成資安破口的現況

對於國內政府組織內資訊委外的安全問題,8月19日法務部調查局資安工作站發出警示,指出近來他們偵辦數起政府機關遭駭案件中,發現政府單位及其資訊服務供應商遭中國駭客組織滲透的問題嚴重,最新發現至少有10個政府單位,以及4家資訊服務供應商都已經受到攻擊。

調查局揭露了從遭駭路由器所查到的11個惡意網域,加上前述攻擊的5個IP位址,希望尚未遭受此一攻擊的政府機關與資訊服務供應商,應儘速阻擋這些惡意網域。詳全文

更多資安動態

●美國公布北韓駭客所使用的RAT惡意程式

●FBI與CISA警告美國正出現大規模語音網釣活動

●MITRE公布近兩年全球最危險的25種軟體安全缺陷

●Windows 10預覽版將預設啟用TLS 1.3支援

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10