微軟威脅情報中心(MSTIC)

微軟威脅情報中心(MSTIC)周二(10/6)透過Twitter警告,他們發現伊朗駭客Mercury從兩周前就在實際的攻擊活動中開採ZeroLogon漏洞。

ZeroLogon為微軟於今年8月修補的CVE-2020-1472,它允許駭客藉由Netlogon遠端協定,建立一個可連結到網域控制器的安全通道,進而掌控所有AD網域內的身分服務,並於該網域的裝置執行惡意程式,儘管它只是個權限擴張漏洞,但其安全風險卻高達最嚴重的10.0分。

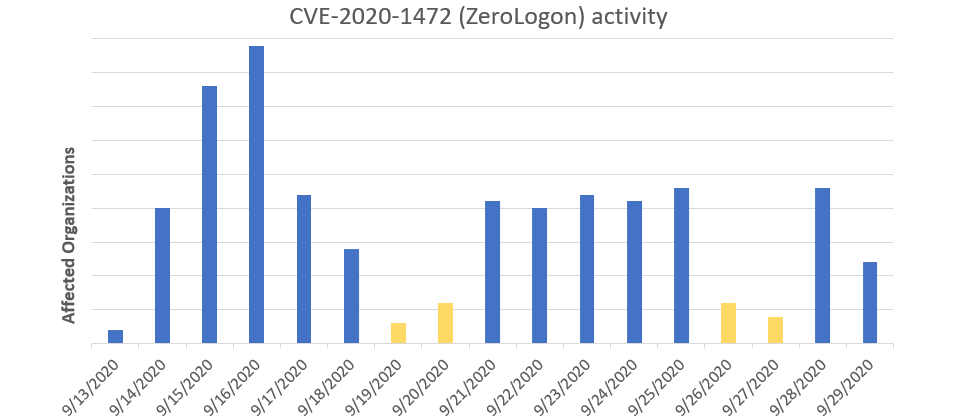

根據微軟的追蹤,在微軟發布CVE-2020-1472漏洞資訊之後,坊間就出現多個不同的概念性驗證攻擊程式,且9月13日就偵測到開採行為,雖然當中有許多的開採行為是源自於資安研究人員的紅隊演練或滲透測試,但依舊有少數的案例屬於正式的攻擊行動。

事實上,除了微軟之外,陸續有其它組織針對該漏洞提出警告,像是美國國土安全部在9月24日指出,已有駭客針對Zerologon漏洞發動攻擊;Cisco Talos也在9月底表示追蹤到大量企圖開採Zerologon漏洞的行為。

MSTIC則說,Mercury集團在過去兩周已於實際的攻擊行動中採用Zerologon攻擊程式,與美國國土安全部提出警告的時間點相仿。

2017年現身的Mercury集團受雇於伊朗政府,它有許多別名,包括Seedworm、MuddyWater或Static Kitten等,主要攻擊中東與亞洲地區的實體,像是幫助難民的非政府組織、人權組織,或是IT及石油產業等。

此外,Mercury集團非常活躍,根據賽門鐵克的統計,光是2018年的9月到11月間,淪為Mercury駭客集團受害者的組織就有131個。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10