思科(Cisco)本周修補了旗下視訊會議平臺Webex的3個安全漏洞,這些漏洞將分別允許使用者加入會議而不出現在與會名單上,或是在被逐出會議之後還能持續竊聽會議內容,以及取得與會人員的機密資訊,相關漏洞皆是由IBM所通報。

IBM說明,隨著疫情的爆發,今年5月全美有超過1億的員工在家中工作,而使得視訊會議平臺等協作工具的使用愈來愈普及,包括IBM也有許多員工藉由這些工具自遠端辦公,使得他們決定檢查這些工具的安全性,並在他們主要使用的Webex平臺上發現了安全漏洞。

從今年2月到6月間,全球Webex的使用量成長了451%,巔峰時Webex一天的會議量高達400萬場,參與會議的人數超過3億人。

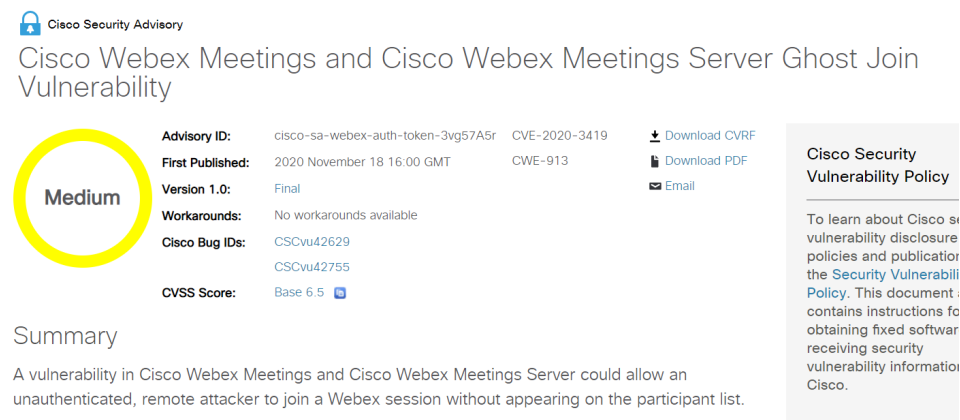

在這3個漏洞中,最令人毛骨悚然的應該是CVE-2020-3419,它源自於Webex不當處理身分認證令牌,使得駭客得以蟄伏在會議中而不被發現,他不會出現在與會人員的列表中,卻能存取會議中的聲音、影片、聊天或螢幕分享,等於是鬼魅般的存在。不過,要開採該漏洞的前提是駭客必須先取得會議連結及與會密碼。

IBM則說,相關漏洞都與Webex用來和與會人員建立連結的握手(handshake)程序有關,這些漏洞允許駭客操縱握手程序中,Webex伺服器與客戶端程式之間的資訊交換,對於可用來隱身於會議中的CVE-2020-3419漏洞,IBM已在MacOS、Windows與iOS版的Webex程式中成功複製。

其實只要有人加入會議,系統就會發出嗶聲,因此並非全然無聲息,只不過有時會議人數眾多,可能會被忽略,或者是主持人關閉了加入或離開會議的聲音提示。

而CVE-2020-3471漏洞則可在與會人員被逐出會議之後,繼續保留在會議中,但此時只能存取會議的語音。該漏洞是因Webex的會議及媒體服務之間的不同步所造成的,駭客只要傳送一個特製的請求到一個Cisco Webex Meetings 或Cisco Webex Meeting伺服器網站即可開採該漏洞。

另一個CVE-2020-3441漏洞肇因於Webex對與會人員的資料保護不夠周全,就算駭客只是在會議大廳等候,也能瀏覽Webex名冊,取得與會人員的各種資訊,包括全名、電子郵件位址與IP位址。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10