Symantec

能夠讓駭客取得網域控制權的Zerologon漏洞(CVE-2020-1472),在今年9月底開始被發現運用於攻擊行動,然而,駭客濫用這個漏洞範圍可能更廣。在11月17日,博通(Broadcom)旗下的賽門鐵克(Symantec),揭露一起鎖定日本組織、為期近1年的APT攻擊。由於臺灣與日本之間的互動密切,因此我們也應該留意這起事件後續發展,以免成為駭客攻擊日本組織的管道。

這起事件駭客自2019年10月中旬開始行動,大約直到今年10月初,為期接近1年,這段期間駭客運用了多種攻擊手法,而其中最引起關注的部分,就是他們利用了今年8月才被揭露的Zerologon漏洞。至於攻擊者的身分,賽門鐵克認為是中國政府在背後撐腰的駭客組織Cicada(又名APT10、Stone Panda、Cloud Hopper)。

究竟他們如何發現這起攻擊行動?賽門鐵克表示,他們從其中1個用戶的網路上,偵測到惡意的DLL側載(DLL Side-loading)行為,進而對於此起事件進行調查。

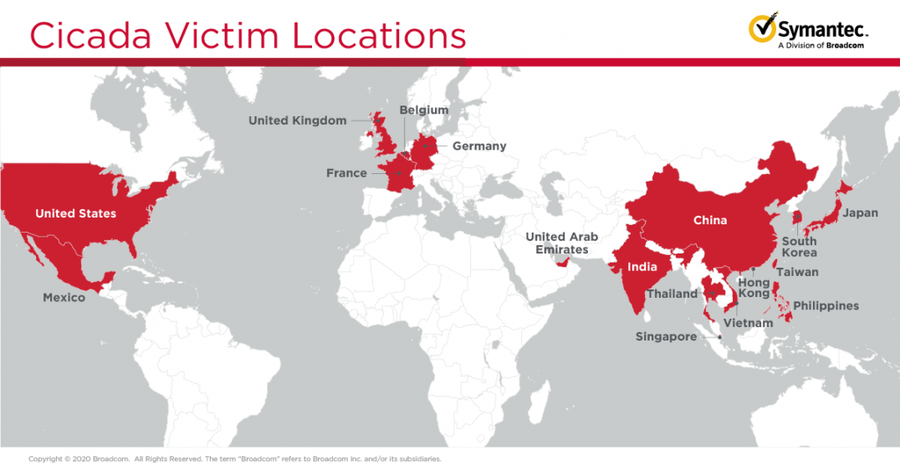

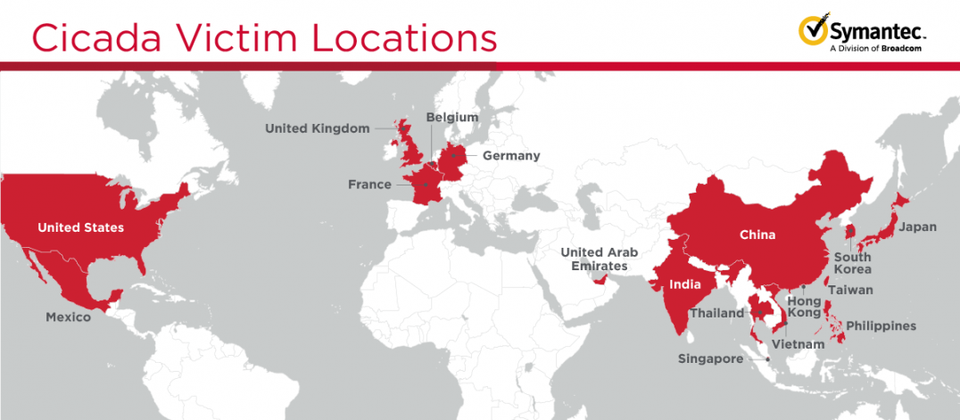

對於攻擊的範圍,賽門鐵克指出,這起事件駭客攻擊的區域相當分散,遍及17個國家,從分布圖來看,位於南亞和東亞許多國家都在其中,包含中國、印度、南韓、泰國、越南、新加坡,菲律賓等,臺灣也是受害的國家之一。同時,攻擊者下手的目標遍及多種行業,包含車廠、藥廠、工程單位,以及託管服務供應商(MSP)等,而這些受害者的共通點,就是當中許多都與日本或是日本企業有所關連,而且該公司也在這些受害單位的網路環境裡,看到類似的DLL側載手法。其中,他們特別提及汽車產業裡,連同專門供應零組件的廠商也受到波及,賽門鐵克認為,攻擊者可能對於這個產業特別有興趣,是此波攻擊行動的首要目標。

然而,為何駭客能夠發動攻擊接近1年而不被察覺?賽門鐵克指出,與這個駭客組織於行動的多個階段中,運用DLL側載一類的手法來規避偵測有關,此外,駭客也就地取材(Living off the Land,LotL),運用了不少Windows作業系統內建的工具,如WMIExec、PowerShell,來執行攻擊行動。其中,賽門鐵克看到此次攻擊行動中,出現新的惡意軟體Backdoor.Hartip,就是透過DLL側載的手法來暗中執行。再者,最近他們發現攻擊者正在部署能夠濫用Zerologon漏洞的工具,但除此之外,該公司並未透露其他細節。

至於賽門鐵克認定攻擊者是Cicada的原因,是因為他們發現駭客所使用的DLL工具,特徵與另一家資安公司Cylance於2019年6月公布的內容相符,包含了側載的DLL被命名為FuckYouAnti,其.NET載入器以相同的工具進行混淆處理,而最終在受害企業的網路上植入的後門都是QuasarRAT等。該公司認為,這個駭客組織的攻擊手法變化多端,企業應當嚴加提防。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10