Gemini Advisory

在支付安全的領域中,3D Secure驗證機制(3DS)可說是相當普遍的做法,這種機制到了最近幾年,又推出規格較為嚴謹的2.0版。但近期威脅情報業者Gemini Advisory指出,他們發現駭客在暗網提出如何繞過3DS的多項做法,恐怕會造成相關的網路詐欺攻擊更為氾濫。

在該公司的調查裡,Gemini Advisory列出了5種類型的攻擊手法,大致可區分成竊得所需的3DS驗證資料,以及繞過此種交易驗證機制的類型。前者有3種取得3DS驗證資料的手法,包含了利用社交工程、網路釣魚,以及惡意程式側錄等;後者則有小額盜刷和濫用Paypal。

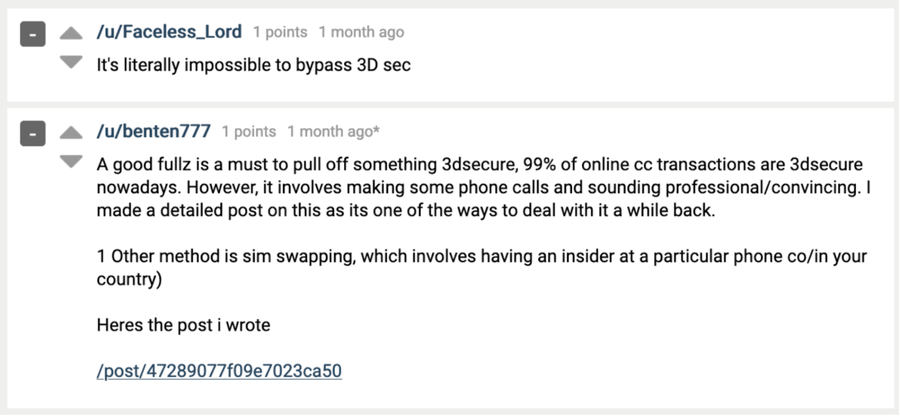

Gemini Advisory近日發現,駭客在暗網討論如何能夠繞過3DS刷卡的手法裡,其中最常被提及的類型,就是透過社交工程型態的攻擊手段,騙取盜刷過程中,需要應付3DS驗證流程的資料。再者,駭客也可能使用假冒的付款網頁,來偷得有關的資訊。該公司也舉出他們看到的其中一種社交工程手段,駭客假冒銀行客服打電話給持卡人,來取得所需的3DS驗證資料。而為了避免遭到追查,駭客也會透過變聲器和電話號碼欺騙工具,來撥打這種電話。

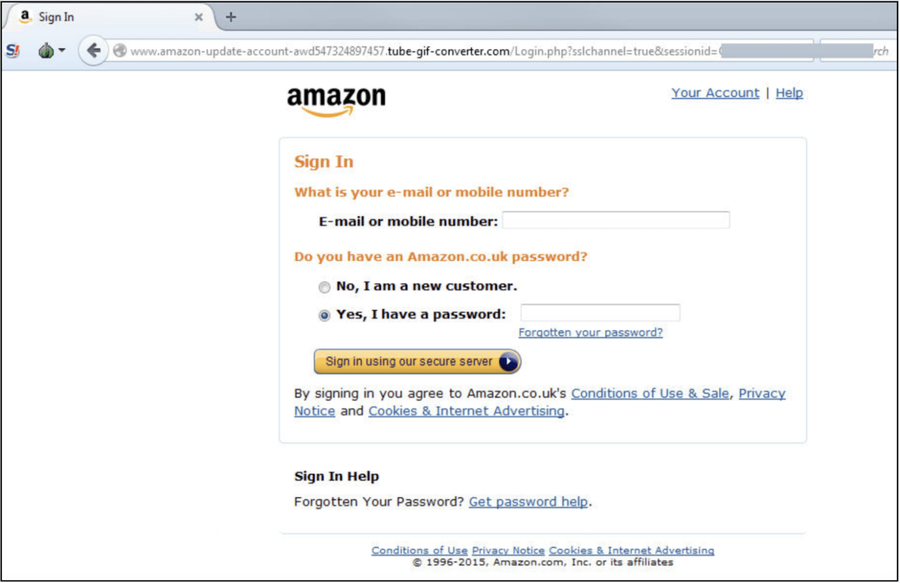

而另一種也被濫用的欺騙手法就是網路釣魚。在這種手法中,駭客會向受害者提供看起來與實際電商相似的網站。一旦受害者不經意在偽造的購物網站下單,駭客便會將付款資料傳送到合法網站,受害者便不知不覺讓駭客通過3DS驗證。

此外,對於有些電商網站仍採用3DS 1.0版,在此種機制可能會出現的SMS簡訊驗證碼,也值得留意。Gemini Advisory表示,攻擊者有可能藉由在Android手機植入惡意軟體,來竊取有關資料。

在上述騙取3DS驗證資料的手法之外,Gemini Advisory指出,駭客也可能利用特殊的購買方式,或是指定的付款方式,來回避電商網站的3DS機制啟動,而達到盜刷的目的。

駭客看上了3DS驗證被實際運用瑕疪。其中最常見的情況,就是有些電商避免用戶覺得3DS驗證步驟麻煩而取打消下單,有些商家就會設定在小額訂單停用這類機制。例如,某個網站只要單次交易金額小於30美元、5次交易累計金額低於100美元,就不會啟動3DS機制。Gemini Advisory表示,駭客可能會在部分盜刷的事件中,選擇低於相關門檻的金額,來減少必須身分驗證的不便。

除了針對電商網站啟動3DS機制的金額門檻下手,另一種繞過3DS的手段,則是使用PayPal。由於在這種支付管道中,而無論是支付卡還是信用卡,都不會經過電商網站的3DS驗證程序,使得駭客只需處理PayPal帳號的不定期驗證,以及支付卡和PayPal的綁定工作即可濫用。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10