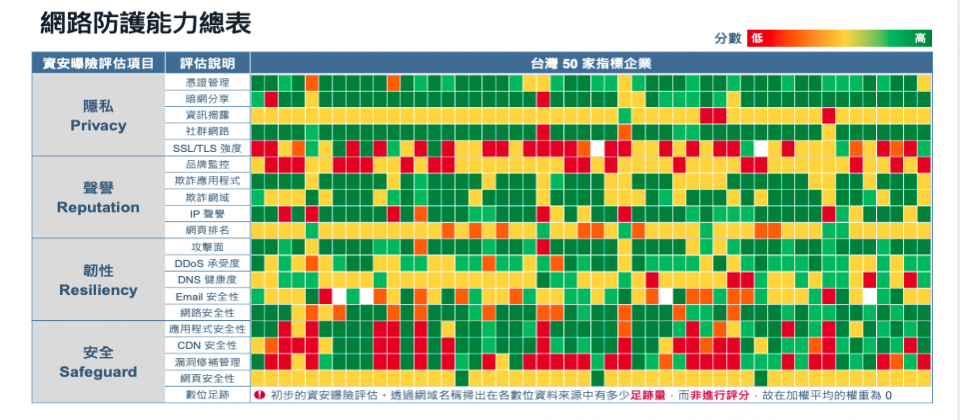

KPMG公布第一個企業網路曝險調查報告,選定臺灣50家大型企業針對隱私性、韌性、聲譽以及安全性等四大面向、共20個檢測項目做檢測,揭露臺灣大型企業面臨網路風險程度。

KPMG

近期KPMG首度公布臺灣企業資安曝險大調查,他們在進行過程中,把網路防護分數分成「隱私性」、「韌性」、「聲譽」和「安全性」等四大面向,總計測試20項檢測項目。KPMG安侯數位智能風險董事總經理謝昀澤發現,在20項檢測項目中,漏洞修補管理(Patch Management)是全臺灣50間大型企業中,整體表現最差的項目,有35%企業不及格,更有四分之一(24%)的企業,在漏洞修補管理這個項目拿零分。

他認為,對企業而言,採用這樣有別於傳統稽核、內部系統檢查,以及外部滲透測試所採用的「外部情資探索分析」的方法,讓企業多一種角度來了解企業內部的資安問題,並且從駭客的真實視角來檢視自身狀態,也可以用類似的手法,很快了解全集團,或是整體供應鏈的資安曝險程度。

所以,對於企業而言,在企業內部做好完整弱點管理是關鍵,包括:主動資產搜尋、持續監控、緩和風險與修復,以及弱點管理等。謝昀澤指出,透過這樣的評估方式,他們不僅可以讓企業關注企業曝險這樣的問題,也等於告訴其他企業,能夠採用這樣的方式來進行自我檢查。

有三成企業沒有做好漏洞修補,四分之一企業拿零分

謝昀澤表示,KPMG此次執行企業曝險調查,並不是採用主動探勘企業數位資產的方式,而是去探勘網路環境當中的狀態,他們運用的資料來源,包括:SSL Labs、Censys、Shodan和Zoomeye等弱點資料庫,而且,會先去蒐集網路企業資產系統版本,再將這些版本號碼資訊,轉換成NIST資訊資產項目訂定的通用平臺列舉標號(CPE-ID),最後再與NIST國家漏洞資料庫(NVD),以及MITIR常見漏洞評分(CVSS)資料庫,進行關連分析。

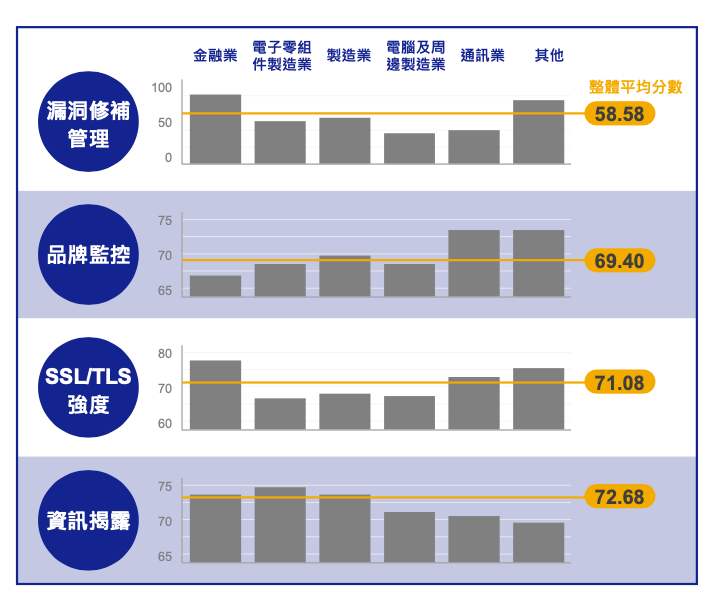

關於企業的曝險,他們主要從20項技術指標來看企業面對的風險程度。根據他們本次的調查結果顯示,漏洞修補管理是整體檢測分數最低(58.58分)的項目,其中,有超過三成(35%)企業不及格,更有四分之一(24%)的受測企業在這個項目拿零分。雖然有不少企業成績很差,卻仍有4家(8%)企業得到滿分,謝昀澤說,這也意味著,漏洞修補管理這項指標, 只要具體、積極投入,就能控制風險。

為什麼有如此多的企業在這個項目拿零分?他說:「漏洞修補管理的檢測方式是採用扣分制,這些企業漏洞在網路上被揭漏的數量越多,就會持續被扣分,直到零分為止。」這是許多不重視漏洞管理的大型企業,在該項檢測項目拿到零分的原因。

依據Security Boulevard的調查,有60%的弱點攻擊事件,其實都已經有相對應的漏洞修補程式,只是企業還沒有更新套用而已;另外,在Dell的調查中,則有63%的企業認為,他們的資料可能在1年內,因為硬體或晶片的安全漏洞遭到感染。

因此,謝昀澤建議,企業重視完整的系統弱點管理程序,包括:主動針對數位資產做搜尋、持續監控、緩和風險、修復和防禦等步驟 ;廣泛蒐集多元弱點情資,包含情資來源多樣性,與弱點範圍涵蓋性 (如 IoT、雲端、OT) 等;加速修補弱點過程,降低漏洞攻擊風險;以及提升弱點資料庫與現有資訊資產比對之有效性。

KPMG執行企業曝險調查時發現,臺灣有三分之一的大型企業,在漏洞修補管理的檢測項目上不及格,其中,有24%的企業在該項目拿0分,滿分只有8%。

誤植域名為最常見的品牌監控風險

企業曝險檢測分數第二低的項目是「品牌監控」,只有69.40分。謝昀澤表示,品牌監控是一項商業分析流程,目的在於監控網頁上或透過多種媒體管道,藉此取得企業、品牌及其他與企業外部連結事項的相關資訊。

企業於網路上常見品牌風險,有8種之多,包含:因企業域名遭搶註而被劫持(Typosquatting,誤植域名);商標濫用/誤用;未經授權的社群媒體帳戶;惡意或未授權的應用程式;錯誤/有問題的機密聲明關係;工作場所的負面評論;員工的不當行為,以及公司郵件帳戶的可疑使用。

其中的誤植域名,通常也稱之為URL劫持或是假URL,是一種域名遭他人搶先註冊的形式,往往會帶來品牌劫持或者是釣魚攻擊。常見的濫用方式有哪些?像是:使用者在輸入網址時,會因為拼寫錯誤而輸入不正確的網址,而被導向其他相似的網址;或者,也會出現使用者被類似的假網頁欺騙,誤以為自己是連上正確的網址。

誤植域名帶來的潛在風險,除了流量點擊帶來的金流外,更大的風險則在於,對方可以透過釣魚手法騙取使用者的帳號密碼,也可以在使用者的裝置安裝惡意程式或廣告軟體,更可以用來傳播網路色情或者是作為發動DDoS的傀儡網路。這些潛在風險,對於企業品牌經營,都有很大的負面影響。

因此,謝昀澤建議,若要強化對於品牌監控的力道,企業應該要注重社群評論(如Google、社群媒體等);須監控目前與自身相關的商標、網域名稱,或行動App等數位科技的運用狀況;同時,也必須部署完整的網域保護方案,確保沒有任何域名搶註遭到劫持,以免對企業品牌造成負面影響。

關注加密流量是否會超出設備負荷而進入企業內部

技術檢測第三低的項目為:資料和網路傳輸SSL/TSL加密連線的強度測試,分數為71.08分。

他指出,這個檢測作業,主要是利用Qualys SSL Labs Scanner、HTBridge、Mozilla Website Observatory等多個來源,檢測SSL/TLS加密連線的安全性,識別其加密套件、協定細節、HTTP的強制安全傳輸HSTS和加密套件PFS等安全性。

畢竟,加密流量是現今主流,日新月異的密碼學,以及橢圓曲線密碼學(ECC)等新興加密協定,都會大幅增加處理SSL/TLS加密連線流量時所需要的效能,謝昀澤指出,這可能導致現有的設備無法負荷,或是因此而允許未經檢查的流量進入企業內部網路。

因此,他建議,企業應該要審慎使用多網域/多域名(SAN)憑證;也必須注意最新憑證使用限制──從2020年起,憑證最長效期縮短至397天,一不小心,就可能造成憑證失效,過去已有許多類似案例發生;對外網站的TLS/SSL加密連線憑證更新上,也應該要使用自動化機制;最後,則是建議企業要選擇使用合適強度的加密演算法。

不當資訊揭露將成為駭客入侵企業的利器

在KPMG的企業曝險技術檢測當中,臺灣企業表現不好的項目是:資訊揭露,分數為72.68分(在不良程度的項目當中,排名第四)。

謝昀澤表示,資訊揭露主要是要檢查是否出現錯誤的配置,或是公開資產是否會揭露企業的IP位址、電子郵件、版本號,以及WHOIS的記錄等,讓這些敏感資訊存在於網路之中。

造成資訊揭露的原因,主要可分成三大類。謝昀澤指出,首先,在公開的內容中透露企業內部資訊,例如,有些企業用戶偶爾在應用程式開發環境中,可以看到開發人員的註解;其次,不安全的網站配置,像是沒關掉除錯(Debug)及偵錯功能,都可能讓惡意人士得以利用工具獲得敏感資訊;最後,應用程式的設計缺陷,如果網頁會針對錯誤送出明確的錯誤狀態訊息,這也使得惡意人士可以透過列舉法取得敏感資料。

謝昀澤建議,企業應該要確保每個網站開發者,已經充分了解什麼是敏感資料,畢竟,有些看似無害的訊息,對於攻擊者而言,可能比我們想像中還要有用;同時,應盡可能使用一般錯誤訊息,避免攻擊者取得多餘線索;假若企業使用開放或雲端的開發環境時,應該要限制除錯、診斷功能,也要避免使用真實環境的組態進行測試。 文⊙黃彥棻

在四大面向,20項檢測項目中,包括:漏洞修補管理、品牌監控、SSL/TLS強度以及資訊揭露,是平均得分最差的四個項目。

在最差4個檢測項目中也可以發現,高科技業在漏洞修補管理項目中,低於產業整體平均;品牌監控項目,金融業則低於產業平均;SSL/TLS強度檢測項目,電子零組件、製造業、以及電腦及周邊製造業,低於產業平均;在資訊揭露檢測項目,電腦及周邊製造業以及通訊業低於產業平均。

臺灣企業常見的前五大資安漏洞,都與遠端程式碼執行及權限提升有關

在首度公布的KPMG臺灣企業資安曝險大調查當中,也分析臺灣50家大型企業最常遇到的五大漏洞。KPMG安侯數位智能風險董事總經理謝昀澤表示,這突顯了一件事:遠端程式碼執行(RCE)漏洞和權限提升漏洞,是對企業造成最大危害的漏洞類型。

他指出,前五大對企業造成危害的漏洞類型中,有2個是遠端程式碼執行漏洞,有3個是權限提升漏洞。該份調查排名第一的漏洞是CVE-2020-11984,這是Apache網路伺服器版本2.4.32版本升級2.4.44版本當中,在「mod_uwsgi」模組,出現緩衝區溢位造成的遠端程式碼執行漏洞,這個弱點可以讓駭客取得並修改敏感資訊。

另外一個遠端程式碼執行漏洞,則是排名第五的CVE-2020-1520,主要是Windows字體驅動程序存在一個遠端程式碼執行漏洞,在記憶體內部若進行不當處理時,駭客可以藉此在受害者電腦執行惡意程式。

另外三個漏洞屬於權限提升的弱點。像是名列第二的CVE-2020-1529,是Windows圖形裝置介面(GDI)的漏洞,當GDI處理記憶體中物件的方式,存在權限提升的漏洞,駭客登入系統後,可能執行任意程式碼並安裝程式,也可檢視、變更或刪除資料,或建立具有完整使用者權限的新帳戶。

第三名的漏洞是CVE-2020-1579,屬於Windows Function Discovery SSDP的漏洞。Windows功能探索SSDP提供者無法正確處理記憶體時,可能會出現權限提高的漏洞,如果駭客要利用這個漏洞,必須先取得受害者電腦執行程式的權限,然後,駭客就可以執行惡意程式以提高權限。

名列第四的漏洞是CVE-2020-1584,它是Windows dnsrslvr.dll的漏洞,而Dnsrslvr.dll是一種動態連結程式庫(DLL)檔案, 儲存要跟進的EXE執行檔案適用的資訊和指令,這個漏洞是dnsrslvr.dll處理內記憶體時所存在權限提升的漏洞。文⊙黃彥棻

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10