美國白宮

6/3-6/9 一定要看的資安新聞

#勒索軟體攻擊 #關鍵基礎設施

大型肉品供應商JBS疑遭俄羅斯駭客勒索軟體攻擊

全球最大肉品業者JBS於5月30日傳出遭到網路攻擊,造成澳洲與北美地區的部分肉品處理產線中斷,美國白宮在6月1日召開記者會提及此事,指控發動此次事故的攻擊者可能是俄羅斯駭客,白宮已聯繫俄羅斯政府,要求當局不應窩藏攻擊者。

為何美國政府認為是俄羅斯駭客所為?此次攻擊的對象是JBS美國子公司,該公司事故發生後即向美國政府通報,白宮與美國農業部皆派員協助調查,進而研判攻擊者的身分疑似位於俄羅斯。詳全文

圖片來源:美國白宮

#勒索軟體攻擊 #關鍵基礎設施

美國司法部扣押Colonial Pipeline支付的贖金

美國大型燃油供應業者Colonial Pipeline日前遭勒索軟體DarkSide攻擊,一度造成其輸送管線暫停運作,由於該公司供應東岸近半數燃料,使得美國宣布進入緊急狀態,該國司法部近期有了新的動作。他們於6月7日宣布,已獲得法院許可,扣押Colonial Pipeline支付的贖金63.7個比特幣,這筆金額相當於230萬美元。

美國司法部表示,此舉展現當局企圖提高駭客的攻擊成本與減少犯罪收入,但該單位並未公布調查及取得私鑰的過程。詳全文

#勒索軟體攻擊

富士軟片遭勒索軟體攻擊

日本相機大廠富士軟片(Fujifilm)於6月4日,公布於6月1日遭勒索軟體攻擊,迫使該公司關閉部分網路及對外連線。該公司將此起事件定調為源自公司外部的伺服器非授權存取行為,正在著手調查事件規模和影響層面。

根據資安新聞網站Bleeping Computer的報導指出,威脅情資公司Advanced Intelligence執行長Vitali Kremez透露攻擊者的身分。他表示,富士軟片於5月感染Qbot木馬,其背後的駭客組織現在疑似與REvil合作,故本次的攻擊者可能是REvil。詳全文

圖片來源:富士軟片

#資安產業動態

FireEye以12億美元出售產品與名稱

資安廠商FireEye於6月2日宣布,將以現金交易的方式,出售FireEye產品部門,並涵蓋FireEye名稱使用權。該公司預計以12億美元的價格,賣給私募股權公司Symphony Technology Group(STG)為主的投資團隊,未來將專注於企業安全業務。

這樁交易將使FireEye的網路、郵件、端點、雲端產品,以及相關安全管理及協作平臺,與Mandiant的軟體和服務之間,進行切分。FireEye認為,此舉將可加速兩方業務的成長、產品上市,以及專注解決方案的創新。詳全文

#漏洞揭露

VMware甫修補的軟體重大漏洞疑似已遭濫用

資安廠商Bad Packet於6月6日指出,他們的誘捕系統偵測到濫用CVE-2021-21985的攻擊活動。攻擊來源是多臺伺服器上的概念驗證程式,這些伺服器位於香港、中國、新加坡,以及德國的IP位置。這項漏洞影響VMware vCenter Server與Cloud Foundation,CVSS風險等級為9.8分,VMware於5月25日發布相關修補程式,美國資訊安全暨基礎架構安全管理署(CISA)也發出公告,呼籲用戶應儘速修補。詳全文

#網頁瀏覽器 #行動裝置

UC瀏覽器暗中將使用者資訊回傳

軟體開發人員Gabi Cirlig於6月1日踢爆,阿里巴巴子公司UCWeb(優視)所開發的行動裝置網頁瀏覽器UC Browser,會逕自將使用者的瀏覽紀錄與裝置資訊,回傳至UCWeb的伺服器,就算使用者啟用了無痕模式也無法倖免,iOS與Android版本的用戶資料都會被回傳,內容包含了瀏覽的網站資訊、搜尋字串、裝置的IMEI碼與MAC位址、用戶所在位置,以及瀏覽時間戳等。

根據流量分析平臺StatCounter統計,UC Browser是全球第4大行動裝置的網頁瀏覽器,亦於印度及印尼等地相當受到歡迎。Gabi Cirlig已將此事通報阿里巴巴,但這些隱私疑慮尚未得到處理。詳全文

#木馬程式 #Android

Teabot假冒廣告封鎖程式,感染Android裝置並竊取銀行資訊

防毒業者Bitdefender近日發現金融木馬Teabot,假冒廣告封鎖軟體Ad Blocker吸引Android用戶下載,進而植入受害者電腦竊取銀行帳密。

一旦用戶不慎安裝並開啟冒牌的廣告軟體,這個軟體就會要求多項權限,包含允許該應用程式覆蓋在其他App上(即覆蓋攻擊)、存取顯示通知、以及從Google Play以外的網站下載的許可。此外,在執行的過程中,這隻假廣告封鎖軟體還會顯示廣告,最後從外部網站下載Teabot以躲避Google過濾機制。詳全文

#APT攻擊 #後門程式

中國駭客開發後門程式,攻擊東南亞國家政府

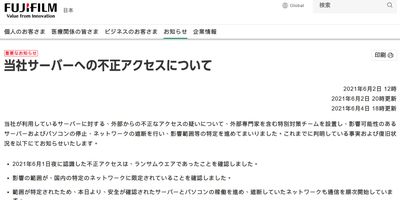

資安廠商Check Point指出,中國駭客組織SharpPanda開發了前所未見的Windows後門程式,用來蒐集用戶電腦資訊,至少有一個東南亞政府單位受害,而該組織使用其後門程式,至少活動了3年,卻未被察覺。

研究人員指出,這個駭客組織透過釣魚郵件散布相關後門程式,並研判攻擊者來自中國。他們也發現,C2伺服器僅於北京時間9時到16時運作,且於中國勞動節長假期間(5月1日至5日)關機。詳全文

圖片來源:Check Point

#資料外洩

大考中心驚傳資料外洩,2千考生受影響

大學入學考試中心即將於7月28日至30日,針對第一屆實施「十二年國民基本教育課程綱要」的學生,辦理試辦考試。不過,該單位於6月1日發布新聞稿證實,試辦考試的報名系統,出現部分資料遭到不明人士瀏覽的情況,約有2千筆學生的報名資料受到影響。

針對此起事故,該單位已依據個人資料保護法第12條,以及個人資料保護法施行細則第22條等規定,通知相關當事人,並表示他們已經修正系統邏輯判斷的缺失,並強化集報單位的密碼強度,來防範類似的事件再度發生。詳全文

#資安鑑識

刑事局資安鑑識實驗室首創惡意程式分析流程標準化

內政部警政署刑事警察局於6月2日召開記者會表示,他們自2019年開始,經歷一年半的時間,將平時累積惡意程式分析經驗,找出標準化流程並取得國際認證,並打算將這個「Windows程式行為分析」認證ISO 17025,進一步推廣給其他從事資安鑑識和惡意程式分析的資安實驗室。此舉也促使刑事局資安鑑識實驗室,成為全球第一個通過ISO 17025的執法單位實驗室。詳全文

更多資安動態

●加密貨幣詐騙讓美國民眾半年損失逾8千萬美元

●美國政府頒布勒索軟體企業防範指引

●微軟宣布Teams將加入全程加密功能

熱門新聞

2025-01-26

2025-01-26

2025-01-24

2025-01-24

2025-01-26

2025-01-25