情境示意圖,圖片來源/ pixabay

美國網路安全暨基礎架構管理署(CISA)昨(3)日發布今年第1次約束性作業指引(binding operational directive,BOD),要求聯邦政府各部會應在一定期間內,修補去年及今年內遭到開採的軟、硬體漏洞,新漏洞得在2周內修補完成。

BOD是為確保美國聯邦政府資訊及資訊系統之安全,針對聯邦政府、行政部門、各部會發布的強制指令。名為《減低已知被開採漏洞之重大風險》、編號22-01的BOD指出,過去曾被開採以駭入公、私部門機構的漏洞,是各類駭客經常使用的攻擊管道,因此有必要積極修補已知曾遭開採的漏洞,以確保聯邦政府資訊系統安全,減少網路攻擊事件。

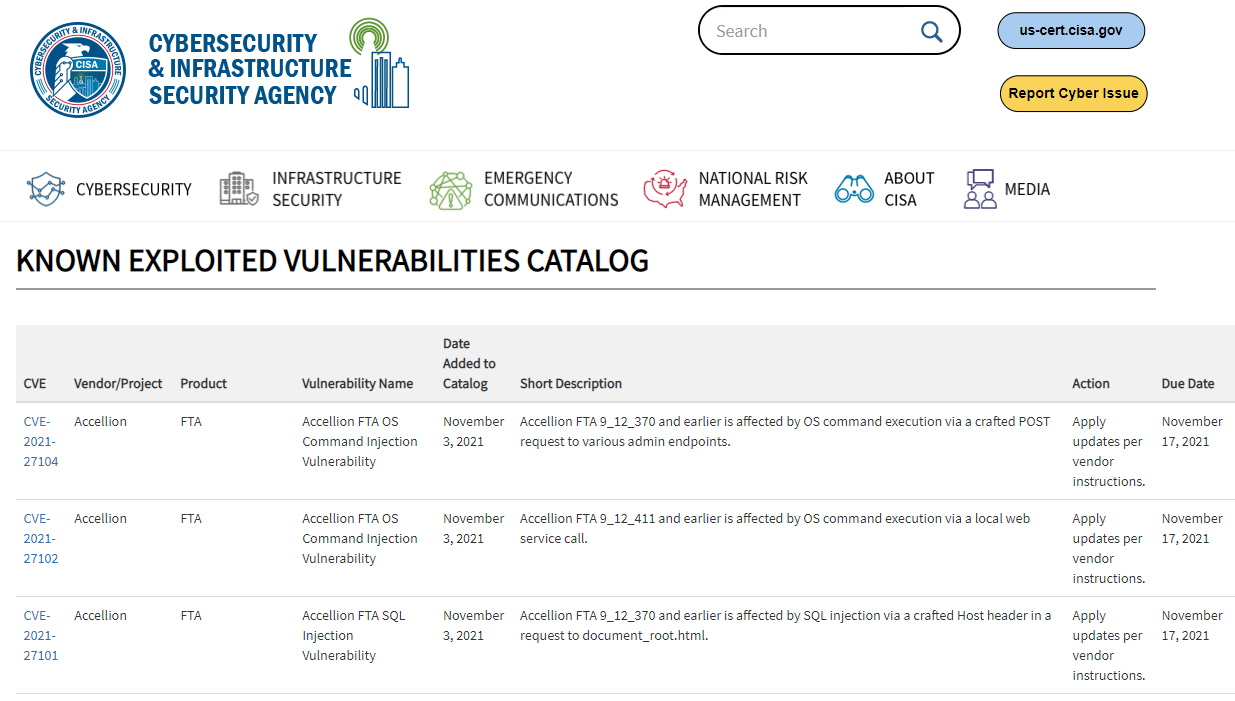

CISA也建立了一個對美國政府有重大風險的已知被開採漏洞資料庫。該資料庫包含美國政府使用的產品之已知、且傳出被駭的數百項安全漏洞,影響產品從Accellion檔案分享平臺 FTA、SolarWinds、SonicWall VPN產品SMA1000、F5 BIG-IP、到iOS、Android、Exchange Server、Azure Open Management Infrastructure (OMI)、Google Chrome、Pulse Connect Secure、Oracle WebLogic、Apache HTTP Server等。

目前這個資料庫包含200個、在2017年到2020年發現的漏洞,而今年發現的則有90個,但是有許多漏洞雖是今年以前發現,卻是今年被開採。

CISA要求,今年內被開採的漏洞,應在2周內,即2021年11月17日修補。而2020年底以前遭開採的漏洞,則應在6個月內,即2022年5月3日以前修補完成。

這項指引也要求聯邦政府機關從現在起60天之內,檢討與更新內部漏洞管理程序。而且未來也必須每季1次透過自動系統,報告這份指引的執行情況,若不使用自動系統的單位,從明年10月起就得2周交一次報告。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10