在過往,惡名昭彰的北韓駭客組織Lazarus(亦稱Hidden Cobra、Zinc、APT38),陸續傳出發動各式的攻擊行動,光是今年被揭露的資安事故就有數起,例如,鎖定南韓使用者發動的木馬程式攻擊,因將惡意程式碼藏匿於BMP圖檔,而成功迴避不少資安系統的攔截;再者,他們針對電商網站發動BTC Changer側錄攻擊,挾持網站客戶的付款;該組織也鎖定資安研究員發動釣魚攻擊,無論是攻擊的類型和範圍,都算是相當廣泛。不過,這些資訊的揭露,多半來自資安業者,鮮少有美國政府以外的政府單位,公布有關資訊。

從我們報導過的Lazarus攻擊事故來看,攻擊目標包含了南韓、歐美,甚至是南非,但鄰近北韓的日本,是否也會成為他們的攻擊目標?我們卻鮮少聽聞相關的消息。在11月26日於中央研究院舉行的HITCON 2021會議中,日本電腦網路危機處理暨協調中心(JPCERT/CC)針對2起鎖定日本組織的攻擊行動,解析Lazarus的攻擊手法。

這些攻擊行動被稱為Operation Dream Job與Operation JTrack,前者是針對1家日本國防工業而來,後者則是廣泛對於日本多個企業下手。研究人員也公布攻擊行動裡,Lazarus所使用的戰術、技巧,以及程序(TTP),以便資安人員能夠加以運用,來防範該駭客組織的攻擊行動。

針對這2起發生在2020年的攻擊事故,JPCERT/CC先是在今年初,揭露他們的初步發現:包含了Lazarus攻擊過程會運用的工具,以及該組織在Operation Dream Job與Operation JTrack所使用的惡意程式。之後,JPCERT/CC才於上個月的Code Blue 2021會議,以及這次HITCON 2021的議程上,揭露更多的細節。

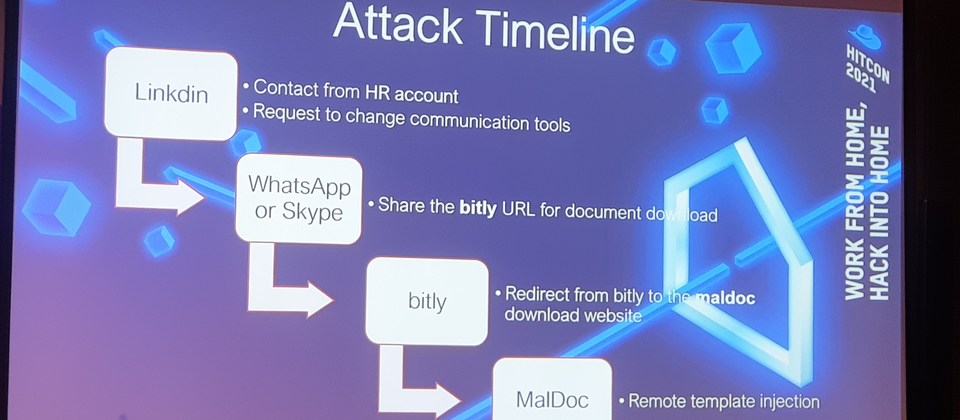

針對日本國防工業下手的Operation Dream Job,發生在2020年5月與9月,Lazarus的攻擊目標,是1家國防工業公司的海外辦公室,他們疑似挾持某個人力資源部門的LinkedIn帳號進行網路釣魚攻擊,向國防工業公司的員工下手,一旦聯繫上被鎖定的員工後,便要求改以WhatsApp或Skype等即時通訊軟體進行後續溝通,若是對方照做,駭客接著透過上述即時通訊軟體,傳送含有惡意文件的URL,而這個URL是透過短網址服務Bitly產生,攻擊者這麼做的用意,很可能是要藉此規避資安系統的偵測。

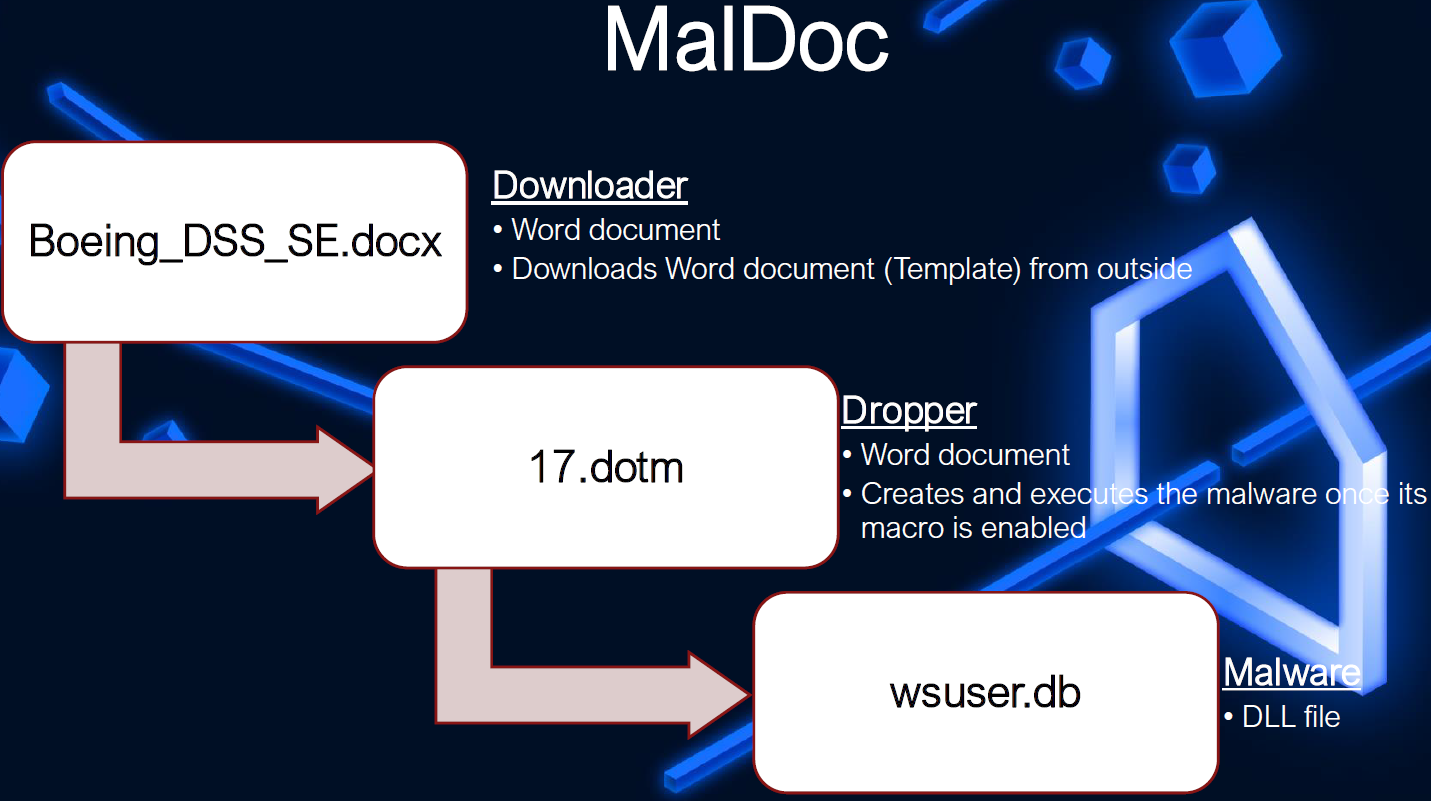

受害者依照指示下載,會取得Word文件Boeing_DSS_SE.docx,內容宣稱是波音公司的職缺。一旦將其開啟,這份文件就會以下載文件範本(17.dotm)的名義,在受害電腦投放惡意軟體。JPCERT/CC發現Lazarus藉此投放LazarusMTB、Torisma等2款惡意軟體。

另一起針對多個日本組織的Operation JTrack,則是發生在2020年9月,JPCERT/CC指出,Lazarus並非直接攻擊目標組織,而是透過供應鏈攻擊的方式,先入侵代管服務業者(MSP),再感染目標組織的網路環境。JPCERT/CC在這起攻擊行動中,也發現2款RAT木馬程式VSingle、ValeforBeta,前者被用於執行任意程式碼攻擊,後者則由Delphi開發、功能較為簡化的VSingle。比較特別的是,這起攻擊行動中,Lazarus不只是攻擊執行Windows的電腦和伺服器,他們也鎖定Linux伺服器,開發了ELF_VSingle。

針對VSingle這個木馬程式,JPCERT/CC也與2019年卡巴斯基揭露在印度發生的Dtrack行動,以及2020年6月賽門鐵克揭露的Stonefly行動進行比對,發現Lazarus在這些攻擊行動裡所使用的TTP存在相似之處:JTrack與Dtrack行動中,駭客都是挾持日本公司的網站做為C2中繼站;而他們在JTrack與Stonefly行動裡,都使用了3Proxy代理伺服器軟體、命令列SSH軟體Plink,並透過SSH通道進行通訊。

而在Dream Job與JTrack兩起事故裡,Lazarus也運用寄生攻擊(LoL)的手法,進行橫向移動、遠端存取、資料竊取等工作。不過,在這些攻擊行動裡,Lazarus所使用的工具不盡相同,例如,在Dream Job橫向移動的過程中,他們使用了ADFind、SMBMap,而在另一起攻擊行動中,Lazarus則是使用了Mimikatz和smbexec。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09