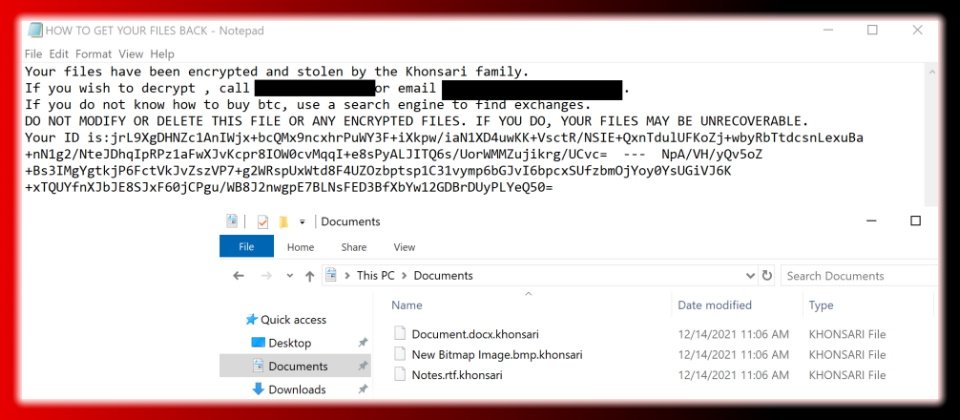

勒索軟體Khonsari示意,圖片來源/Cado Security

12/20資訊更新 Apache Log4j再釋出2.17版,修補DoS漏洞

12/16資訊更新 Log4j 2.15.0修補不全、Apache再釋2.16.0新版,國家駭客已開始行動

被稱為Log4Shell的Apache Log4j安全漏洞CVE-2021-44228公布後,開採活動大舉展開。安全廠商發現,駭客已經出手,藉由開採這項漏洞散布一隻新勒索軟體Khonsari。CISA要求美國聯邦政府機構應在聖誕節前完成修補。

Log4Shell漏洞公布後的開採活動多半以Linux系統為目標,不過安全廠商包括BitDefender偵測到的Khonsari則鎖定Windows機器。它是一個.NET binary檔,一旦被執行,該檔案會列出受害機器所有磁碟,除C:\槽外整個加密,而在C:\槽上,Khonsari會加密包括使用者目錄下的文件、影片、圖片、下載及桌面資料夾中,除了.ini及.lnk以外的檔案。檔案被加密後就會加上khonsari的副檔名。

安全專家Michael Gillspie指出,Khonsari並非高明的開發人員撰寫,但仍然使用了有效加密法,一旦用戶中招,不是得自行破解就是付贖金一途。

奇妙的是,和一般勒索軟體不同,勒索訊息中並未留下付贖金的電子錢包網址或是互動式聯絡方式,而是美國路易西安那州一家名為Khonsari的古董店的Gmail信箱及電話。研究人員以之為該勒索軟體命名,但不確定這名字是個誘餌或是受害者,也懷疑Khonsari更可能是個Wiper程式,受害檔案將一去不復返無法贖回。

BitDefender也發現,下載Khonsari的伺服器,隨後也散布遠端存取木馬程式(Remote Access Trojan,RAT)Orcus。

這是第一起利用Log4Shell漏洞的勒索軟體攻擊。一般相信,針對Log4j重大漏洞的開採活動接下來將不斷湧現,包括手法高度複雜的惡意程式。CheckPoint周一指出,Log4Shell開採程式上線一天內,已經快速衍生出60種更強大的變形,像是可經由HTTP或HTTPS開採,而有的開採程式結合了多種繞過防護的手法,意謂著一層防護已經不足以阻擋可能的惡意活動。

微軟已偵測到試圖安裝採礦軟體、木馬程式及滲透測試工具Cobalt Strike的活動。其他安全廠商則觀測到殭屍網路病毒Mirai、Tsunami/Muhstik和Kinsing的蠢動。

美國國土安全部下網路安全暨基礎架構安全署(CISA)主任Jen Esterly上周指出Log4Shell漏洞已遭到大量開採,由於其使用廣泛,對網路防禦人員形成重大挑戰,要求資訊系統廠商必須立刻辨識、緩解及修補使用Apache Log4j的產品,並向客戶提出清楚說明。

CISA已經將Log4Shell漏洞加入到「已知被開採漏洞」清單,要求美國聯邦政府機關緊急修補或緩解該漏洞。根據11月美國國土安全部的安全命令,今年內公布的漏洞應該在2周內修補。由於該漏洞是於12月10日公布,因此聯邦政府必須在12月24日前修補完成。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09