針對NPM套件而來的攻擊行動,上週有開發者為了抗議俄羅斯發動戰爭而破壞軟體程式碼,發動「抗議軟體」攻擊,本週則是出現了大規模的惡意套件攻擊行動,而引進多家資安業者提出警告。與過往不同的是,駭客採取自動化的方式,產生惡意NPM套件,且每個套件的開發者都不同。

在上述的NPM套件攻擊之外,Java框架Spring Core的漏洞「SpringShell」也引起許多資安人員關注,且認為該漏洞的嚴重程度可能與Log4Shell相當,軟體開發商Spring也於3月31日提供修補此漏洞的新版軟體。Spring雖然指出漏洞可能會被觸發的情境,但還是要IT人員注意,因為,攻擊者很有可能透過其他方式利用漏洞。

在3月不斷洩露大型IT廠商程式碼等資料的駭客組織Lapsus$,即使上週傳出有成員遭到逮捕,本週該組織還是公布從IT業者軟體開發承包商Globant的資料。此外,Okta也公布處理的過程,並坦承早在2個月前就知悉這起攻擊行動。

烏克蘭戰爭進行至今已超過一個月,在開戰當天就遭駭的衛星網路業者Viasat,公布了初步的調查結果。而在該業者公布調查結果後,有資安人員進一步指出,該公司的網路用戶很可能是因數據機遭到資料破壞軟體(Wiper)攻擊,而導致無法上網。這樣的發現,也和Viasat陸續向受害用戶提供新的數據機相呼應。

在這場戰爭中,俄羅斯不只面臨許多國家經濟制裁的壓力,武裝攻擊行動不如預期,也使得網路攻擊出現了與過往極為不同的事故。例如,俄羅斯聯邦航空運輸局疑似是該國政府自導自演,將大量資料刪除,而面臨改以人工作業的情況;再者,則是有俄羅斯駭客鎖定國內的反戰人士,發動釣魚郵件攻擊。

【攻擊與威脅】

惡意NPM套件鎖定Azure、Uber、Airbnb的開發者竊密

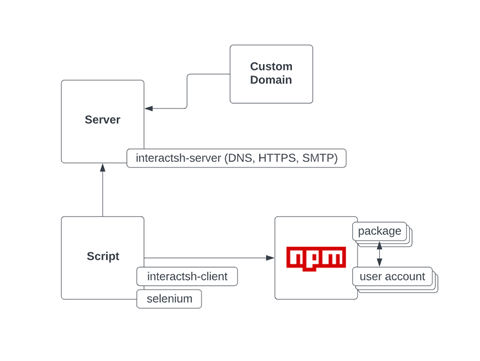

駭客上傳名稱相仿的惡意NPM套件,來對開發人員下手的情況,不時傳出攻擊行動,但現在駭客已發展出自動大量產生這類套件的做法,而引起研究人員關注。資安業者JFrog於3月23日揭露鎖定Azure開發者的惡意NPM套件攻擊,駭客假冒@azure、@azure-rest、@azure-tests、@azure-tools、@cadl-lang領域的套件,在數天之內從約50個增加至218個(截至3月21日),一旦開發者不慎就有可能安裝到惡意套件,這些套件內含的惡意酬載,功能主要是能竊取受害電腦裡存放的個資,並對受害電腦進行偵察。與過往的攻擊行動不同之處在於,駭客很可能透過指令碼自動上傳這些惡意套件,雖然開發者的帳號都不相同,但背後發起攻擊的駭客身分相同。

駭客上傳名稱相仿的惡意NPM套件,來對開發人員下手的情況,不時傳出攻擊行動,但現在駭客已發展出自動大量產生這類套件的做法,而引起研究人員關注。資安業者JFrog於3月23日揭露鎖定Azure開發者的惡意NPM套件攻擊,駭客假冒@azure、@azure-rest、@azure-tests、@azure-tools、@cadl-lang領域的套件,在數天之內從約50個增加至218個(截至3月21日),一旦開發者不慎就有可能安裝到惡意套件,這些套件內含的惡意酬載,功能主要是能竊取受害電腦裡存放的個資,並對受害電腦進行偵察。與過往的攻擊行動不同之處在於,駭客很可能透過指令碼自動上傳這些惡意套件,雖然開發者的帳號都不相同,但背後發起攻擊的駭客身分相同。

另一個資安業者Sonatype於3月25日表示,這組駭客不只鎖定Azure開發者下手,還針對Uber與Airbnb的開發人員,他們看到有超過400個惡意套件。資安業者Checkmarx於3月28日表示,他們約自2月23日察覺這組駭客Red-Lili的攻擊行動,迄今駭客約產生逾800個惡意NPM套件。

針對遭到駭客組織Lapsus$攻擊,Okta坦承延遲揭露逾2個月,影響處理時效

身分驗證管理解決方案業者Okta於1月遭到Lapsus$駭客組織入侵,駭客於2個月後公布入侵成功的螢幕截圖,並得到該公司證實確有此事,有366個客戶(約占該公司客戶總數2.5%)受到波及。Okta於3月25日再度對於這起攻擊事故進行說明,表示他們早於1月20日就得知,他們委外的客服公司Sitel,有客服工程師Okta帳號的密碼疑遭竄改,他們當下即重設該帳號的密碼並通報Sitel。

雖然宣稱客戶沒有遭駭,但Okta坦承處理方式有所疏忽,當時僅預防相關帳號遭到接管,沒有考慮到對其他Okta用戶的影響,並未更積極主導相關的調查。而在Lapsus$公布相關資料後,Okta股價一路從170美元跌到138美元,跌幅達20%。

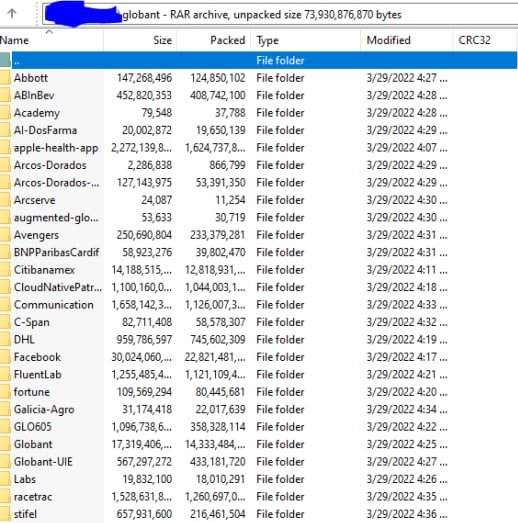

駭客組織Lapsus$入侵IT業者軟體開發承包商Globant,並得到證實

繼傳出部分成員遭到逮捕而曝露身分後,駭客組織Lapsus$再度外洩新的資料,而且是專門承接大型IT公司開發案的廠商。Lapsus$駭客於3月29日宣稱入侵了IT業者Globant,且公布該公司部分客戶的名稱,包括亞培(Abbott)、DHL、Facebook等都名列其中,駭客亦公布Globant的DevOps平臺相關資料,當中包含了Jira、Confluence、GitHub、Crucible等系統的管理員密碼。

繼傳出部分成員遭到逮捕而曝露身分後,駭客組織Lapsus$再度外洩新的資料,而且是專門承接大型IT公司開發案的廠商。Lapsus$駭客於3月29日宣稱入侵了IT業者Globant,且公布該公司部分客戶的名稱,包括亞培(Abbott)、DHL、Facebook等都名列其中,駭客亦公布Globant的DevOps平臺相關資料,當中包含了Jira、Confluence、GitHub、Crucible等系統的管理員密碼。

Globant於3月30日發布聲明證實遭到入侵,並表示有少部分程式庫遭到未經授權存取,這些資料是極少數客戶的部分原始碼與專案文件,目前沒有證據該公司基礎架構的其他部分受到影響,也沒有客戶遭到波及的跡象。

蘋果、Meta傳出不慎將用戶資料交給假的執法單位

彭博社(Bloomberg)於3月31日引述多名消息人士的說法指出,駭客自2021年起,偽裝成執法人員,以「緊急資料請求」(EDR)的名義,向蘋果、Meta等多個IT業者索取用戶個資,然後加以濫用或是盜賣,駭客疑似先入侵數個國家的執法機關,從電子郵件系統翻出EDR文件範圍,並偽造官員的簽名,來向網路服務供應商(ISP)、電信業者、IT業者或社交平臺請求特定用戶的個資,接著駭客再用來進行社交攻擊或是暴力破解,進而得到受害者的帳密。

資安部落格Krebs on Security指出,最近1個月不斷公布IT業者資料的駭客Lapsus$,ID為WhiteDoxbin的主嫌先前曾參與另一個名為Recursion Team的網路犯罪集團,該集團專門出售執法機關的資料,而可能被用於上述的偽造EDR攻擊,該部落格認為,這很可能是Lapsus$入侵部分受害企業的管道。

烏克蘭戰爭開打即遭駭,美國衛星通訊服務業者Viasat公布調查結果

美國衛星通訊服務業者Viasat於2月24日遭駭,而導致Ka-Sat衛星網路服務受到影響,波及歐洲數個國家的用戶,此網路攻擊事故發生的時間點,正好就是俄羅斯正式向烏克蘭開始發動戰爭的當日,由於烏克蘭軍方也是該衛星網路的用戶,也使得外界猜測這次事故很可能與戰爭有關。

事隔一個月後,Viasat公布了初步的調查結果與處理進度。該公司指出,此起事故導致數千個烏克蘭用戶與數萬歐洲用戶受到影響,他們是原本是Euro Broadband Infrastructure Sàrl被併購前的用戶,並使用Tooway數據機。此次事故沒有波及政府機關與其他直接由Viasat管理的行動用戶,以及其他地區的使用者。根據該公司協同資安業者Mandiant與相關執行機關進行調查的結果,駭客可能是透過不當組態的VPN設備,入侵Ka-Sat網路的管理網段而得逞,進而關閉受害者的數據機,導致這些用戶無法重新連上網際網路。

Viasat認為,駭客的目的是中斷服務的運作,目前亦沒有證據顯示有用戶的資料遭到異常存取或是洩露,Ka-Sat網路與基礎設施也沒有遭到破壞,該公司將陸續對於尚未恢復服務的用戶,提供新的數據機設備使他們能夠重新連上網路。

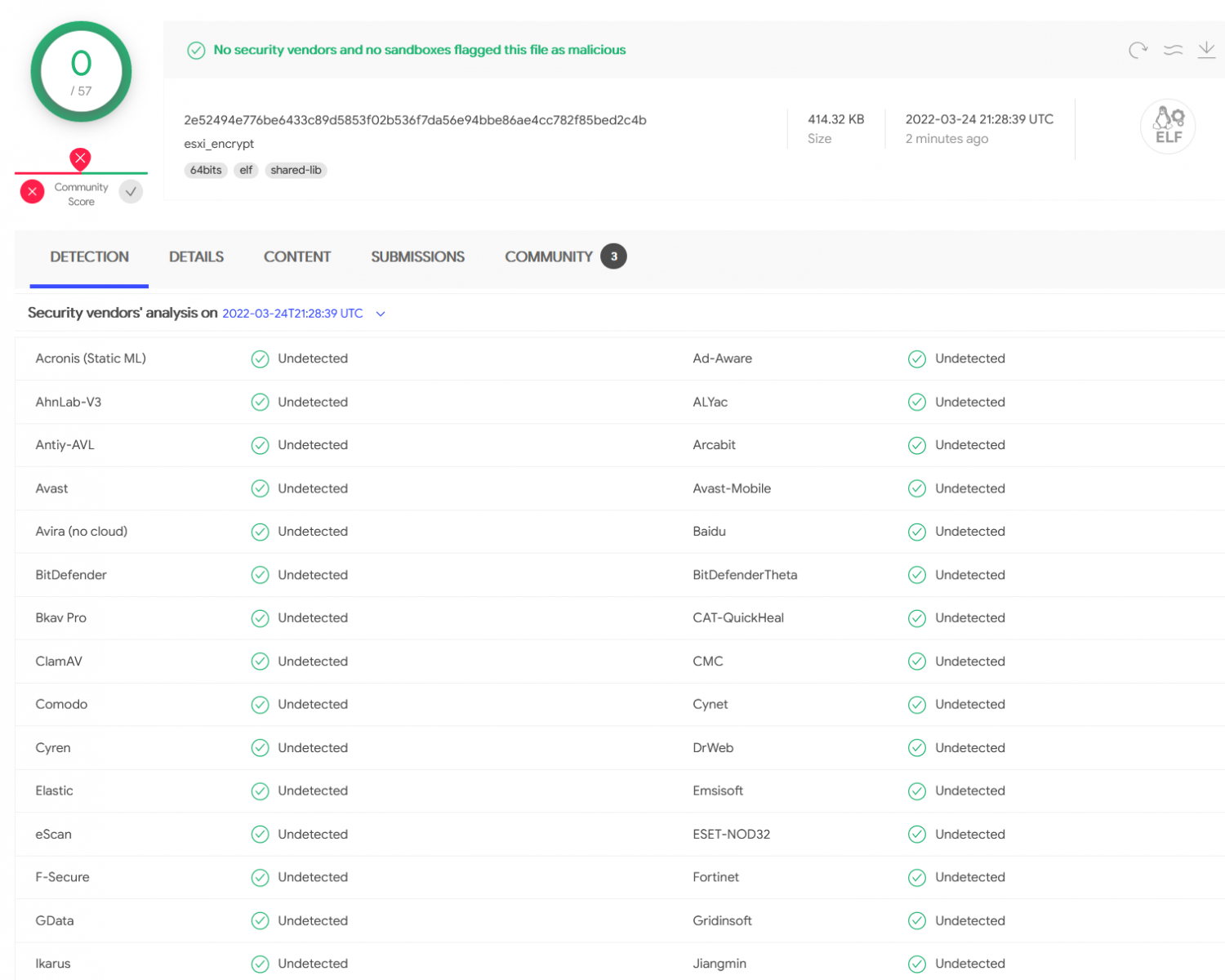

自美國衛星服務業者Viasat公布2月24日遭駭的調查結果後,有研究人員指出,駭客疑似使用了資料破壞軟體(Wiper),導致Ka-Sat部分用戶的數據機無法運作。資安業者SentinelOne指出,他們在3月15日,看到名為ukrop的ELF檔案被上傳到惡意軟體分析平臺VirusTotal,這個Linux執行檔可在MIPS架構的設備上運作,根據檔案的名稱,研究人員認為很有可能是「烏克蘭行動」的縮寫,推測該惡意軟體是專門針對烏克蘭的攻擊行動所開發,且疑似在Ka-Sat網路攻擊裡破壞數據機的檔案,研究人員將其命名為AcidRain。

有別於烏克蘭先前出現的資料破壞軟體,幾乎都是針對Windows電腦而來,AcidRain的攻擊目標是數據機,研究人員進一步追查,發現AcidRain與VPNFilter部分程式碼有共通之處,推測背後的攻擊者有可能是俄羅斯駭客組織Sandworm。

駭客利用WordPress網站散布攻擊工具,利用瀏覽網站的用戶電腦向烏克蘭發動DDoS攻擊

資安研究團隊MalwareHunterTeam發現,有WordPress網站被植入惡意程式碼,鎖定瀏覽網站的使用者下手,利用這些電腦,在使用者不知情的情況下,於背景執行分散式阻斷服務(DDoS)攻擊,目標是10個烏克蘭網站,包含該國政府機構、招募國際士兵的網站、金融網站等。研究人員Andrii Savchenko指出,約有數百個WordPress網站遭到竄改而被植入相關程式碼,但許多管理者並不知情。

烏克蘭拆除散播戰爭假訊息的機器人農場機房,並沒收1萬張SIM卡

自烏克蘭戰爭開始之前,俄羅斯駭客就不斷藉由網路攻擊,試圖向烏克蘭民眾散布假訊息,但該國駭客疑似也建置機器人(Bot)農場機房,透過假的社群網路帳號來散播這類訊息。

自烏克蘭戰爭開始之前,俄羅斯駭客就不斷藉由網路攻擊,試圖向烏克蘭民眾散布假訊息,但該國駭客疑似也建置機器人(Bot)農場機房,透過假的社群網路帳號來散播這類訊息。

烏克蘭國家安全局(SSU)於3月28日指出,他們自烏克蘭戰爭開始至今,破獲5個握有逾10萬社群網站帳號的機器人農場,這些農場的機房位於該國境內的哈爾可夫、切爾卡瑟、捷爾諾波爾、外喀爾巴阡州等地區,疑似是俄羅的特種部隊所為,目的是針對俄羅斯入侵散布不實資訊。SSU查獲100套GSM閘道、1萬張SIM卡,以及控制機器人的電腦與筆電。

以收集戰爭犯罪證據為幌子,中國駭客Scarab鎖定烏克蘭發動網釣攻擊

烏克蘭電腦緊急應變因應小組(CERT-UA)於3月22日發布資安通告,指出駭客組織UAC-0026以俄羅斯軍隊犯罪的記錄影片為誘餌,發動網路釣魚攻擊,並提及駭客投放的惡意DLL檔案HeaderTip,且類似的攻擊行為曾在2020年9月出現,而最近有研究人員找到與中國駭客相關的跡象。資安業者SentinelOne揭露,從惡意文件與相關檔案進行分析,駭客使用中文的Windows作業系統製作作案相關工具,其身分可能就是中國駭客組織Scarab,而這個組織相當會利用執法機關的名義,並搭配時事發動網路釣魚攻擊,以上述2020年9月的攻擊行動而言,這些駭客就是利用歐洲安全與合作組織(OSCE)的名義,以反恐會議的文件為誘餌向菲律賓人下手。

烏克蘭電腦緊急應變因應小組(CERT-UA)於3月22日發布資安通告,指出駭客組織UAC-0026以俄羅斯軍隊犯罪的記錄影片為誘餌,發動網路釣魚攻擊,並提及駭客投放的惡意DLL檔案HeaderTip,且類似的攻擊行為曾在2020年9月出現,而最近有研究人員找到與中國駭客相關的跡象。資安業者SentinelOne揭露,從惡意文件與相關檔案進行分析,駭客使用中文的Windows作業系統製作作案相關工具,其身分可能就是中國駭客組織Scarab,而這個組織相當會利用執法機關的名義,並搭配時事發動網路釣魚攻擊,以上述2020年9月的攻擊行動而言,這些駭客就是利用歐洲安全與合作組織(OSCE)的名義,以反恐會議的文件為誘餌向菲律賓人下手。

俄羅斯聯邦航空運輸局聲稱遭駭而回歸紙本作業,匿名者否認與他們有關

烏克蘭戰爭開戰之後,俄羅斯不少政府機關與關鍵基礎設施(CI),陸續傳出遭到網路攻擊,但現在傳出該國有機關疑似出現自導自演的資安事故。根據新聞網站Aviation24.be的報導,俄羅斯聯邦航空運輸局(Rosaviatsia)表示他們在3月26日遭到網路攻擊,導致所有文件、飛機註冊資料,以及電子郵件等總計65 TB資料,全部遭到刪除,且網路暫時斷線、電子文件系統亦無法使用,該機構因沒有預算而並未備份資料,迫使他們改以人工作業因應。

俄羅斯指控,駭客是攻擊IT基礎架構服務業者InfAvia,而能成功破壞聯邦航空運輸局的內部網路環境。對此,這一個多月以來大肆對俄羅斯發動網路攻擊的駭客組織匿名者(Anonymous)否認涉案,並指出很有可能是俄羅斯政府所為。雖然匿名者沒有提出相關證據說明,但外界普遍認為應該是俄羅斯政府自導自演。

而對於俄羅斯這麼做的目的,外界認為,很有可能是為了沒收他國停在俄羅斯的飛機,或者是與Rosaviatsia的貪污案有關,也有可能是找尋可以發動軍事行動或是網路攻擊的藉口。

駭客鎖定俄羅斯政府機關與民眾發動釣魚郵件攻擊,疑似監控反戰人士

俄羅斯駭客在武裝行動開始以來,不斷對烏克蘭發動網路攻擊,但現在出現疑似針對國內反戰人士的行動。資安業者Malwarebytes發現針對俄羅斯政府與民眾的釣魚郵件攻擊行動,這些郵件向收信人提出警告,如果存取俄羅斯政府封鎖的網站、社群網站、即時通訊軟體,甚至企圖使用VPN服務突破政府封鎖的人士,將會面臨刑事訴訟,若是收信人想要知道細節而不慎開啟附件,電腦將可能會被植入Cobalt Strike。

俄羅斯駭客在武裝行動開始以來,不斷對烏克蘭發動網路攻擊,但現在出現疑似針對國內反戰人士的行動。資安業者Malwarebytes發現針對俄羅斯政府與民眾的釣魚郵件攻擊行動,這些郵件向收信人提出警告,如果存取俄羅斯政府封鎖的網站、社群網站、即時通訊軟體,甚至企圖使用VPN服務突破政府封鎖的人士,將會面臨刑事訴訟,若是收信人想要知道細節而不慎開啟附件,電腦將可能會被植入Cobalt Strike。

研究人員指出,駭客使用RTF格式的文件檔案,並使用MSHTML重大漏洞CVE-2021-40444或其變種漏洞Cabless,來對受害電腦發動攻擊。收信人一旦開啟RTF檔案,將會下載惡意HTML檔案,進而遭到上述HTML漏洞的攻擊,並被植入Cobalt Strike而遭到監控。

中國駭客組織利用VMware遠距工作平臺Log4Shell漏洞,植入蠕蟲軟體

駭客鎖定遠距工作平臺VMware Horizon下手,並利用Log4Shell漏洞入侵受害主機的現象,最近又有相關事故。資安業者Fortinet發現中國駭客組織Deep Panda的攻擊行動,駭客鎖定VMware Horizon伺服器,並利用Log4Shell漏洞成功入侵之後,於受害主機植入蠕蟲程式Fire Chili。

研究人員指出,駭客使用了有效的簽章來規避偵測,而這些簽章的來源,疑似是從資安業者Comodo與遊戲開發商Frostburn Studios竊得。值得留意的是,這些簽章也遭到惡名昭彰的駭客組織Winnti所運用,研究人員認為可能是兩個駭客組織之間共用部分資源。

駭客利用Log4Shell漏洞,鎖定VMware遠距工作平臺植入後門、挖礦軟體

自去年12月爆發的Log4Shell漏洞,陸續有研究人員提出警告,指出駭客用來對VMware Horizon遠距工作平臺下手,而這樣的情況仍舊持續。資安業者Sophos指出,他們自1月發現相關攻擊不斷出現,並在19日偵測到大規模攻擊行動,雖然這波攻擊行動規模有縮小的現象,但攻擊行動仍在持續。

研究人員指出,駭客鎖定這個遠距工作平臺的攻擊行徑,主要是藉由其中的Tomcat元件,植入Cobalt Strike的反向Shell工具,這些駭客成功入侵之後,主要使用的攻擊工具為4種挖礦軟體,以及3種「後門程式」。這些挖礦軟體是z0Miner、JavaX miner、Jin、Mimu,都是用於挖取門羅幣的軟體;而在後門程式的部分,駭客則是使用寄生攻擊(LoL)的手法,利用遠端桌面工具Atera與Splashtop Streamer,或是滲透測試工具Sliver,來對受害主機進行監控。

中國駭客組織Muhstik利用Redis漏洞,投放惡意軟體組成殭屍網路

繼先前的Log4Shell漏洞後,駭客看上Linux伺服器應用程式漏洞,來組織殭屍網路的情況,最近開始鎖定記憶體資料庫Redis下手。資安業者Juniper Networks指出,他們發現中國駭客組織Muhstik,約自3月11日鎖定甫被修補的Redis漏洞CVE-2022-0543,鎖定執行Debian與Ubuntu作業系統的Linux主機下手,攻擊者利用這項漏洞,可遠端執行任意的Lua程式碼,進而在受害主機上進行沙箱逃逸,並植入殭屍網路機器人(Bot)。

對此,Debian和Canonical都發布了資安通告,後者指出該漏洞的CVSS風險層級達10分。

勒索軟體Hive利用新的混淆手法IPfuscation,以規避偵測

繼日前勒索軟體駭客組織Hive改以Rust開發Linux版攻擊工具後,該組織也傳出為Windows版Hive加入新的規避偵測機制。資安業者SentinelOne指出,他們看到勒索軟體Hive使用名為IPfuscation的新型態規避手法,駭客運用ASCII字元表示的IPv4位址數字,或是IPv6位址、UUID、MAC位址,來進行混淆,當勒索軟體的檔案執行時,就會將其轉換成二進位的資料,進而產生Shell Code。

由於上述字串解密之前看起來就是單純的IP位址或是MAC位址,而難以被防毒軟體察覺異狀,研究人員認為,企業很可能需要透過行為檢測的資安工具,才能識破這種攻擊手法。

勒索軟體Hive改以Rust程式語言開發Linux版本,意圖規避資安系統檢測

勒索軟體駭客Hive自去年10月開始,將攻擊範圍延伸到Linux與FreeBSD主機上,如今他們模仿其他組織的做法,更換開發勒索軟體的程式語言,而使得資安系統更難察覺異狀。資安業者Group-IB研究員Rivitna指出,他們看到新的Linux版Hive勒索軟體,駭客使用Rust進行開發,而非像過往使用Go語言(Golang),鎖定VMware ESXi而來。

勒索軟體駭客Hive自去年10月開始,將攻擊範圍延伸到Linux與FreeBSD主機上,如今他們模仿其他組織的做法,更換開發勒索軟體的程式語言,而使得資安系統更難察覺異狀。資安業者Group-IB研究員Rivitna指出,他們看到新的Linux版Hive勒索軟體,駭客使用Rust進行開發,而非像過往使用Go語言(Golang),鎖定VMware ESXi而來。

研究人員指出,駭客這麼做是參考另一個組織Black Cat(亦稱Alphv)的手法,理由是使用Rust開發的軟體執行效率更好,且對於研究人員而言,反組譯變得更為困難。

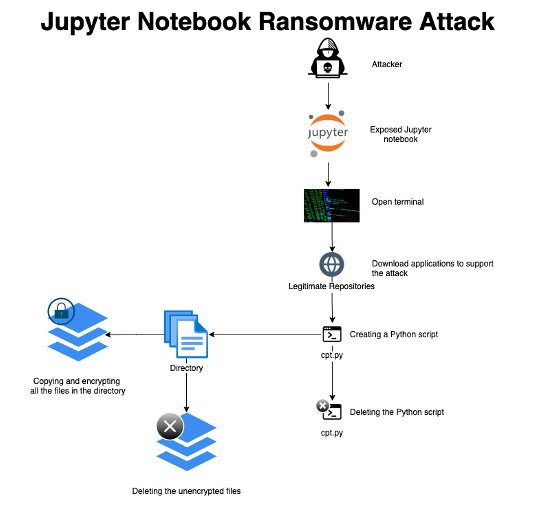

以程式語言Python開發的勒索軟體鎖定Jupyter Notebooks而來

駭客使用程式語言Python開發勒索軟體,並鎖定特定應用系統下手的現象,日前有人針對VMware虛擬化平臺發動攻擊,但近期有駭客針對自動化程式碼執行系統Jupyter Notebook而來。資安業者Aqua Security揭露近期發現的Python勒索軟體攻擊行動,駭客針對組態配置不當的Jupyter Notebook發動攻擊,下載攻擊所需的程式庫與工具,然後加密了所有檔案後再將自己刪除。研究人員指出,駭客沒有留下勒索訊息,研判該勒索軟體很可能還在開發階段,攻擊者的目的只是測試相關功能是否能發揮作用。

駭客使用程式語言Python開發勒索軟體,並鎖定特定應用系統下手的現象,日前有人針對VMware虛擬化平臺發動攻擊,但近期有駭客針對自動化程式碼執行系統Jupyter Notebook而來。資安業者Aqua Security揭露近期發現的Python勒索軟體攻擊行動,駭客針對組態配置不當的Jupyter Notebook發動攻擊,下載攻擊所需的程式庫與工具,然後加密了所有檔案後再將自己刪除。研究人員指出,駭客沒有留下勒索訊息,研判該勒索軟體很可能還在開發階段,攻擊者的目的只是測試相關功能是否能發揮作用。

說好的不攻擊醫療院所破功了!美國俄克拉荷馬州診所遭到Suncrypt勒索軟體攻擊

美國的醫療機構陸續有攻擊事件傳出,而最近有針對當地原住民提供服務的醫院下手的事故,且疑似是宣稱不對醫療院所下手的駭客所為。資安新聞網站DataBreaches指出,美國俄克拉荷馬市印地安診所(OKCIC)於3月21日遭到網路攻擊,而導致部分電腦系統無法存取,該院隨即進行調查。

而針對其攻擊者的身分,勒索軟體Suncrypt聲稱是他們所為,並宣稱取得逾350 GB資料,內含病人的電子健康資料庫,以及該院財務資料等。由於勒索軟體Suncrypt曾於2020年9月宣稱不再攻擊醫療單位,此起攻擊的後續發展可能會引起資安人員的關注。

駭客以提供進階身分驗證工具的名義,鎖定印度政府員工發動攻擊

政府機關遭駭客鎖定發動攻擊的情況時有所聞,但如今攻擊者有可能假借提供公部門軟體的名義下手,讓受害者難以察覺異狀。思科揭露由巴基斯坦駭客APT36(亦稱Transparent Tribe、Mythic Leopard)近期發動的網路間諜攻擊行動,這些駭客長期針對印度政府員工而來,但在最近的攻擊中,引起研究人員注意的是,駭客以散布該國政府開發的身分驗證應用程式Kavach Authentication做為幌子,對這些政府員工下手,一旦受害者執行安裝程式,會同時在電腦上部署前述的驗證工具與CrimsonRAT木馬程式,由於安裝了上述的身分驗證應用程式且能正常使用,受害者不易發現駭客的行徑。

政府機關遭駭客鎖定發動攻擊的情況時有所聞,但如今攻擊者有可能假借提供公部門軟體的名義下手,讓受害者難以察覺異狀。思科揭露由巴基斯坦駭客APT36(亦稱Transparent Tribe、Mythic Leopard)近期發動的網路間諜攻擊行動,這些駭客長期針對印度政府員工而來,但在最近的攻擊中,引起研究人員注意的是,駭客以散布該國政府開發的身分驗證應用程式Kavach Authentication做為幌子,對這些政府員工下手,一旦受害者執行安裝程式,會同時在電腦上部署前述的驗證工具與CrimsonRAT木馬程式,由於安裝了上述的身分驗證應用程式且能正常使用,受害者不易發現駭客的行徑。

而這個木馬程式所具備的功能,包含能從瀏覽器竊取各式帳密、列出電腦正在執行的處理程序等,而研究人員發現,在近期的版本裡,駭客還加入了側錄鍵盤、讀取及刪除檔案、執行任意命令等能力。

竊密軟體Mars Stealer透過Google搜尋廣告散布

利用Google搜尋廣告來散布惡意軟體的作法,近期又有新的攻擊行動出現。資安業者Morphisec揭露名為Mars Stealer的竊密軟體,該惡意程式約自2021年6月開始出現,並於多個地下論壇兜售,此竊密軟體具備截取各種瀏覽器與數款加密貨幣錢包用戶帳密的能力,駭客取得這項工具後,便透過垃圾郵件或是其他社交工程的方式散布。已有逾50個網域使用者的電腦遭感染此竊密程式,進而導致公司網域的密碼外洩,受害者的身分多半是學生、教職員,以及內容創作者,Morphisec亦發現加拿大醫療基礎設施供應商與企業遭駭。

值得留意的是,不少使用此竊密程式的駭客,疑似購買了Google搜尋引擎的廣告(Google Ads),並以提供常見應用程式(如開源文書處理軟體OpenOffice)的名義,來散布Mars Stealer,這也與許多受害者是因為上網搜尋應用程式,而導致電腦遭到此惡意軟體感染的情況互相呼應。

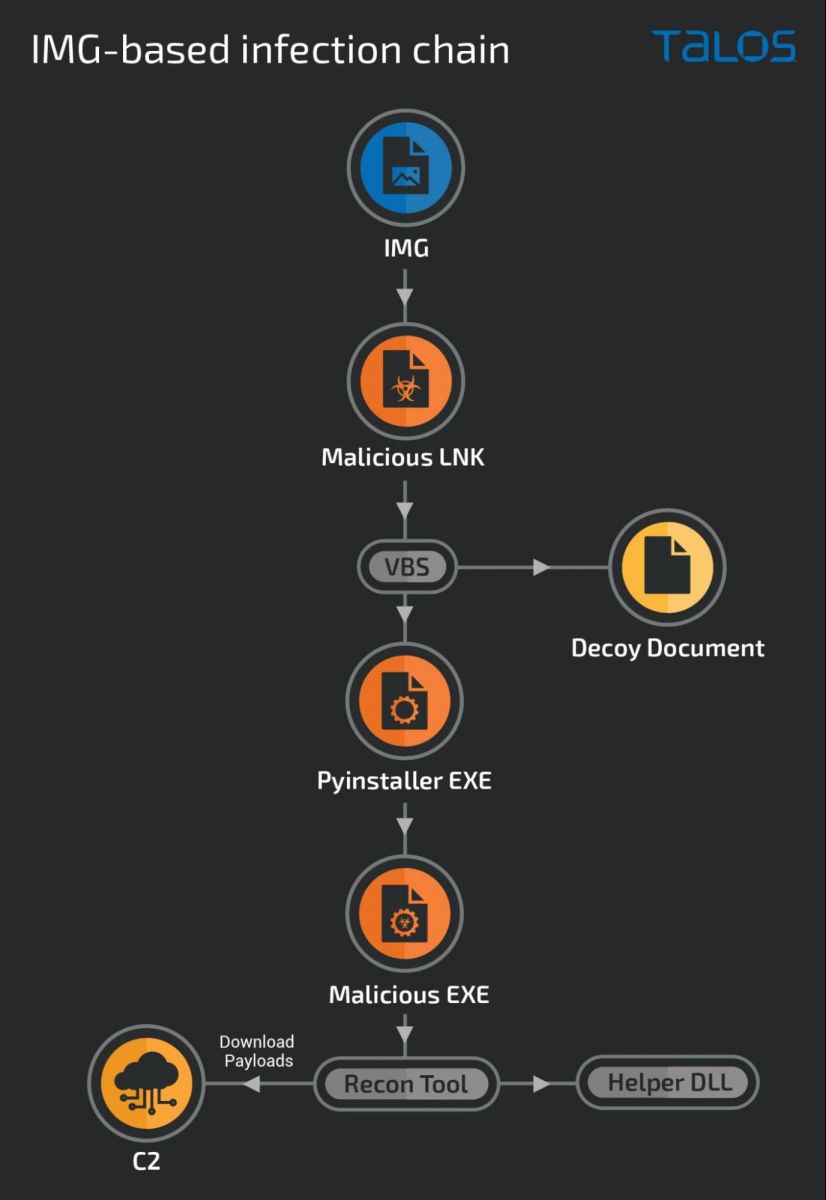

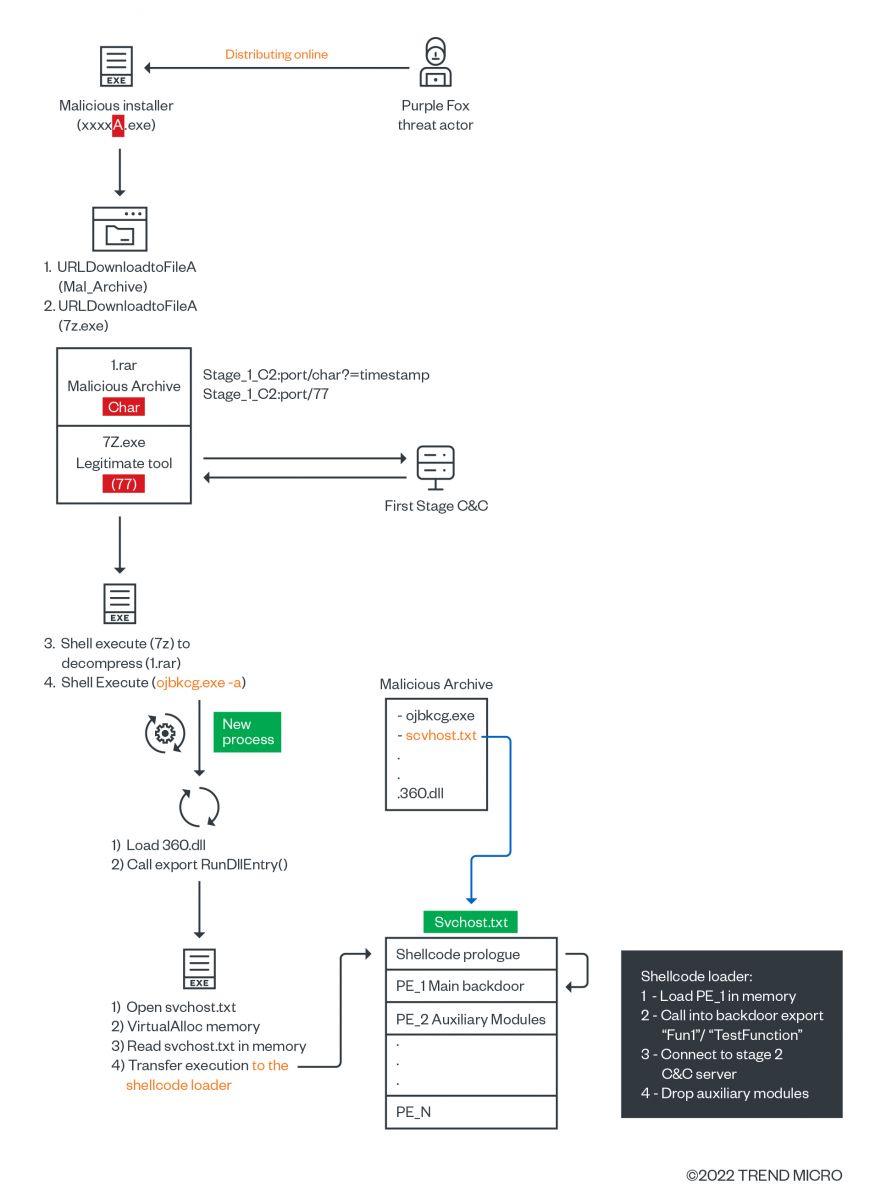

使用惡意軟體Purple Fox的駭客正在散布木馬程式FatalRAT

惡意軟體Purple Fox自2018年首度出現以來,如今已發展成為功能更為強大的惡意軟體載入器,駭客藉此進一步在受害電腦投放更多的攻擊工具。趨勢科技發現,駭客在1月使用假的Telegram安裝程式散布Purple Fox之後,這些駭客近期以更多的應用程式名義,如Chrome、Adobe Flash Player、WhatsApp等,引誘受害者下載安裝,一旦執行安裝之後,就會從C2中繼站下載第2階段的惡意軟體FatalRAT。

惡意軟體Purple Fox自2018年首度出現以來,如今已發展成為功能更為強大的惡意軟體載入器,駭客藉此進一步在受害電腦投放更多的攻擊工具。趨勢科技發現,駭客在1月使用假的Telegram安裝程式散布Purple Fox之後,這些駭客近期以更多的應用程式名義,如Chrome、Adobe Flash Player、WhatsApp等,引誘受害者下載安裝,一旦執行安裝之後,就會從C2中繼站下載第2階段的惡意軟體FatalRAT。

研究人員指出,駭客用來規避偵測的手法,包含了盜用合法的簽章簽署Purple Fox的Rootkit武器庫,以及濫用帶有簽章的驅動程式等,而能夠繞過防毒軟體的檢測。

惡意軟體載入器Verblecon被用於投放挖礦軟體

攻擊者用來投放挖礦軟體的工具,很有可能未來也被用於散布間諜軟體、勒索軟體,而引起研究人員的注意。賽門鐵克揭露他們從今年1月觀察到的惡意軟體Verblecon,駭客主要利用此惡意軟體在受害電腦植入挖礦工具牟利,且似乎打算竊取受害者的即時通訊軟體Discord帳密。研究人員指出,該惡意軟體透過加密和混淆機制,而使得其每次下載的酬載皆有所不同,進而成功逃避防毒軟體的偵測,除此之外,駭客亦加入了偵測是否在虛擬機器執行的能力。研究人員將取得的惡意軟體檔案上傳到惡意軟體分析網站VirusTotal,結果大部分的防毒引擎都視為無害。

對於這個惡意軟體採用相當複雜的規避偵測手法,攻擊者卻只是用於挖礦攻擊的現象,研究人員認為,很有可能只是使用它的駭客不甚了解此惡意軟體的能力,若是老練的網路罪犯取得,將能用來發動勒索軟體攻擊,或是從事網路間諜行動。

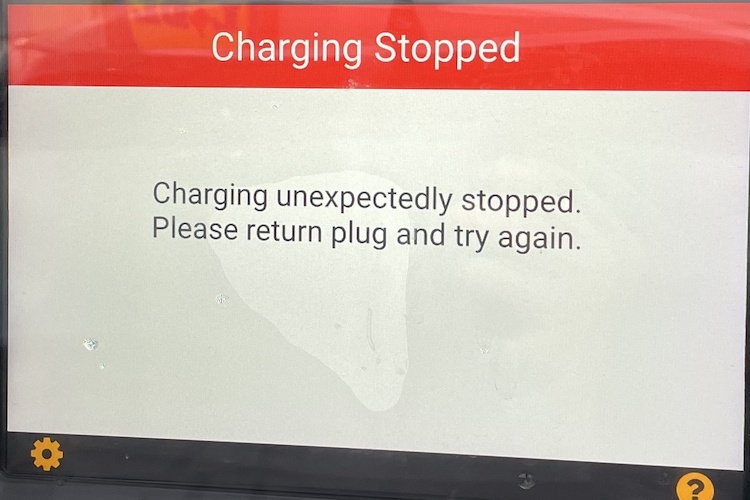

研究人員揭露可干擾電動汽車充電站運作的Brokenwire攻擊手法

電動汽車是現今世界各國發展的潮流,隨著充電站部署越來越密集,有越來越多民眾選購這類車輛,一旦充電站遭到操弄,很有可能影響甚廣。英國牛津大學及瑞士國防聯邦採購辦公室(Armasuisse)聯手,公布能干擾這類充電站運作的手法Brokenwire,只要透過簡單的設備,就能在距離充電站約47公尺的地方發動攻擊,進而讓汽車無法充電。

電動汽車是現今世界各國發展的潮流,隨著充電站部署越來越密集,有越來越多民眾選購這類車輛,一旦充電站遭到操弄,很有可能影響甚廣。英國牛津大學及瑞士國防聯邦採購辦公室(Armasuisse)聯手,公布能干擾這類充電站運作的手法Brokenwire,只要透過簡單的設備,就能在距離充電站約47公尺的地方發動攻擊,進而讓汽車無法充電。

這項手法是針對時下電動車直流電快速充電機制「複合式充電系統(CCS)」而來,研究人員使用無線訊號放大器與自製的天線,針對7款汽車與18個充電站進行實驗,一旦他們發出惡意訊號,充電站隨即停止對車輛充電。Brokenwire將會影響北美與歐洲CCS充電設備,研究人員認為至少1,200萬輛汽車可能會受到影響,此外,其他透過充電提供動力的船隻、飛機、重機具,也可能會遭到波及。

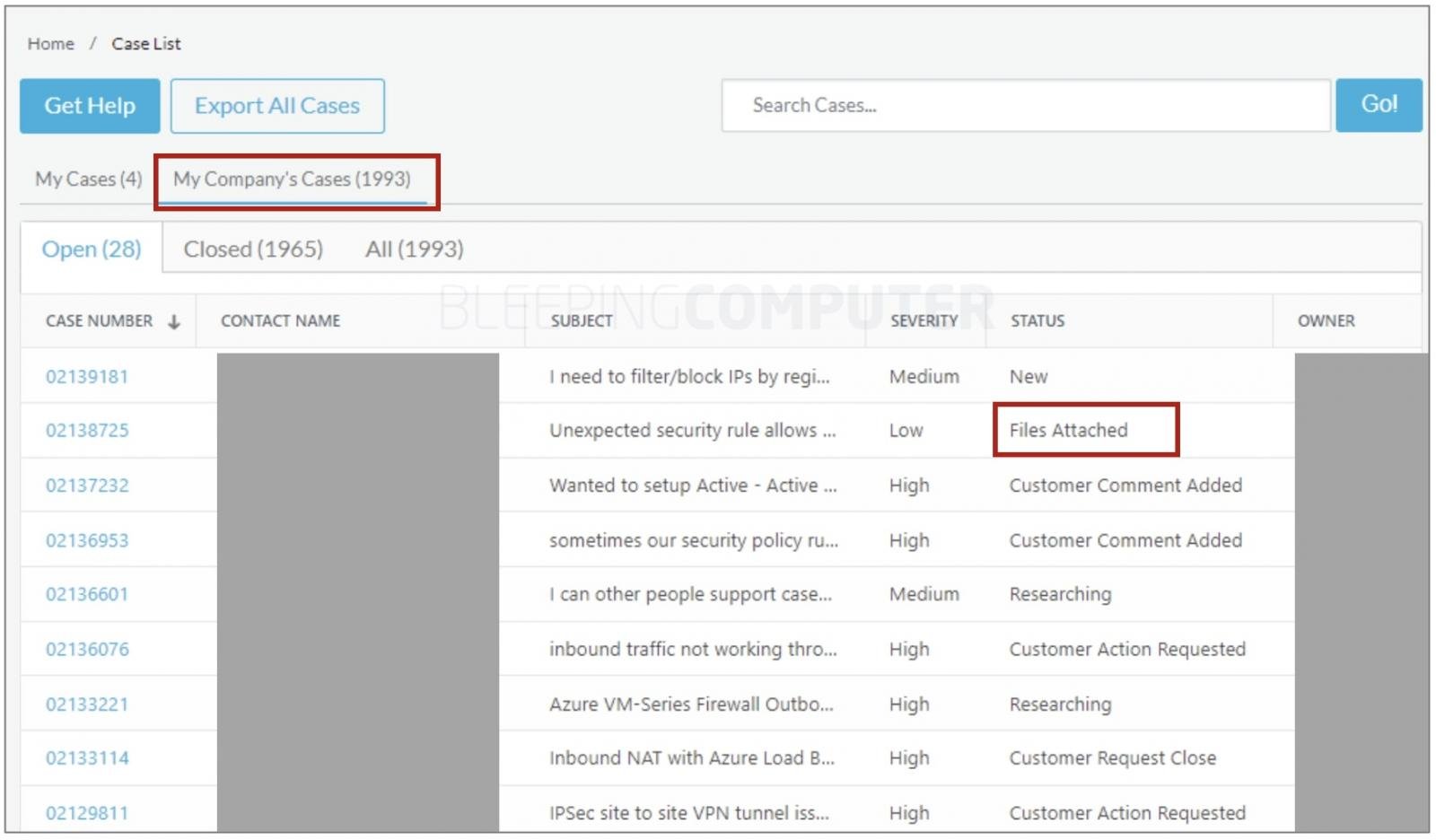

Palo Alto Networks用戶技術支援報修服務網站傳出漏洞,使用者竟能看到近2千筆他人報修的工單

資安業者的用戶技術支援報修服務網站出現錯誤,有可能不慎將使用者的資料曝光。資安新聞網站Bleeping Computer指出,他們接獲資安業者Palo Alto Networks的用戶通報,該用戶在3月10日註冊該公司的用戶技術支援報修服務網站的帳號後,起初瀏覽器只能存取常見問題資料庫,且在存取Palo Alto Hub的時候出現403權限不足的訊息,但在通報該公司技術支援部門並得到修復後,他的帳號竟然能從「我的公司」看到由他人發出的1,989件技術支援工單,當中部分工單包含了問題描述的相關檔案,例如防火牆事件記錄檔案(Log)、組態配置檔案、網路安全群組的規畫等。

資安業者的用戶技術支援報修服務網站出現錯誤,有可能不慎將使用者的資料曝光。資安新聞網站Bleeping Computer指出,他們接獲資安業者Palo Alto Networks的用戶通報,該用戶在3月10日註冊該公司的用戶技術支援報修服務網站的帳號後,起初瀏覽器只能存取常見問題資料庫,且在存取Palo Alto Hub的時候出現403權限不足的訊息,但在通報該公司技術支援部門並得到修復後,他的帳號竟然能從「我的公司」看到由他人發出的1,989件技術支援工單,當中部分工單包含了問題描述的相關檔案,例如防火牆事件記錄檔案(Log)、組態配置檔案、網路安全群組的規畫等。

針對這起事故,Palo Alto表示,目前沒有使用者資料遭到外洩的跡象,且僅有這名用戶的帳號出現異常。根據他們的調查,很可能是用戶技術支援報修服務網站系統中的權限配置錯誤造成,該公司已經予以修正。

【漏洞與修補】

Java框架Spring驚傳RCE漏洞,危險程度恐直逼Log4Shell

又是與Java有關的嚴重軟體漏洞,而可能影響相當廣泛。臺灣資安業者TeamT5於3月30日發布資安通告,指出他們於29日得知Java框架Spring Core存在零時差漏洞CVE-2022-22965(亦稱SpringShell、Spring4Shell),攻擊者很可能將其用於RCE攻擊,此漏洞存在於同時使用Spring框架與Java開發套件(JDK)9.0以上版本的開發環境,且當中運用了Spring衍生框架spring-beans-*.jar,或是含有CachedIntrospectionResults.class等元件。研究人員認為,這項漏洞的危險程度,很可能與去年12月公布的Log4Shell相當接近。

而對於SpirngShell的危險程度,另一家資安業者Flashpoint指出,此漏洞的CVSS第3版風險層級為9.8分,且根據資安新聞網站Bleeping Computer的報導,此漏洞已出現概念性驗證(PoC)攻擊程式,並被攻擊者者積極利用。

Spring於31日發布資安通告並揭露細節,同時推出Spring Framework 5.3.18版與5.2.20版,以及Spring Boot 2.6.6版與2.5.12版修補這項漏洞,該公司指出,這項漏洞必須要有多項條件符合才會觸發,此漏洞與Spring MVC和Spring WebFlux應用程式有關,且要在Java開發套件(JDK)9.0以上版本環境運作,應用程式也要以WAR模式部署,並以Tomcat作為Servlet容器等條件,相關系統才會曝露於SpringShell風險之中。開發者指出,假如應用程式以預設參數部署為Spring Boot的可執行jar檔案,則該系統應該不易受到SpringShell影響。但Spring認為,攻擊者很有可能透過其他方法利用,而不能掉以輕心,他們呼籲用戶儘速安裝更新,或是採取緩解措施。

Zyxel修補影響VPN、防火牆產品的韌體重大漏洞

防火牆設備一旦出現存取機制控管不當的弱點,很有可能讓攻擊者能夠繞過相關身分驗證而為所欲為。Zyxel於3月29日發布資安通告,修補旗下防火牆設備的身分驗證繞過漏洞CVE-2022-0342,這項漏洞起因是部分防火牆韌體版本的CGI程式裡,存在存取控制機制不當的情況,使得攻擊者能夠繞過身分驗證,進而取得管理員權限。

該漏洞CVSS風險層級高達9.8分,且USG、USG Flex、ATP、VPN、NSG產品線的設備都可能受到波及,該公司呼籲用戶應儘速安裝新版韌體。

Sophos防火牆設備存在身分驗證繞過漏洞,恐被攻擊者用於執行任意程式碼

網頁管理介面的漏洞,很可能被用於攻擊防火牆等資安系統。資安業者Sophos最近修補旗下防火牆設備的漏洞CVE-2022-1040,攻擊者可用於繞過使用者入口網站與網頁管理介面,進而遠端執行任意程式碼(RCE),該漏洞存在於Sophos Firewall 18.5 MR3(18.5.3)以前的版本,CVSS風險層級為9.8分。該業者已修補相關漏洞,並呼籲用戶應避免使用者入口網站與網頁管理介面暴露於WAN,並採用VPN或是雲端管理平臺Sophos Central進行管理。

針對此事Sophos也指出,在該品牌防火牆預設的WAN,無法存取上述的網頁管理介面,此外,他們也建議用戶啟用雙因素驗證(MFA),來增加安全性。

SonicWall防火牆的網頁管理介面存在記憶體溢位漏洞

資安設備的網頁管理介面一旦出現漏洞,很可能讓攻擊者能夠癱瘓其運作。資安業者SonicWall於3月25日發布資安通告,指出該廠牌防火牆執行的作業系統SonicOS存在漏洞CVE-2022-22274,這項漏洞與記憶體堆疊緩衝溢位有關,一旦攻擊者利用這項漏洞,可對防火牆發動阻斷服務(DoS)攻擊,甚至有可能執行程式碼,CVSS風險層級為9.4分,影響執行SonicOS 7.0.1-505、7.0.1-R579、6.5.4.4-44v-21-1452與舊版作業系統的防火牆,約有30款設備曝露於相關風險,所幸目前尚未出現漏洞攻擊行動或是概念性驗證(PoC)攻擊工具,SonicWall呼籲用戶儘速安裝更新軟體修補漏洞。

Chrome零時差漏洞疑遭濫用,Google緊急修補

又有Chrome的零時差漏洞疑似出現於攻擊行動的情況。Google於3月25日發布電腦版Chrome 99.0.4844.84,該公司強調此版本更新的內容是修補CVE-2022-1096,該漏洞涉及此瀏覽器的網頁渲染引擎V8,為類型混淆漏洞,影響Windows、macOS、Linux等三大電腦作業系統的Chrome,且其他採用Chromium為基礎開發的瀏覽器,如Edge、Brave、Vivaldi、Opera,也可能會受到影響,Google指出他們得知該漏洞已經出現攻擊行動。微軟、Brave已於3月26日發布新版瀏覽器修補上述漏洞。而這是Google今年對該瀏覽器修補的第2個零時差漏洞。

多款手機即時通訊軟體存在控制字元RTLO漏洞,恐遭駭客用於網釣攻擊

又是標記文字排列方向的Unicode字元所衍生的漏洞,而且波及Meta旗下多款手機版即時通訊App,以及蘋果iOS內建的iMessage。資安研究團隊Sick.Codes指出,他們發現一組能濫用特定Unicode字元的漏洞(CVE-2020-20093 至CVE-2020-20096),攻擊者可利用這些漏洞搭配由右向左書寫(Right To Left Override,RTLO)的控制字元,進而欺騙使用者網址的內容,這項漏洞影響iOS與Android行動裝置上的多款即時通訊軟體,包含Instagram、iMessage、WhatsApp、Signal、Facebook Messenger等。

又是標記文字排列方向的Unicode字元所衍生的漏洞,而且波及Meta旗下多款手機版即時通訊App,以及蘋果iOS內建的iMessage。資安研究團隊Sick.Codes指出,他們發現一組能濫用特定Unicode字元的漏洞(CVE-2020-20093 至CVE-2020-20096),攻擊者可利用這些漏洞搭配由右向左書寫(Right To Left Override,RTLO)的控制字元,進而欺騙使用者網址的內容,這項漏洞影響iOS與Android行動裝置上的多款即時通訊軟體,包含Instagram、iMessage、WhatsApp、Signal、Facebook Messenger等。

研究人員指出,類似的RTLO漏洞,很有可能也存在於其他即時通訊軟體和收信軟體,美國國家標準暨技術研究院(NIST)正在調查相關漏洞的影響範圍。

iOS與macOS裝置存在2個零時差漏洞,蘋果緊急修補

蘋果於3月31日發布macOS Monterey 12.3.1、iOS 15.4.1、iPadOS 15.4.1,當中修補了2個可能已被用於攻擊行動的零時差漏洞CVE-2022-22675、CVE-2022-22674,前者與AppleAVD影音解碼框架有關,同時影響Mac電腦與iOS裝置,而後者存在於Mac電腦的Intel顯示晶片驅動程式,為越界讀取漏洞。截至目前為止,蘋果今年已經修補了5個零時差漏洞。

Wyze視訊鏡頭存在漏洞,攻擊者可存取錄下的畫面

物聯網(IoT)裝置的開發者很有可能只求產品功能正常,而沒有考量資訊安全,使得其產品多年曝露於相關漏洞的風險之中。防毒廠商Bitdefender指出,他們自20219年3月開始,發現Wyze Cam視訊鏡頭產品存在嚴重漏洞,攻擊者可在未經身分驗證的情況下,藉由網頁伺服器監聽網路連接埠80埠,進而存取安裝在視訊鏡頭裡的SD卡資料,且這樣的漏洞存在於此產品線的第1代至第3代機種。Wyze於今年1月29日,針對第2及第3代Wyze Cam發布新版韌體修補相關漏洞。

研究人員認為,使用者應重視家用物聯網裝置的安全,最好提供這些設備專用的無線網路SSID,並選用具備資安防護功能的路由器設備。

微軟物聯網端點防護系統存在漏洞,攻擊者恐用於執行SQL注入攻擊

資安業者透過雲端服務,來提供物聯網(IoT)設備的防護機制,然而這類系統一旦出現漏洞,很可能遭到挾持,被用於執行惡意程式碼。資安業者SentinelOne指出,他們在2021年6月,在微軟Azure Defender for IoT系統裡發現了數個嚴重漏洞,其中的CVE-2021-42311和CVE-2021-42313,CVSS風險層級達到10分。

研究人員指出,這些漏洞有些能讓攻擊者更新或是執行SQL特殊指令,有的則與Token的驗證相關,亦有部分漏洞能讓攻擊者取得特權使用者cyberx的密碼(此系統源自於2020年微軟併購的CyberX產品)。上述漏洞微軟已於2021年12月完成修補並發布資安通告,目前研究人員尚未發現漏洞遭到利用的跡象,但呼籲用戶應儘速套用修補軟體。

Honda汽車遙控鎖存在漏洞,駭客恐利用重放攻擊啟動引擎

汽車的遙控器雖然方便,然而其訊號很可能極為容易遭到複製,而能讓攻擊者來打開車門。研究人員Blake Berry與Ayyappan Rajesh聯手,揭露他們在本田(Honda)旗下的汽車發現的漏洞CVE-2022-27254,這項漏洞可被在車輛附近的駭客用來發動中間人攻擊(MitM),攔截從鑰匙遙控器發出的訊號並予以複製,之後再發送訊號開啟車門,攻擊者甚至藉此能發動引擎。研究人員指出,經過他們的驗證,這項漏洞至少影響該公司旗下2016年式至2020年式的Civic,他們研判很可能影響大部分本田旗下車款,並擴及該公司的豪華品牌Acura產品線。研究人員對該公司提出呼籲,應透過發送不斷更新的通關密語(Rolling Code,亦稱Hopping Code)來防範相關攻擊。針對上述的研究成果,本田向資安新聞網站Bleeping Computer表示,這樣的手法目前沒有遭到利用的跡象,他們尚未對於漏洞進行驗證,亦不打算針對已售出車輛召回。

【資安產業動態】

美國將卡巴斯基列入可能造成國安威脅的名單

自烏克蘭戰爭開戰以來,德國、義大利針對卡巴斯基下手,打算減少使用該廠牌的防毒軟體,來防範可能會遭到俄羅斯監控的情況,如今美國亦認為該廠商可能會帶來國安威脅。美國聯邦通訊委員會(FCC)於3月25日,將卡巴斯基列入可能對國家安全造成威脅的設備或服務提供者名單。這份名單目前總共有8家廠商,除卡巴斯基之外其餘皆為中國業者。

歐盟與美國達成跨大西洋資料隱私框架初步協議

為減化美國企業將歐洲使用者資料傳送到美國的流程,他們與歐盟達成協議,於3月25日宣布即將推動新的跨大西洋資料隱私框架(Trans-Atlantic Data Privacy Framework),美國亦承諾強化對歐盟使用者資料的保護。事實上,美國曾依循歐盟隱私法令,與歐盟曾於2016年達成《隱私盾》(Privacy Shield)資料傳輸保護協議,但歐盟法院認為美國情報機構可能會窺探歐盟民資個資,於2020年7月廢除。而這次雙方打算推出的新隱私框架,主要便是界定美國的監控活動範圍與比例,以及不當收集或使用歐盟民眾個資時,所需採取的緊急因應措施。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09