微軟

微軟於本周二(5/10)的Patch Tuesday修補了74個安全漏洞,當中有7個被列為重大(Critical)漏洞,本月的修補包含一個已遭開採的零時差漏洞CVE-2022-26925,以及另外兩個已公開但尚未被利用的CVE-2022-29972與CVE-2022-22713。

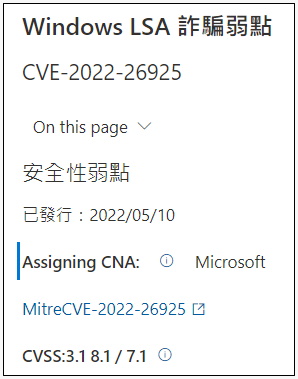

CVE-2022-26925屬於Windows Local Security Authority(Windows LSA)欺騙漏洞,這是一個受保護的Windows子系統,負責執行Windows系統的安全政策,會在使用者登入時驗證使用者身分,亦可處理密碼變更或產生存取權杖。

根據微軟的說法,此一漏洞允許未經身分認證的駭客於LSAPRC介面上呼叫一個方法,並透過NTLM強制網域控制器驗證駭客身分。微軟則是藉由偵測及封鎖於LSARPC的匿名連線嘗試來解決了該問題。

雖然CVE-2022-26925僅被列為重要(Important)漏洞,但若串連於AD CS上的NTLM轉發攻擊,那麼該漏洞的CVSS風險評分即會升高至9.8。

至於CVE-2022-29972則是一個涉及第三方Open Database Connectivity(ODBC)驅動程式的複雜漏洞。ODBC最初是由微軟及Simba Technologies所開發,為一存取資料庫管理系統的標準API,它獨立於資料庫及作業系統之外,讓以ODBC撰寫的程式可輕易移植至其它平臺。

微軟特別在修補CVE-2022-29972漏洞之前撰文說明了該漏洞,指出此一漏洞涉及用來連結Azure Synapse管道中的Amazon Redshift,以及Azure資料整合服務(Azure Data Factory)中的整合執行階段(Integration Runtime,IR)的ODBC驅動程式,它雖未影響整個Azure Synapse,但允許駭客橫跨IR基礎設施執行遠端命令,而不限於單一租戶。

此一漏洞是由Orca Security所提報,除了Orca Security辨識該漏洞的活動之外,微軟尚未發現有其它濫用該漏洞的案例,但將該漏洞列為重大等級。

另一個已被公開的CVE-2022-22713為Windows Hyper-V的服務阻斷漏洞,由於它的攻擊門檻較高,僅被列為重要漏洞。

除了上述3個安全漏洞之外,趨勢ZDI團隊特別強調了CVSS風險評分高達9.8的CVE-2022-26937漏洞,它為Windows網路檔案系統(Network File System,NFS)的遠端程式執行漏洞,駭客只要向NFS服務執行一個特製且未經授權的呼叫,便得以觸發遠端程式執行。

ZDI表示,Windows中的NFS服務預設值是關閉的,但它普遍存在於混合Windows與其它作業系統的環境中,採用混合環境的用戶應迅速測試或部署修補程式,此外,該漏洞並未波及NFSv4.1,NFSv2或NFSv3用戶也可選擇升級至NFSv4.1。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10