臺灣合勤科技(Zyxel)於本周修補了影響USG FLEX系列、ATP系列與VPN系列等防火牆裝置的安全漏洞CVE-2022-30525,這是一個作業系統命令注入(OS command injection)漏洞,將允許未經授權的駭客變更特定檔案,並於受害裝置上執行某些作業系統命令。

此一漏洞是由美國資安業者Rapid7所發現。根據Rapid7的說法,此一漏洞影響支援零接觸部署(Zero Touch Provisioning,ZTP)的防火牆產品,允許未經授權的駭客以無權限的Nobody用戶身分自遠端執行任意程式。

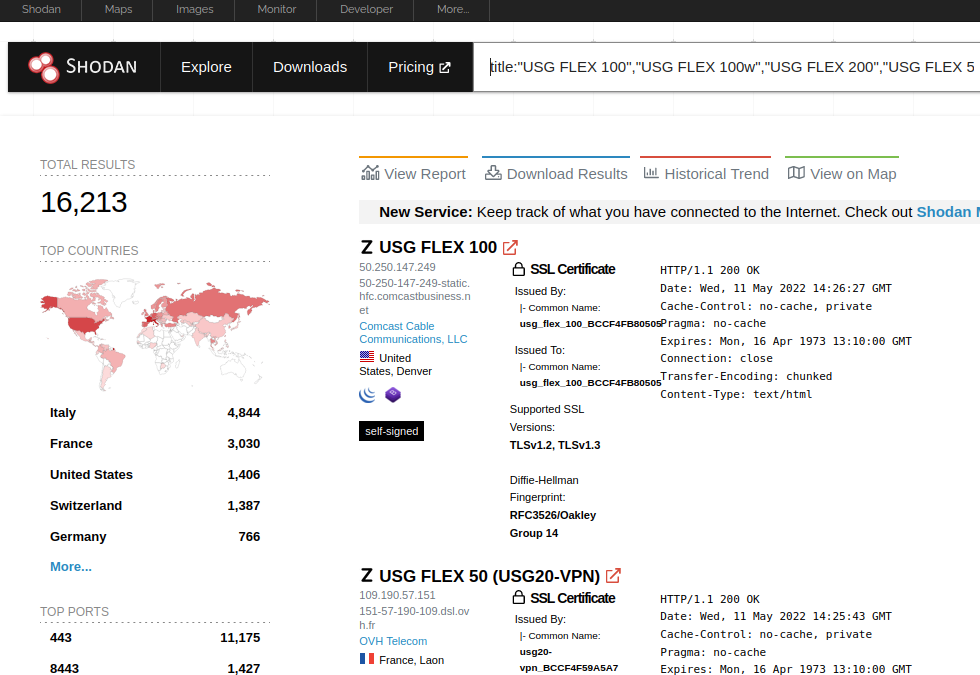

Rapid7表示,被CVE-2022-30525影響的裝置都是相對熱門的,它們屬於商用產品,提供VPN解決方案、SSL檢查、網頁過濾、入侵防護與電子郵件安全等,透過Shodan搜尋的結果發現網路上有超過1.5萬臺相關裝置。

Rapid7除了公布漏洞細節之外,亦已打造出開採該漏洞的Metasploit模組。

不過,Rapid7與合勤在協調漏洞披露的程序上似乎產生了不愉快。Rapid7表示,該公司在今年4月13日向合勤通報了該漏洞,並提議於6月21日公開揭露,但合勤卻在4月28日悄悄修補了該漏洞且未知會Rapid7,在Rapid7表達抗議之後,合勤才重新於5月12日與Rapid7一起公布漏洞資訊。

Rapid7認為,釋出修補程式無異於發表漏洞細節,因為駭客與研究人員都會針對修補程式執行逆向工程以了解精確的開採細節,卻只有很少的防禦者會採取此一手法;換句話說,悄悄地修補漏洞只會協助積極的攻擊者,而讓防禦者對相關漏洞的風險一無所知。

另一方面,合勤則坦承與Rapid7就漏洞披露一事溝通不良,很感謝Rapid7回報該漏洞,也強調該公司一直都遵循協調披露原則。5月13日兆勤回應

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10