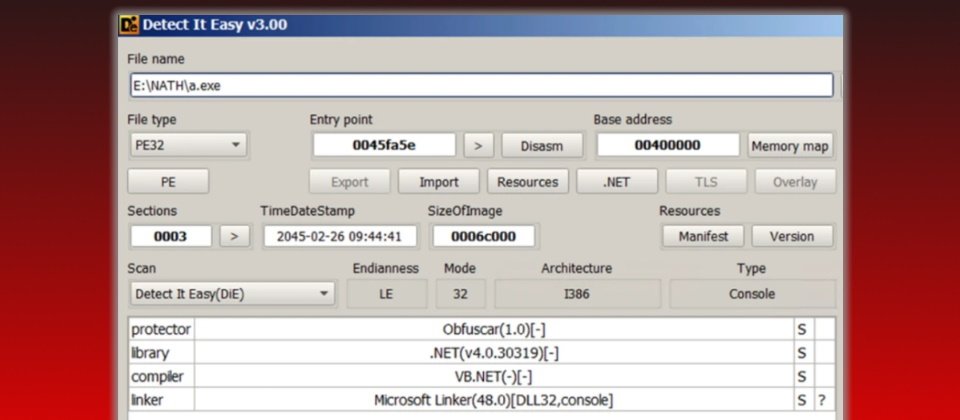

趨勢科技發現新型勒索軟體HavanaCrypt是一個.NET應用程式,還使用開源的.NET代碼混淆工具Obfuscar來保護其程式碼。(圖片來源/趨勢科技)

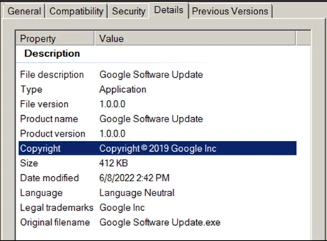

惡意軟體經常冒充合法軟體加速擴散,安全廠商趨勢科技近日發現最新勒索軟體,偽裝成Google軟體更新(Google Software Update)App散布(下圖),還大膽使用微軟的網頁代管IP掩人耳目,並以多種手法躲避安全產品偵測。

圖片來源/趨勢科技

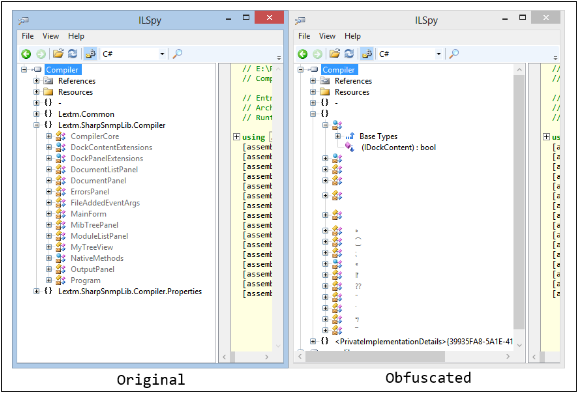

HavanaCrypt是一個.NET應用程式,使用開源的.NET代碼混淆工具Obfuscar(下圖)保護其程式碼,並以名為QueueUserWorkItem的.NET System.Threading命名空間方法,將多個執行步驟佇列執行。分析顯示,它使用了頗高明的手法避免被偵測到。例如,它一經執行即隱藏其視窗、檢查AutoRun登錄檔有無「Google Update」登錄檔,若未找到就繼續執行。接下來,它會啟動反虛擬化流程,旨在確保可迴避VM中的動態分析。例如,它會檢查有無VMWare Tools或vmmouse,或是和VM有關的檔案、執行檔及MAC address。一旦偵測到系統是在VM中執行,就終止執行。

圖片來源/ GitHub

完成所有檢查後,HavanaCrypt從微軟網頁代管服務的IP位址下載一個批次(batch)檔。這個批次檔包含可設定Windows/Microsoft Defender掃瞄指令,使其略過Windows和User目錄下的任何檔案。它還會關閉數十種行程,包括MS SQL Server、MySQL,以及Microsoft Office和Steam、Firefox等桌機應用程式。

關閉所有行程後,HavanaCrypt會查詢所有磁碟、刪除所有磁碟區陰影複製(shadow copies)、將最大儲存空間調到401MB,再以Windows Management Instrumentation(WMI)辨識出系統復原執行個體,再將之刪除。它還會自我複製執行檔到ProgramData和StartUp資料夾中,並設為隱藏檔或系統檔案。

等完成前述準備動作後,HavanaCrypt得以蒐集機器多項資訊,包括處理器核心數、處理器名稱ID、socket、主機板廠商及名稱、BIOS版本及產品號碼等。

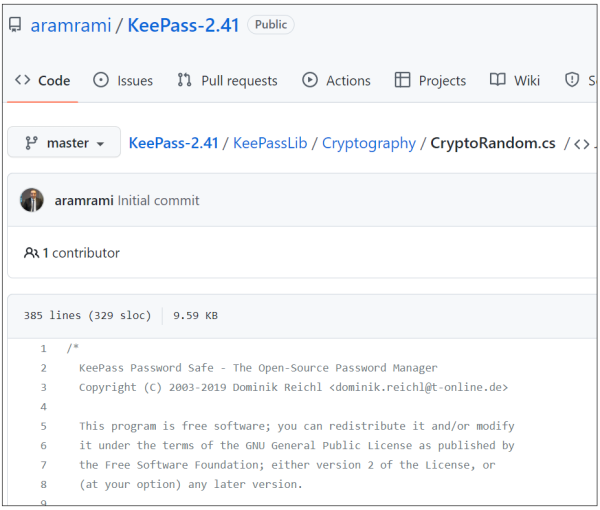

在加密檔案時,這隻惡意軟體利用KeePass Password Safe(下圖)產生加密金鑰。被加密的檔案名稱都會加入.Navana的副檔名。它會避免加密某些副檔名,或是在特定目錄下的檔案,像是Tor瀏覽器,顯示惡意程式作者計畫使用Tor網路和受害者通訊。

研究人員表示,把自己的C&C伺服器架在微軟的網頁代管服務IP位址上,而且使用合法的加密工具KeePass來加密受害者檔案,都是勒索軟體較少見的行為。研究人員尚未發現勒索訊息檔案,顯示它尚未開發完成。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06