中國駭客組織發動攻擊的情況屢見不鮮,資安業者揭露駭客組織Billbug的行動,當中值得留意的是,已經有憑證認證機構(CA)受害,而可能讓該機構的簽章工具用於簽署惡意軟體。

多家企業與IT廠商採用的開發人員入口網站平臺Backstage出現了重大漏洞SandBreak,該漏洞源於此系統採用的VM2沙箱,而可能讓攻擊者存取開發團隊擁有的各式開發系統。

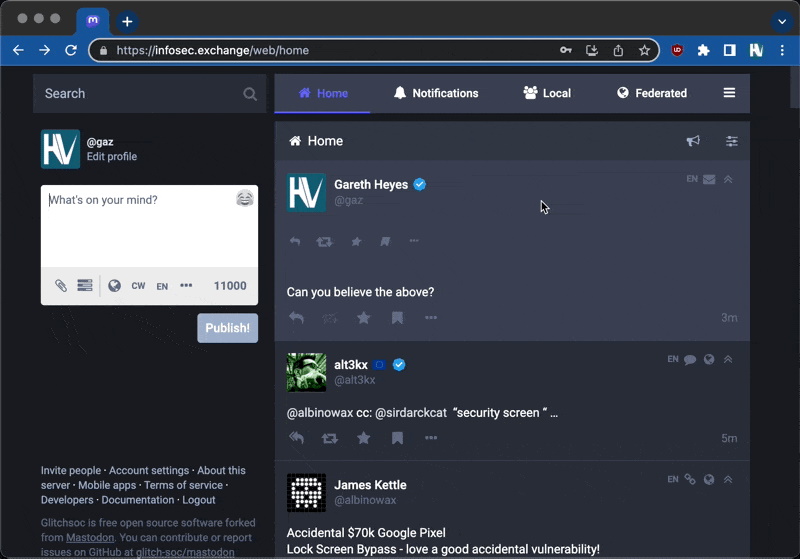

推特被馬斯克(Elon Musk)買下後引發用戶出走潮,不少人選擇改用去中心化社群網站Mastodon,但有研究人員發現該社群網站出現可竊取使用者密碼的漏洞,使得Mastodon用戶可能曝險。

【攻擊與威脅】

遭中國駭客組織Billbug鎖定,亞洲多個國家的政府機關與憑證認證機構的資安風險增加

資安業者賽門鐵克自今年3月,觀察到中國駭客組織Billbug(亦稱Lotus Blossom、Thrip)的攻擊行動,這些駭客鎖定了亞洲多個國家的組織,包含政府機關與國防單位,以及憑證認證機構(CA),研究人員指出,攻擊者針對CA而來,有可能運用具備合法簽章的惡意軟體,進而規避偵測。在攻擊行動裡,駭客運用不少軟體進行寄生攻擊(LoL),像是AdFind、WinRAR、Tracert、NBTscan、Certutil等,從而在受害電腦上部署後門程式Sagerunex。

歐洲、拉丁美洲組織遭北韓駭客Lazarus散布後門程式DTrack

資安業者卡巴斯基揭露近期北韓駭客組織Lazarus的攻擊行動,他們看到駭客在德國、巴西、印度、義大利、墨西哥、瑞士、沙烏地阿拉伯、土耳其、美國散布後門程式DTrack,攻擊目標是教育業、化學製造業、政府研究機構、IT服務供應商、公業事業、電信業者。

研究人員指出,該後門程式功能與2019年時相比,沒有太大變化,但在駭客散布的過程裡,不只將其埋藏在可執行檔,以貌似合法軟體的形式進行偷渡,這些遭竄改的檔案在執行前,也必須先進行多個解密程序,完成後,再將DTrack以處理程序空心化(Process Hollowing)手法,透過Windows檔案總管載入。

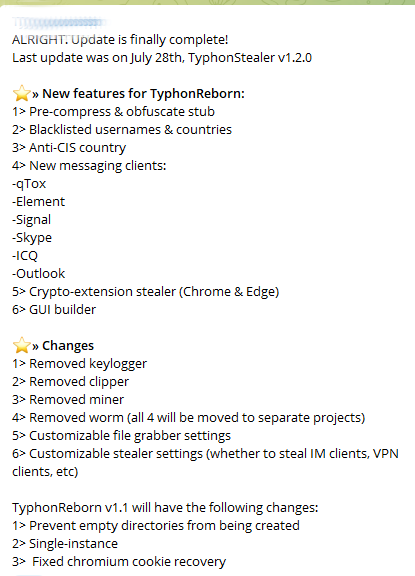

竊密軟體Typhon Reborn加入防止研究人員分析的機制

資安業者Palo Alto Networks揭露名為Typhon Reborn的竊密軟體,這是名為Typhon Stealer的變種,此竊密軟體針對Chrome、Edge瀏覽器的加密錢包、加密貨幣交易所的擴充套件下手,並能收集受害電腦的資料,如作業系統、防毒軟體的資訊,以及Wi-Fi無線網路的密碼,並透過Telegram的API來傳送竊得的資訊。

資安業者Palo Alto Networks揭露名為Typhon Reborn的竊密軟體,這是名為Typhon Stealer的變種,此竊密軟體針對Chrome、Edge瀏覽器的加密錢包、加密貨幣交易所的擴充套件下手,並能收集受害電腦的資料,如作業系統、防毒軟體的資訊,以及Wi-Fi無線網路的密碼,並透過Telegram的API來傳送竊得的資訊。

駭客在地下網站以100美元求售Typhon Reborn,並標榜納入名為「MeltSelf」的機制,來防礙研究人員調查──若是偵測到惡意軟體是在命令列除錯模式執行、發現資安研究人員可能使用的工具(如網路封包解析程式Wireshark、TCP連線監控軟體TCPView)、虛擬機器可能會出現的電腦使用者名稱(如test、Sandbox),該竊密程式就會執行MeltSelf進行自我刪除。此外,假如此竊密軟體偵測到受害電腦位於獨立國家國協(CIS),也將會進行相關刪除作業。

俄羅斯用戶分析元件業者冒充美國公司對外提供產品,美國軍方與疾病管制局皆為其用戶而可能曝險

根據路透社的報導,名為Pushwoosh的科技公司,向美國政府宣稱總部位於美國,該公司供應的元件受到美國陸軍與疾病管制局(CDC)等客戶採用,此元件專供行動裝置App開發者分析用戶活動,但經該新聞媒體調查,該公司的總部實際上位於西伯利亞小鎮,並向俄羅斯政府登記。美國陸軍、疾病管制局(CDC)得知此事後,皆將採用Pushwoosh元件的App下架,前者移除了供作戰訓練基地士兵使用的App,後者則在應用程式刪除相關程式碼。

應用程式情資分析業者Appfigures指出,Pushwoosh的程式碼已被近8千個上架到Google Play市集與蘋果App Store的應用程式採用;專精分析廣告供應鏈資料收集情況的資安業者Confiant認為,相關元件很可能會被用於大規模入侵式跟蹤行動。路透社指出,他們並未發現Pushwoosh處理用戶資料不當的跡象,但俄羅斯政府很可能會脅迫當地公司將相關資料提供給國安單位,而使得Pushwoosh持有的個資被俄羅斯濫用。

【漏洞與修補】

多家企業與IT廠商採用的開發人員入口網站平臺Backstage出現重大漏洞SandBreak,恐被用於逃逸沙箱發動RCE攻擊

資安業者Oxeye揭露開發人員入口網站平臺Backstage的重大漏洞SandBreak(CVE-2022-36067),此漏洞與該系統採用的VM2沙箱有關,一旦遭到利用,攻擊者可濫用範本元件,在未經身分驗證的情況下遠端發動逃離沙箱攻擊,並在伺服器上執行任意程式碼,甚至有可能於受害組織網路執行各式操作。

資安業者Oxeye揭露開發人員入口網站平臺Backstage的重大漏洞SandBreak(CVE-2022-36067),此漏洞與該系統採用的VM2沙箱有關,一旦遭到利用,攻擊者可濫用範本元件,在未經身分驗證的情況下遠端發動逃離沙箱攻擊,並在伺服器上執行任意程式碼,甚至有可能於受害組織網路執行各式操作。

研究人員指出,由於Backstage掌握許多組織軟體開發周邊系統的整合細節,例如伺服器狀態監控系統Prometheus、問題追蹤管理系統Jira、搜尋引擎Elasticsearch等,這種漏洞的濫用恐波及其他開發相關系統。研究人員通報後,開發Backstage的Spotify發布1.5.1版Backstage予以修補。

去中心化社群網站Mastodon出現HTML注入漏洞,恐導致用戶帳密遭竊

資安新聞網站PortSwigger News的研究人員發現,去中心化社群網站Mastodon的自訂表情符號可被濫用,攻擊者可對其進行HTML注入攻擊,並搭配Chrome瀏覽器的自動填入功能,引入外部表單竊取使用者的密碼。

資安新聞網站PortSwigger News的研究人員發現,去中心化社群網站Mastodon的自訂表情符號可被濫用,攻擊者可對其進行HTML注入攻擊,並搭配Chrome瀏覽器的自動填入功能,引入外部表單竊取使用者的密碼。

研究人員通報後,Mastodon起初認為這是Glitch分支版本獨有的漏洞,但後來還是發布了4.0.2、3.5.5、3.4.10版Mastodon予以修補。Glitch開發團隊表示,核心的Mastodon不允許使用標題(title)的屬性,使得這項漏洞導致的影響較為有限。

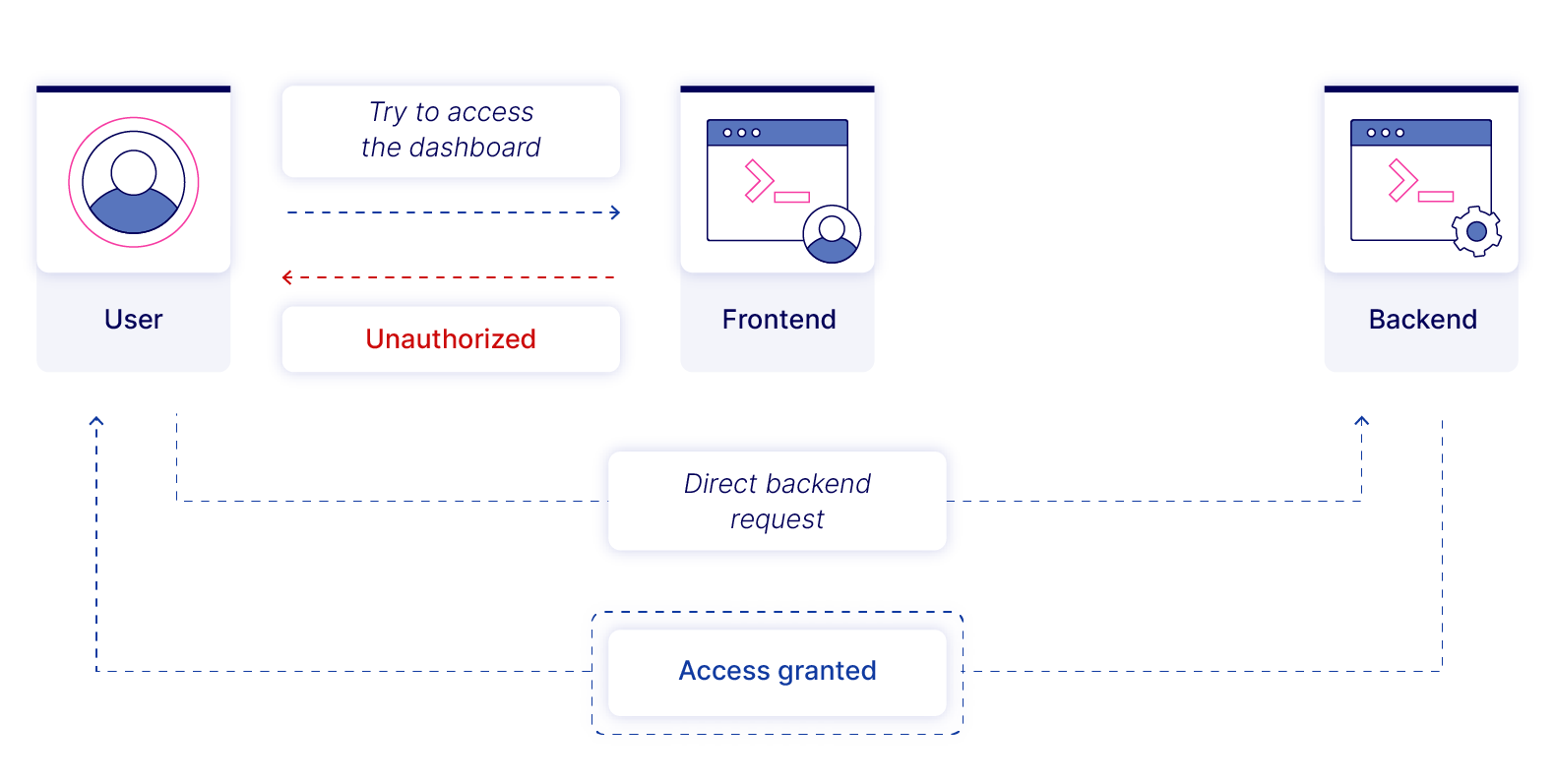

客服系統Zendesk出現SQL注入及存取控管不當漏洞

資安業者Varonis發現客服系統Zendesk有漏洞,它們存在於該系統的報表元件Zendesk Explore,涉及SQL注入漏洞,以及存取控管缺陷,一旦遭到利用,攻擊者可針對已啟用此報表元件的Zendesk下手,藉由工單系統註冊成外部使用者,然後利用漏洞存取工單、電子郵件信箱、對話內容,以及其他與Zendesk帳號有關的資料。研究人員通報Zendesk後,該公司已於9月8日修補。

門禁系統Aiphone出現漏洞,能用NFC開門而無需通過驗證程序,本月發布資安公告

資安業者Promon揭露在2021年6月發現的Aiphone門禁系統漏洞CVE-2022-40903,存在於GT-DMB、GT-DMB-N、GT-DMB-LVN機種的設備,攻擊者可利用具備NFC功能的行動裝置來對其下手,進而搜尋管理者的通行碼,得手後在受害系統增列NFC標籤,攻擊者就能藉此打開門鎖,甚至有機會在無須接觸門禁系統設備的狀況下,就能開門。研究人員指出,由於這些系統未儲存相關事件記錄,使得採用該系統的組織無從得知是否遭到入侵。

緩解此漏洞需要更換相關硬體元件,Aiphone於今年11月10日發布資安通告,呼籲受影響的用戶聯繫經銷商進行處理。

【其他資安新聞】

Fortinet發布2023年資安威脅預測,指出網路犯罪分工變得更加精細

近期資安日報

【2022年11月15日】 中國駭客鎖定維吾爾人等少數民族發動攻擊、大規模網釣活動濫用逾400個品牌

【2022年11月14日】 加密貨幣交易所FTX疑遭駭客攻擊、美國警告醫療照護機構遭到勒索軟體Venus鎖定

【2022年11月11日】 石油與天然氣流量檢測器弱點修補受關注,APT29入侵歐洲外交機關利用Windows憑證漫遊功能

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10