GitHub上周宣布提供免費掃描工具,可幫助開發人員避免經由程式碼洩露登入憑證。此外GitHub再新增5類用戶,要求在2023年3月底前強制啟用雙因素驗證(2FA)。

GitHub之前經由登入憑證掃描合作方案,和服務供應商合作,辨識所有公開儲存庫內洩露的密碼或憑證,以保護雙方共同客戶。今年他們掃描了公開儲存的200多個令牌(token)格式,最後通知合作的供應商,有170多萬個可能從公開儲存庫洩露的密碼或憑證。現在GitHub將這套工具開放所有免費公開的儲存庫使用。

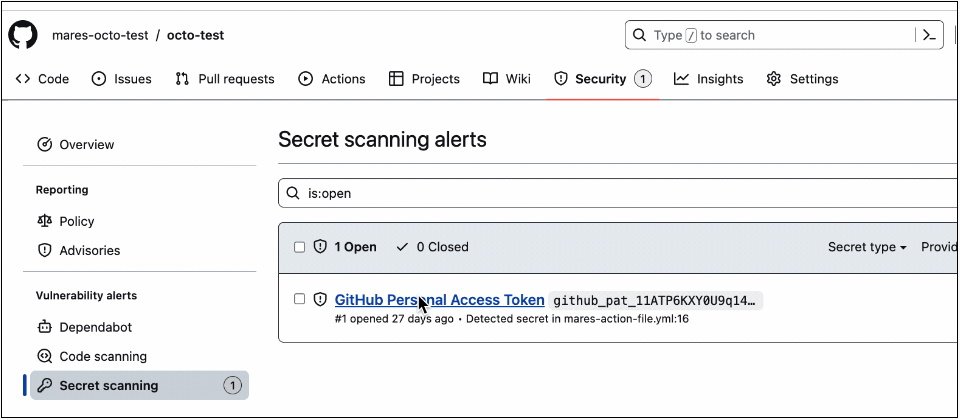

這工具會在掃描到程式碼有密碼、金鑰或憑證時,直接通知儲存庫持有者。GitHub表示,他們原先通知服務合作夥伴的工作仍然會持續,但直接通知儲存庫管理員可使其得知安全性的全貌。而且,即使GitHub無法通知合作夥伴的情況,像是儲存庫自行管理的HashCorp Vault內的金鑰外洩,管理員就能獲得通知。管理員可以點入通知檢視外洩的來源,以及稽核採取的行為正確與否。

GitHub會陸續將這工具開放給所有公開儲存庫,預計在2023年1月底以前讓所有用戶可享受這項功能。

一旦儲存庫得以使用掃描通知功能後,可在設定區的「程式碼安全及分析」設定區啟用。當中的「安全」頁、「漏洞警告」下的側邊選單中選擇「憑證掃描」可看到偵測的密碼或憑證,用戶可點選通知檢視哪些密碼或憑證外洩了、位置何在,以及建議的修復措施。

圖片來源/GitHub

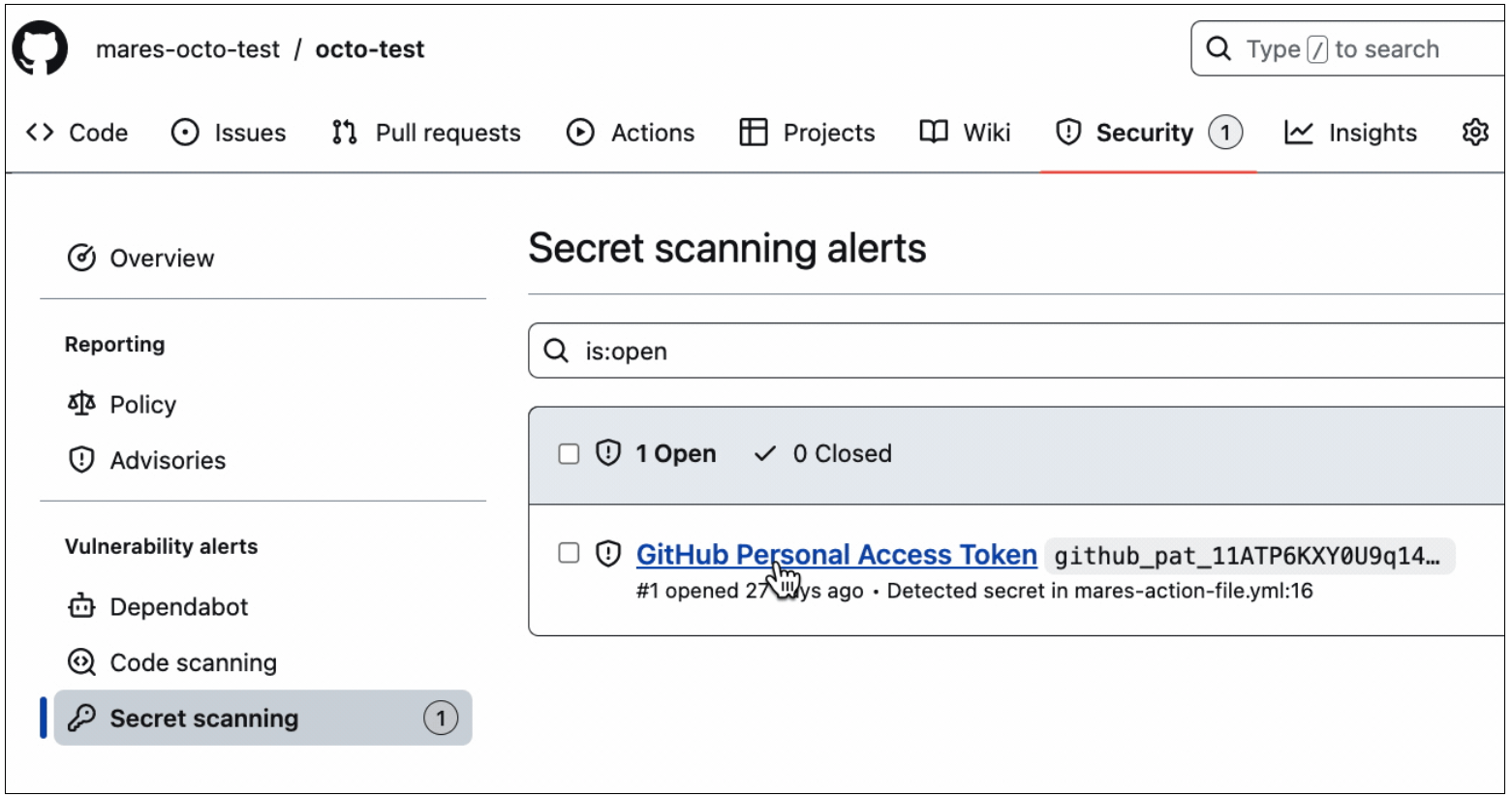

GitHub上周也公布進階安全工具,已經定義了自訂憑證樣態的儲存庫用戶可以啟動推送保護(push protection)。這功能允許用戶以儲存庫、組織或企業層級定義樣態(pattern)。啟用推送保護後,一旦有貢獻者試圖將符合樣態的憑證推送到程式碼內,就會遭到GitHub的阻擋。

圖片來源/GitHub

GitHub表示,進階安全功能4月間釋出第一版時,其推送防護已經阻擋了100種憑證共8,000多項憑證免於外洩。

GitHub也號召服務供應商加入其掃描合作夥伴方案,目前其方案已有100多家供應商。

5類用戶被強制要求啟用2FA

此外,繼今年5月的預告後,GitHub上周再次重申將在2023年全面強制實施雙因素驗證(2FA)。一如計畫,GitHub已展開要求相依模組超過500個或每周下載次數超過100萬的套件強制啟用2FA。

圖片來源/GitHub

接下來,GitHub將要求自2023年3月開始,以下特定群組必須啟用2FA。包括出版GitHub或OAuth App或套件的用戶、新增release的用戶、企業或組織管理員、貢獻程式碼到npm、OpenSSF、PyPI、RubbyGems認為很重要的儲存庫的用戶、貢獻程式碼到排名前400萬的公開、或私有儲存庫的用戶。

這些用戶會接獲GitHub電子郵件通知,要求在45天內完成啟用2FA。過了這期限,登入的用戶會接到提示訊息一個星期,若置之不理,就會被GitHub阻擋存取。至於用戶擔心可能因休假而被封鎖,GitHub表示,這一個星期的提示會期限過後登入才生效,若未登入則不會啟動封鎖倒數。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06