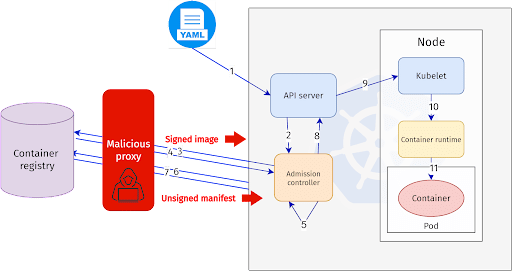

駭客入侵Kubernetes環境的管道,很可能藉由Docker映像檔來傳送惡意程式,但有專門把關這種映像檔的資安系統出現漏洞,一旦駭客加以利用,就能使得相關驗證流程形同虛設。研究人員提出警告,這樣的漏洞有可能會出現其他同類型的資安系統。

又有針對WordPress外掛程式的攻擊行動了!在聖誕節前夕,駭客鎖定讓電商平臺WooCommerce支援禮物卡的外掛程式下手,針對近期被修補的一項漏洞而來,此漏洞在研究人員公布相關細節後就被積極利用,使得資安業者呼籲網站管理者應儘速安裝新版外掛程式。

Linux核心的漏洞也相當值得留意,漏洞懸賞計畫Zero Day Initiative公布他們在7月向Linux基金會通報的漏洞,這些漏洞都與SMB元件ksmbd有關,其中最嚴重者CVSS分數達到了10分。

【攻擊與威脅】

WordPress禮物卡外掛程式存在重大漏洞,5萬網站曝險,且已有攻擊行動

資安業者Wordfence針對WordPress外掛程式漏洞CVE-2022-45359提出警告,此漏洞存在於名為YITH WooCommerce Gift Cards Premium的外掛程式,為上傳任意檔案漏洞,攻擊者一旦運用,就能在不需身分驗證的情況下上傳可執行檔案,進而置入後門程式,或是遠端執行任意程式碼(RCE),甚至有可能接管整個網站,CVSS風險層級達到9.8分。

此漏洞影響3.19.0版以下的外掛程式,開發商YITH已發布修補版本。Wordfence表示,他們偵測到超過100個IP位址的攻擊行動,但大部分的攻擊來自其中2個IP位址。發動攻擊次數最多的來源,總共對10,936個網站發出19,604次攻擊。

Exchange遭到駭客組織FIN7鎖定,透過自動化攻擊套件入侵

資安業者Prodaft針對駭客組織FIN7近期的攻擊行動提出警告,該組織自2021年6月開始,利用名為Checkmarks的自動攻擊系統,掃描目標組織的Exchange漏洞,如CVE-2021-34473、CVE-2021-34523、CVE-2021-31207,來入侵受害組織,然後濫用PowerShell來植入Web Shell,研究人員分析此攻擊平臺,發現還有SQL注入的攻擊模組,以及掃描注入漏洞的工具SQLMap。

在成功入侵之後,Checkmarks會自動執行偵察工作,例如收集Exchange伺服器資料,以及從AD收集使用者名單。接下來,駭客會透過Checkmarks進行「協作」,討論目標組織是否值得投入資源攻擊。研究人員指出,此攻擊系統已被用於滲透8,147家企業,約有六分之一位於美國。

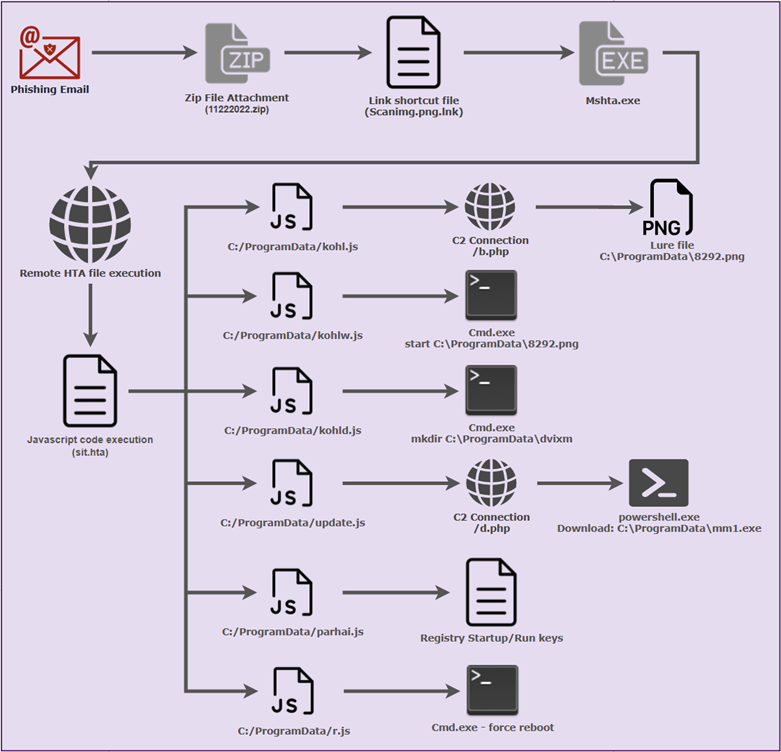

研究人員揭露鎖定印度政府的攻擊行動Steppy#Kavach,濫用JavaScript於受害電腦植入後門程式

資安業者Securonix發現名為Steppy#Kavach的攻擊行動,出手的駭客攻擊技巧與手法,與另一個組織APT36(亦稱SideCopy、TransparentTribe、Earth Karkaddan)雷同。攻擊者透過釣魚郵件,並引誘收信人點選附件裡的捷徑檔案(LNK),一旦執行,此檔案將會觸發mshta.exe,進而執行帶有惡意酬載的HTA檔案,下載JavaScript指令碼於受害電腦執行,最終植入RAT木馬程式。研究人員根據駭客鎖定的身分驗證系統Kavach,研判這波攻擊是針對印度政府而來。

資安業者Securonix發現名為Steppy#Kavach的攻擊行動,出手的駭客攻擊技巧與手法,與另一個組織APT36(亦稱SideCopy、TransparentTribe、Earth Karkaddan)雷同。攻擊者透過釣魚郵件,並引誘收信人點選附件裡的捷徑檔案(LNK),一旦執行,此檔案將會觸發mshta.exe,進而執行帶有惡意酬載的HTA檔案,下載JavaScript指令碼於受害電腦執行,最終植入RAT木馬程式。研究人員根據駭客鎖定的身分驗證系統Kavach,研判這波攻擊是針對印度政府而來。

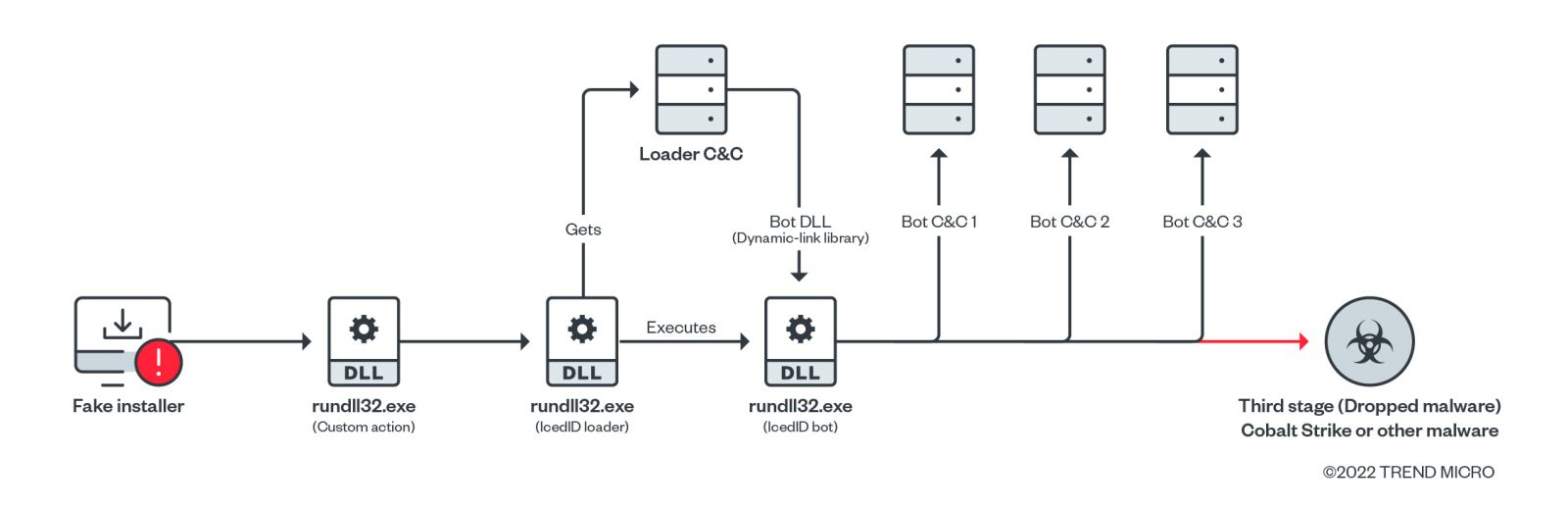

Google廣告遭到濫用,駭客藉此散布惡意軟體IcedID

資安業者趨勢科技揭露本月殭屍網路病毒IcedID的攻擊行動,駭客藉由Google的點擊付費廣告(Pay Per Click),假冒Adobe、Fortinet、美國大型銀行Chase Bank等知名品牌的名義提供應用程式,進而引誘使用者到惡意網站下載安裝程式,一旦使用者照做,電腦就會被植入IcedID,以便駭客進一步執行後續攻擊行動。

資安業者趨勢科技揭露本月殭屍網路病毒IcedID的攻擊行動,駭客藉由Google的點擊付費廣告(Pay Per Click),假冒Adobe、Fortinet、美國大型銀行Chase Bank等知名品牌的名義提供應用程式,進而引誘使用者到惡意網站下載安裝程式,一旦使用者照做,電腦就會被植入IcedID,以便駭客進一步執行後續攻擊行動。

研究人員指出,駭客為了繞過資安系統的偵測,設法讓IcedID與程式庫sqlite3.dll具備極為相似的特徵,企圖突破白名單系統,以及機器學習分析引擎。

【漏洞與修補】

容器驗證系統Kyverno的弱點恐遭利用,駭客可藉此上傳惡意映像檔到K8s

資安業者Armo揭露Kubernetes政策管理引擎Kyverno的高風險漏洞CVE-2022-47633,此漏洞可讓攻擊者用來上傳沒有簽章、未經過驗證的容器映像檔,進而在K8s環境植入挖礦軟體、蠕蟲程式、竊密程式、漏洞利用工具包等惡意軟體。

資安業者Armo揭露Kubernetes政策管理引擎Kyverno的高風險漏洞CVE-2022-47633,此漏洞可讓攻擊者用來上傳沒有簽章、未經過驗證的容器映像檔,進而在K8s環境植入挖礦軟體、蠕蟲程式、竊密程式、漏洞利用工具包等惡意軟體。

研究人員指出,這項漏洞起因是Kyverno的驗證過程裡會下載兩次映像檔,但只在其中一次過程中驗證簽章,攻擊者可先經由社交工程,引誘管理者從惡意儲存庫拉取容器映像檔,當映像檔第一次匯入時,惡意儲存庫會提供Kyverno具有簽章的良性映像檔,但在第二次匯入的過程裡,則會提供惡意映像檔來發動攻擊。此漏洞影響Kyverno 1.8.3版,開發者於1.8.5版修補上述漏洞。

Linux核心的SMB元件ksmbd存在記憶體釋放後濫用漏洞

趨勢科技旗下的漏洞懸賞機構Zero Day Initiative(ZDI)於12月22日,揭露5個SMB元件ksmbd漏洞,其中最嚴重的是CVE-2022-47939(ZDI-CAN-17816),此為記憶體使用後釋放漏洞(UAF),發生在fs/ksmbd/smb2pdu.c元件處理SMB2_TREE_DISCONNECT指令的過程,未能在執行指令運作前驗證物件是否真的存在,攻擊者可在未經身分驗證的情況下在Linux核心執行任意程式碼,CVSS風險層級達到10分,影響執行5.15分支的Linux核心、啟用ksmbd元件的電腦。Linux基金會獲報後已於8月推出5.15.61版修補。

【其他資安新聞】

勒索軟體Vice Society利用更為複雜的演算法加密電腦檔案

美國電信業者Comcast Xfinity用戶遭到攻擊,駭客疑繞過雙因素驗證挾持帳號

海盜船鍵盤韌體存在臭蟲,輸入的資料竟於數天後才出現,用戶懷疑遭到側錄

近期資安日報

【2022年12月23日】 提升為RCE的CVE-2022-37958被研究人員視為另一EternalBlue;LastPass客戶資料庫備份遭存取

【2022年12月22日】 資安研究人員提出硬體斷點規避EDR監控新技術;用ChatGPT與Codex降低攻擊門檻情況受關注

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10