採用大型語言模型(LLM)的人工智慧機器人是當今大熱門,駭客假借這類程式的名義也不時傳出,其中最常被利用的就是ChatGPT。但在最近一起散布竊資軟體RedLine的資安事故裡,駭客不只冒用ChatGPT,還有Google Bard的名義來發動攻擊。

雲端組態不設防的現象頻傳,其中又以採用弱密碼、甚至是沒有密碼保護的情況相當常見,而這樣的態勢也成為駭客發動攻擊的重要管道──雲端服務業者Google Cloud指出,他們分析用戶遭遇的攻擊行動裡,有近半數是鎖定弱密碼的環節而來。

視訊監控系統的儲存系統一旦曝露漏洞,很有可能導致錄下的影像外流。例如,海康威視(Hikvision)修補了SAN混合儲存設備與叢集儲存產品漏洞CVE-2023-28808,並表示若不修補駭客能用來取得管理員權限,對該系統為所欲為。

【攻擊與威脅】

竊資軟體RedLine假冒ChatGPT、Google Bard聊天機器人軟體散布

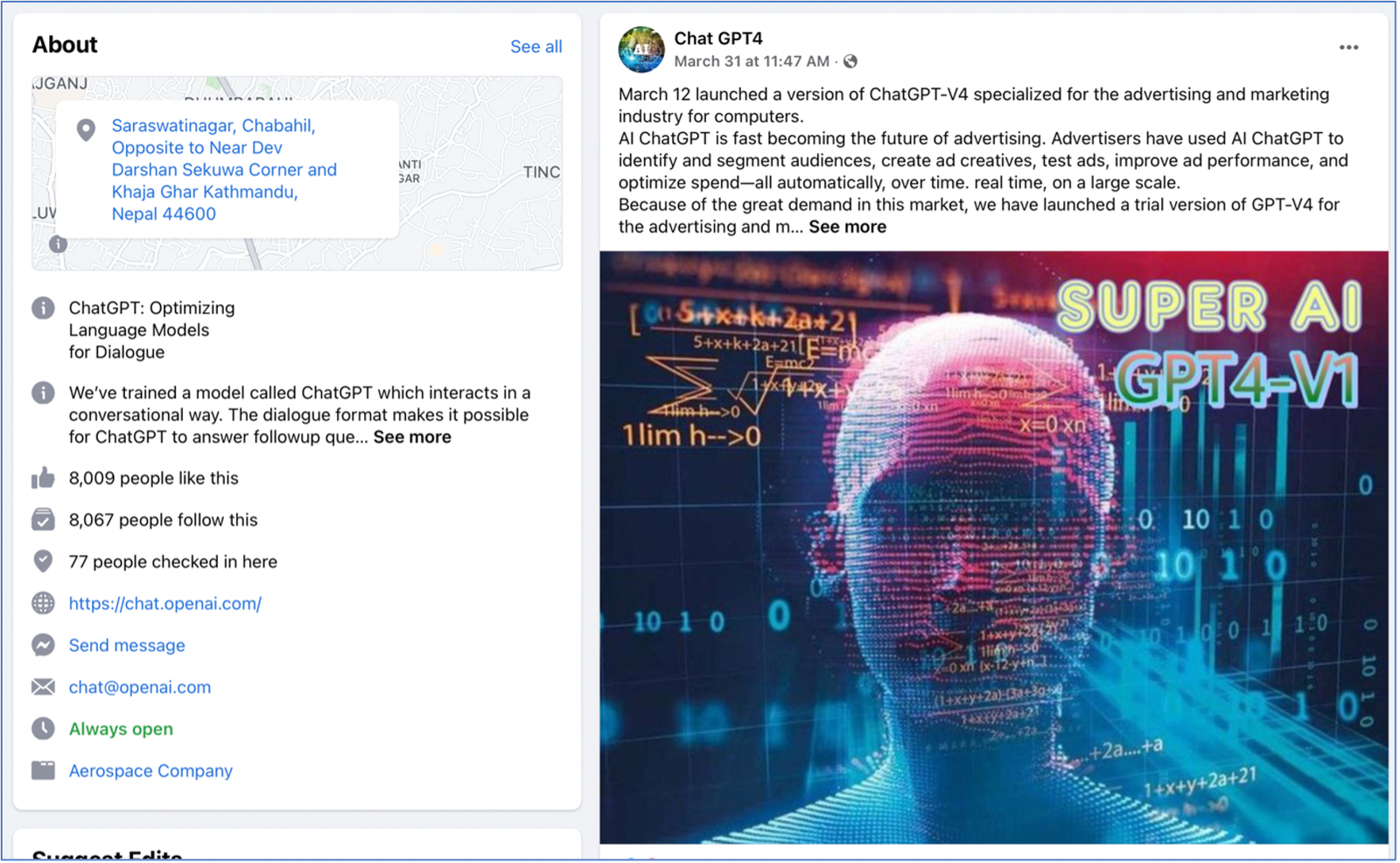

最近AI聊天機器人當紅,也成為駭客散布惡意程式的幌子。資安業者Veriti發現駭客以ChatGPT和Google Bard為誘餌,在用戶電腦散布竊資軟體RedLine。駭客疑似先是挾持擁有數千名粉絲的企業臉書帳號,藉由廣告贊助貼文的名義,聲稱提供免費的ChatGPT或Google Bard程式檔案。

最近AI聊天機器人當紅,也成為駭客散布惡意程式的幌子。資安業者Veriti發現駭客以ChatGPT和Google Bard為誘餌,在用戶電腦散布竊資軟體RedLine。駭客疑似先是挾持擁有數千名粉絲的企業臉書帳號,藉由廣告贊助貼文的名義,聲稱提供免費的ChatGPT或Google Bard程式檔案。

一旦使用者依照指示下載壓縮檔案並開啟,竊資軟體RedLine就有可能啟動在受害電腦盜取帳密資料,或是下載其他惡意程式。研究人員指出,他們已經看到有數十個企業臉書帳號被用於相關攻擊行動。

企業上雲真的重視安全嗎?根據雲端服務業者的調查,運用弱密碼的用戶比例竟接近一半

雲端服務業者Google Cloud揭露2022年第4季鎖定他們用戶的資安威脅態勢,研究人員在47.8%的事故當中發現,攻擊者針對使用弱密碼的環境下手,

其次,則是入侵API,相關攻擊占19.6%。相較之下,軟體弱點和零時差漏洞雖然也有駭客使用(13.4%),但研究人員指出,比例將會越來越低。而這樣的現象,代表了使用弱密碼與不安全的API成為攻擊者偏好的目標,而為了降低被察覺的機會,國家級駭客也模仿一般網路罪犯的策略,跟進採用上述的手段。

中國駭客組織APT41去年下旬針對臺灣媒體發動釣魚攻擊,濫用同一家雲端服務業者的不同協作服務及開源工具,考驗雲端服務業的檢測能力

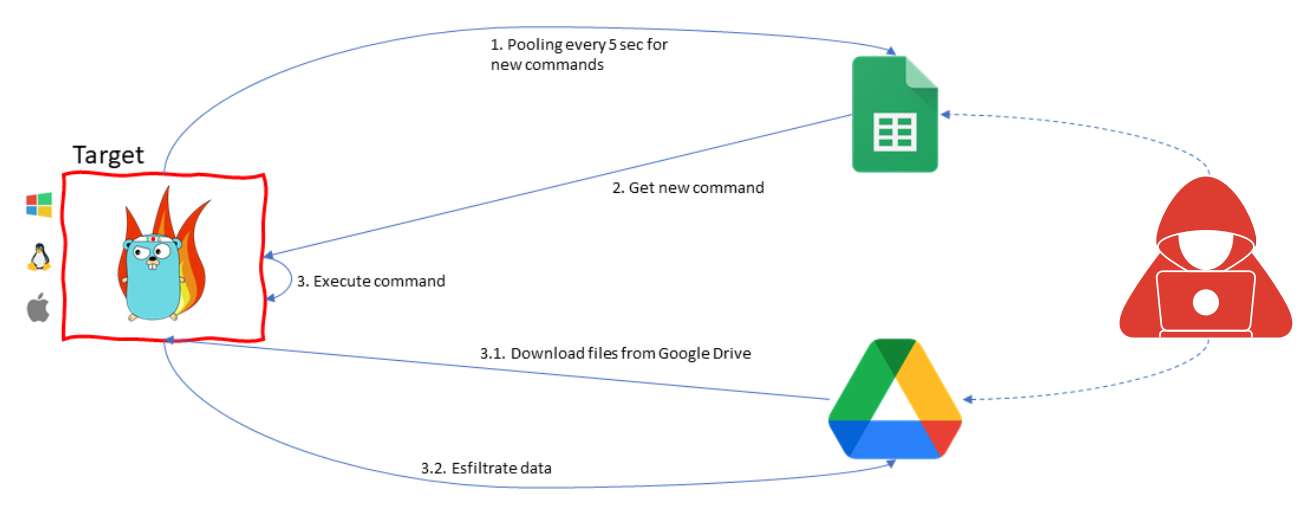

雲端服務業者Google Cloud於揭露2022年第4季的調查報告裡提及,去年10月發現中國駭客組織APT41的攻擊行動,目標是臺灣的媒體。

雲端服務業者Google Cloud於揭露2022年第4季的調查報告裡提及,去年10月發現中國駭客組織APT41的攻擊行動,目標是臺灣的媒體。

攻擊者利用釣魚郵件,引誘收信人從Google Drive下載受到密碼保護的文件檔案。其惡意酬載是開源紅隊工具Google Command and Control(GC2),一旦植入受害電腦,GC2就會試圖從Google Sheets取得攻擊者的命令,下載額外的檔案竊取資料,並透過Google Drive洩露。研究人員表示,這些駭客在2022年7月,就利用GC2對義大利求職網站下手。

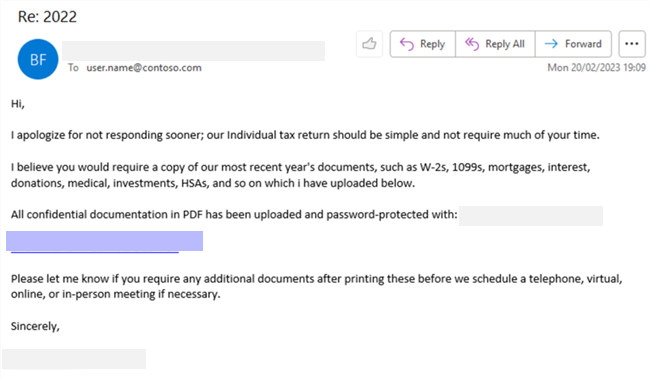

美國報稅季即將於4月18日結束,但在許多人趕在截止日期申報的時候,駭客趁亂發動攻擊。

美國報稅季即將於4月18日結束,但在許多人趕在截止日期申報的時候,駭客趁亂發動攻擊。

微軟揭露針對專門處理稅務的會計人士的網路釣魚攻擊,駭客聲稱收信人必須完成相關的文件才能退稅,並提供近年的文件表單檔案,如W-2、1099、HSA等,一旦收信人依照指示點選信中的連結,就會下載存放於合法網域的捷徑檔案(LNK),此檔案會執行PowerShell,連結到攻擊者控制的網域下載惡意檔案GuLoader,進而於受害電腦部署木馬程式Remcos。

由於駭客將使用的LNK檔案偽裝成PDF文件,使得研究人員呼籲使用者應該調整Windows檔案總管當中,檔案與資料夾的顯示設定,顯示所有檔案的副檔名來避免上當。

別讓不當設定網站成為駭客任意進出竊取帳密資料的寶庫!有人正在網路販售這類工具

資安業者Cado Security揭露名為Legion的駭客工具,他們看到駭客透過加密通訊軟體Telegram兜售,並標榜具備多項功能,包含枚舉易受攻擊的SMTP郵件伺服器、利用遠端程式碼執行漏洞、攻擊含有弱點的Apache伺服器、暴力破解cPanel和WebHost Manager帳號,以及能濫用AWS服務的其他攻擊模組,主要的攻擊目標是內容管理系統(CMS)、以PHP架設的網頁伺服器。

此外,該工具還能從線上服務挖掘電話號碼名單,並藉由竊得的SMTP帳號資料發送垃圾簡訊。

印度教育機構遭巴基斯坦駭客Transparent Tribe盯上

資安業者SentinelOne揭露伊朗駭客Transparent Tribe的攻擊行動,印度的教育機構是被鎖定的目標,對方藉由釣魚郵件,挾帶含有惡意巨集及OLE物件的Office檔案,散布木馬程式Crimson。值得留意的是,駭客為了掩人耳目,他們會在檔案內容加上「檢視文件」的圖案,引誘使用者點選,一旦收信人照做,就會觸發OLE物件,並假借Windows更新的名義執行木馬程式。

Mirai變種RapperBot採用新型態暴力破解手法入侵連網設備

資安業者卡巴斯基揭露基於Mirai開發的殭屍網路病毒RapperBot,他們最初於2022年6月發現相關攻擊行動,當時該殭屍網路病毒透過SSH連線入侵受害設備,目標是對非HTTP連線的系統發動DDoS攻擊。但駭客後來轉換攻擊手法,改以Telnet連線發動攻擊,研究人員於2022年第4季,看到11.2萬次攻擊行動,這些攻擊從逾2千個IP位址發出。

值得留意的是,RapperBot入侵受害設備所使用的暴力破解手法與過往不同,會依據目標設備提供的提示(prompt),挑選特定的帳密資料來嘗試,加快暴力破解過程,而不需要嘗試一整份清單的身分資訊。

硬碟製造商Western Digital於4月3日證實遭到網路攻擊,導致部分服務中斷,該公司亦表示可能有資料外洩的情況,如今有駭客向媒體聲稱是他們所為。根據科技新聞網站TechCrunch報導,有人宣稱發動攻擊,竊得10 TB資料,當中包含大量的客戶資訊,表明他們有辦法利用Western Digital的憑證來替檔案進行數位簽署,並透露他們向這家公司勒索的金額達到8位數(即數千萬美元)。

此外,駭客也展示螢幕截圖,表明掌控了該公司的Box帳號、內部電子郵件、儲存在資安系統PrivateArk的檔案等。駭客聲稱入侵Western Digital的目的是為了賺錢,並未加密檔案,而且只要拿到贖金就會離開該公司的網路環境,他們揚言該公司若不付錢,他們將會在勒索軟體BlackCat(Alphv)的網站公開竊得資料(但強調與該組織無直接關係)。

至於駭客如何入侵該公司?他們表示是透過基礎設施的漏洞,且已掌握該公司Azure環境的全域系統管理員。

【漏洞與修補】

4月10日海康威視(Hikvision)發布資安通告,指出該公司旗下的SAN混合儲存設備與叢集儲存產品含有CVE-2023-28808,一旦遭到利用,攻擊者有可能藉由發送偽造訊息觸發漏洞,進而取得管理者權限,CVSS風險評分為9.1,影響DS-A71024、DS-A80624S、DS-A80316S等11款設備。該公司表示,目前尚未出現漏洞利用攻擊的跡象。

對此,通報該漏洞的資安業者Redinent認為,此漏洞可遠端利用,再加上海康威視的這些儲存設備有不少曝露在網際網路上,攻擊者可以刪除監視器鏡頭錄下的影片,以及相關記錄資料,影響範圍將會非常廣泛。

【資安防禦措施】

行政院通過個人資料保護法修正草案,提高刑責並將設置個人資料保護委員會

行政院於4月13日通過國家發展委員會擬具的「個人資料保護法」第1條之1、第48條、第56條修正草案,將函請立法院審議。當中增訂了個資法的主管機關「個資保護委員會」,並提高罰款的金額,若是情節重大,最高可處1千萬元罰鍰,並令其改正,若未改正可按次處罰。

【其他新聞】

北韓駭客組織Lazarus發動DeathNote攻擊行動,鎖定國防工業而來

微軟宣布Exchange Online用戶端存取規則功能延後一年停用

近期資安日報

【4月13日】 駭客挾持合法網站,向使用者宣稱需要更新Chrome瀏覽器的名義,散布挖礦程式

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-13