繼Accellion FTA、Forta旗下的GoAnywhere等MFT檔案共用系統遭受零時差漏洞攻擊,又有另一家系統的用戶成為駭客的攻擊目標!Rapid7、Huntress、TrustedSec等多家資安業者提出警告,近期Progress揭露的MOVEit Transfer漏洞已出現攻擊行動,這些資安業者也公布入侵指標(IoC),讓組織能防範相關攻擊。

另一個也引起許多人關注的事故,則是發生在資安業者身上的手機間諜軟體攻擊行動。卡巴斯基最近公布一起有數十名員工iPhone手機遭間諜軟體攻擊的情況,並指出這起攻擊駭客很有可能在2018年就開始行動。

開源套件庫被用於散布惡意程式的攻擊行動,近期也出現了新的手法。有人看上大部分PyPI套件檢測工具只檢查Python原始碼檔案的情況,將惡意程式碼置入編譯後而成的Python Bytecode檔案,再打包成PyPI散布。

【攻擊與威脅】

MFT檔案傳輸系統MOVEit Transfer出現零時差漏洞攻擊,逾2,500臺伺服器恐成為目標

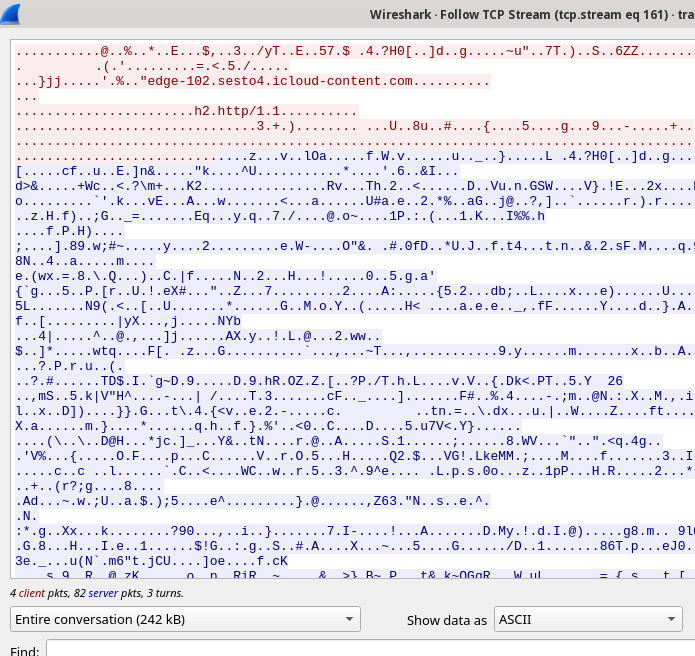

根據資安新聞網站Bleeping Computer的報導,駭客針對Progress公司旗下MFT檔案共享系統MOVEit Transfer的零時差漏洞,發動攻擊,竊取組織存放的檔案,且已有許多組織受害。

該新聞網站認為,駭客利用的漏洞與Progress在5月31日公布的SQL注入漏洞(尚未取得CVE編號)有關──此漏洞能允許未經身分驗證的攻擊者取得資料庫權限,而能截取MOVEit所採用的資料庫內容。Progress呼籲IT人員,應暫時透過防火牆停用該伺服器所有HTTP與HTTPS流量來因應。而根據Progress在該媒體提出的說明,雲端服務版本MOVEit Cloud也受到影響。

資安業者Rapid7、Huntress、TrustedSec指出,網際網路上約有2,500臺MOVEit Transfer伺服器曝露於上述風險,已遭攻擊的伺服器都出現檔名為human2.aspx的Web Shell,此指令碼會找尋受害伺服器存放的資料、Azure Blob儲存桶的帳密資料,以及從伺服器下載檔案。研究人員亦公布攻擊來源IP位址等入侵指標(IoC),供組織防範相關攻擊。

資安業者卡巴斯基在檢查本身內部無線網路環境時,察覺數十名員工的iPhone手機出現異常活動,他們透過國際特赦組織開發的Mobile Verification Toolkit(MVT)進行調查,找到入侵指標,並將這起攻擊行動稱做Operation Triangulation。

資安業者卡巴斯基在檢查本身內部無線網路環境時,察覺數十名員工的iPhone手機出現異常活動,他們透過國際特赦組織開發的Mobile Verification Toolkit(MVT)進行調查,找到入侵指標,並將這起攻擊行動稱做Operation Triangulation。

根據初步調查的結果,駭客疑似先傳送含有惡意附件的iMessage訊息,該訊息會觸發零點擊漏洞(Zero-click)並執行程式碼,此程式碼便會從C2下載後續的作案工具及間諜軟體,一旦手機被植入間諜軟體,攻擊者就會開始蒐集iPhone的麥克風錄音、iMessage的相片、定位記錄,以及其他多種活動的資料,再送到外部伺服器,過程完全無須使用者互動。

此攻擊行動最早可能出現於2019年,但至今仍在進行。卡巴斯基認為,該公司並非駭客的主要攻擊目標,公司作業流程與用戶資料並未受到影響。

為迴避偵測,惡意PyPI套件導入Python組譯的程式碼檔案

資安業者ReversingLabs揭露惡意PyPI套件fshec2的攻擊行動,這個套件不像過往採用大量混淆程式碼的方式來埋藏攻擊意圖,而是把惡意功能置入已經編譯的Python Bytecode檔案(PYC),一旦開發人員下載、執行,此套件就會從_init_.py元件開始執行,導入main.py的函式功能,最終運用名為Importlib的元件,載入full.pyc並執行。

資安業者ReversingLabs揭露惡意PyPI套件fshec2的攻擊行動,這個套件不像過往採用大量混淆程式碼的方式來埋藏攻擊意圖,而是把惡意功能置入已經編譯的Python Bytecode檔案(PYC),一旦開發人員下載、執行,此套件就會從_init_.py元件開始執行,導入main.py的函式功能,最終運用名為Importlib的元件,載入full.pyc並執行。

研究人員認為,駭客這麼做的原因,主要是大部分的檢測工具只會掃描Python原始碼檔案(PY),而且,經過編譯的PYC檔案必須透過反組譯進行轉換,才能分析其中的內容,如此使得攻擊工具被發現的機率大幅降低。

IBM資安研究團隊揭露自今年2月出現的勒索軟體BlackCat變種Sphynx,駭客重新改寫BlackCat的程式碼,並標榜新版勒索軟體主要強化的方向,是降低被防毒軟體與EDR系統發現的機率。研究人員取得該勒索軟體並進行分析,指出駭客重新設計了命令列的參數,啟動此勒索軟體需要使用更為複雜的參數,而有可能要察覺的難度變高;再者,Sphynx的組態不再採用容易解讀的JSON格式,而是夾雜垃圾程式碼及數以千計的加密字串,駭客上述做法的用意,就要是妨礙程式碼靜態分析的偵測結果。

研究人員指出,駭客透過遠端桌面連線(RDP)於受害組織網路移動,並竄改網域的群組原則物件(GPO),除用來散布、執行勒索軟體與竊資軟體(ExMatter),也藉此關閉系統監控與保護功能,並停用Microsoft Defender。

【漏洞與修補】

臺廠四零四科技(Moxa)發布網路安全管理系統MXsecurity 1.0.1版,當中修補了SSH命令列介面的RCE漏洞CVE-2023-33236(CVSS風險評分9.8),以及身分驗證漏洞CVE-2023-33235(CVSS風險評分7.2。

通報上述漏洞的研究人員Simon Janz指出,CVE-2023-33236與網頁介面的組態存在寫死的JWT憑證有關,攻擊者可以利用此金鑰來偽造可用的JWT token,進而使用管理者權限存取網頁主控臺。

【資安產業動態】

資安新創OneDegree與微軟聯手,打造AI資安助理Cymetrics Copilot

保險科技暨資安新創OneDegree於新加坡InsureTech Connect Asia 2023大會上,宣布與微軟啟動策略合作,推出整合Azure OpenAI服務的資安助理Cymetrics Copilot,該機器人主要是用於改善組織的資安管理,安排相關工作的優先順序,以AI提供補救措施。該公司聲稱,透過此助理解決資安問題所需的時間,最多可降低50%。

【其他新聞】

惡意軟體Horabot挾持Gmail、Outlook電子郵件信箱

惡意軟體QBot濫用住家IP位址設置短期C2,行蹤更加難以捉摸

北韓駭客APT37濫用OneDrive散布木馬程式RokRAT

近期資安日報

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10