針對Accellion FTA、GoAnywhere等MFT檔案共享系統的零時差漏洞攻擊,勒索軟體駭客組織Clop皆有參與,最近另一套MFT系統MOVEit Transfer也傳出面臨網路攻擊,有不少人懷疑也是Clop所為。如今有研究人員印證這樣的推測,並指出漏洞攻擊、竊取資料、勒索手法相當雷同。

殭屍網路病毒的攻擊也相當值得留意。最近研究人員揭露殭屍網路Horabot的行動,目標鎖定電子郵件信箱帳號,不僅竊取信件內容,還會利用這些帳號發送釣魚郵件。

人力資源管理平臺Prosperix因雲端儲存桶配置不當,導致求職者的資料曝光,內容不只包含了駕照、履歷表、工作申請表、畢業證書、成績單等相關資料,甚至還有疫苗接種記錄。

【攻擊與威脅】

發動MOVEit零時差漏洞攻擊的幕後黑手疑為駭客組織Clop

IT系統業者Progress於5月底發布資安通告,MFT檔案共享系統MOVEit Transfer存在零時差漏洞CVE-2023-34362,隨後有多家資安業者發現攻擊行動,但攻擊者是誰?

微軟威脅情報團隊表示,根據他們的調查,很有可能就是勒索軟體駭客組織Clop(亦稱Lace Tempest)所為,理由是該組織也曾利用類似的漏洞來竊取資料,並向受害組織勒索。

而這並非Clop第一次鎖定MFT系統的零時差漏洞發動攻擊,事實上,該組織分別於2020年、今年1月,利用Accellion FTA、GoAnywhere兩套MFT系統的零時差漏洞發動攻擊。

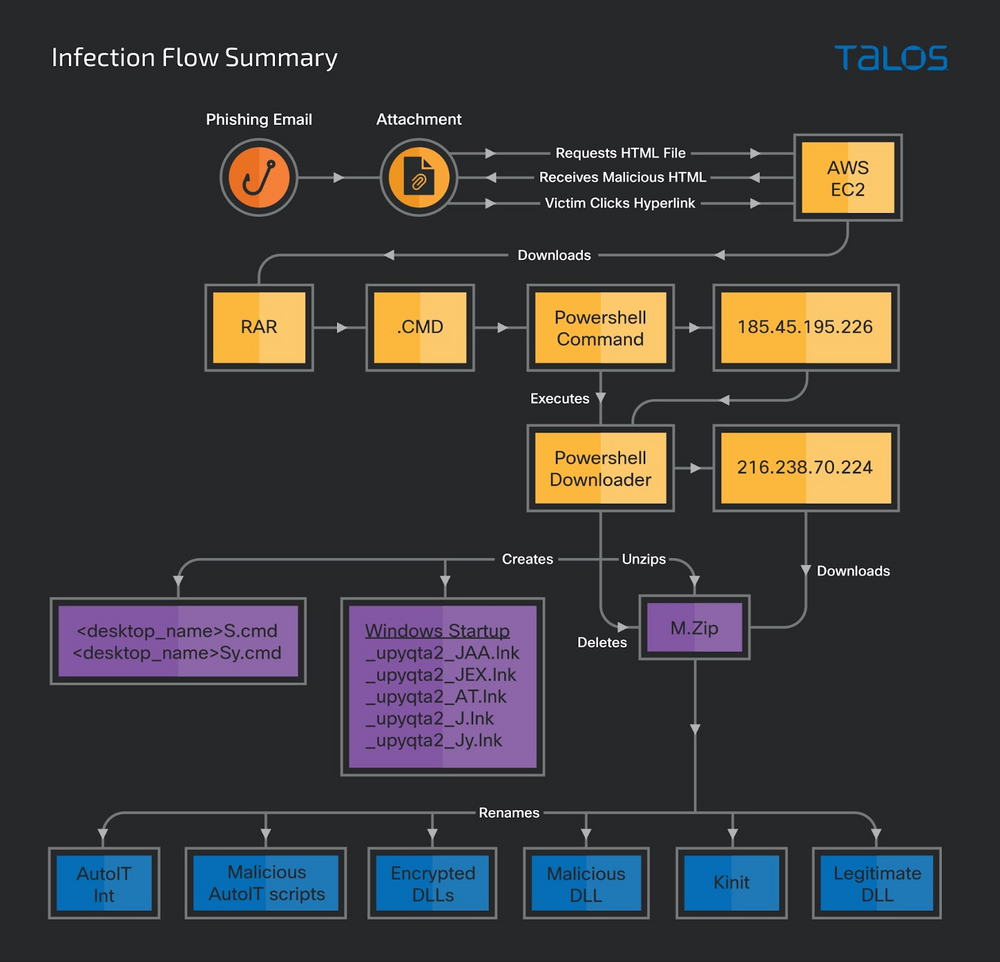

惡意軟體Horabot挾持Gmail、Outlook電子郵件信箱

思科旗下的Talos威脅情報團隊揭露殭屍網路病毒Horabot的攻擊行動,駭客至少從2020年11月開始,鎖定拉丁美洲使用西班牙語的用戶下手,散布銀行木馬,並以垃圾郵件進行感染。研究人員指出,大部分的受害者位於墨西哥,但烏拉圭、巴西、委內瑞拉、阿根廷、瓜地馬拉、巴拿馬也有人受害。

思科旗下的Talos威脅情報團隊揭露殭屍網路病毒Horabot的攻擊行動,駭客至少從2020年11月開始,鎖定拉丁美洲使用西班牙語的用戶下手,散布銀行木馬,並以垃圾郵件進行感染。研究人員指出,大部分的受害者位於墨西哥,但烏拉圭、巴西、委內瑞拉、阿根廷、瓜地馬拉、巴拿馬也有人受害。

此殭屍網路病毒的主要功能,就是讓駭客能控制受害電腦的Gmail、Outlook、Hotmail、Yahoo!電子郵件信箱帳號,並竊取信箱裡的資料,並濫用這些帳號發送釣魚郵件。

而對於散布此殭屍網路的途徑,駭客假借發送付款收據的名義寄送釣魚郵件,一旦收信依照指示,就會下載RAR壓縮檔,內含CMD批次檔,若是執行就會下載PowerShell指令碼,進而從C2伺服器取得Horabot。

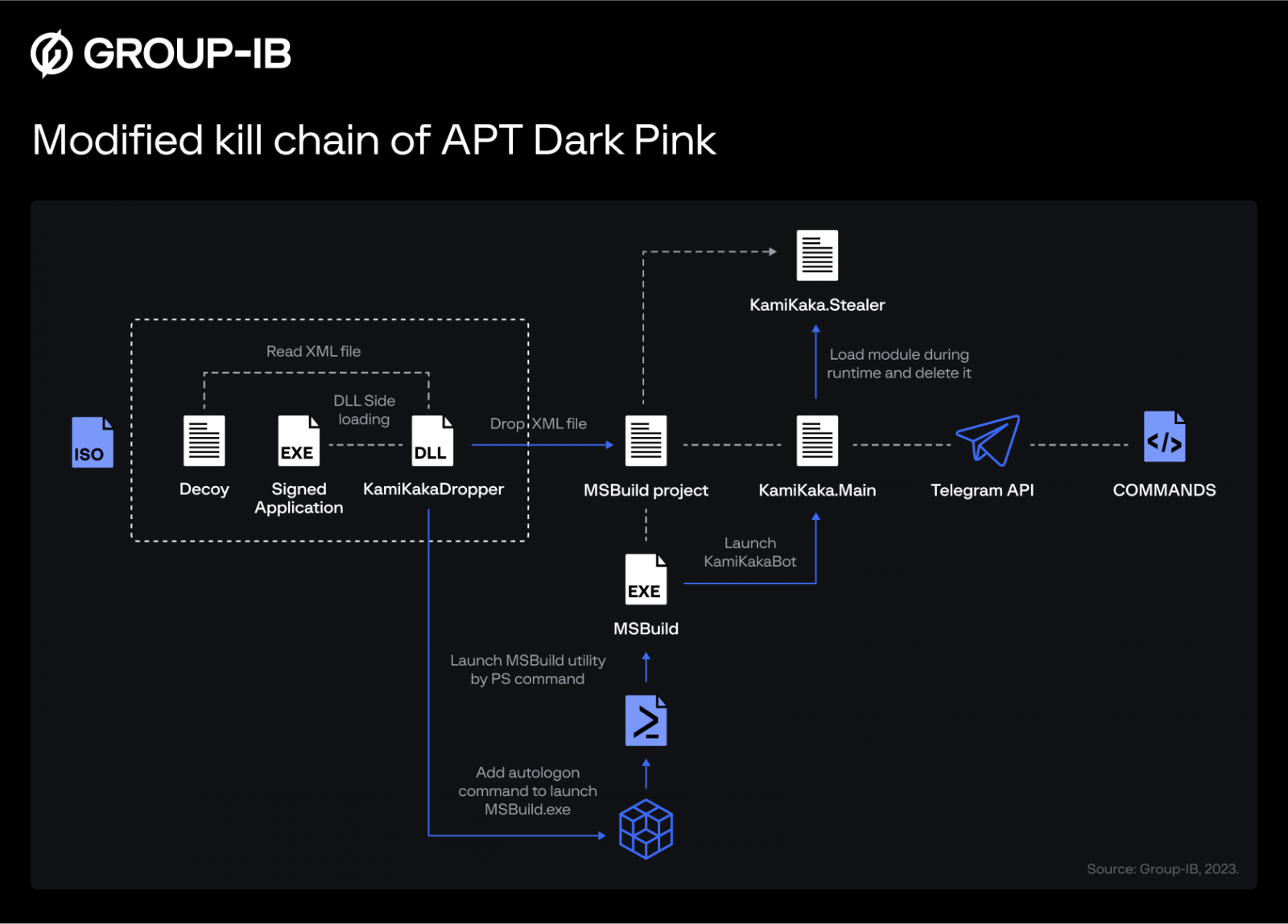

資安業者Group-IB於今年1月揭露駭客組織Dark Pink的攻擊行動,當時發現該組織自2021年開始,針對8個亞太地區組織、1個歐洲組織下手(其中一起未得逞)。

資安業者Group-IB於今年1月揭露駭客組織Dark Pink的攻擊行動,當時發現該組織自2021年開始,針對8個亞太地區組織、1個歐洲組織下手(其中一起未得逞)。

但最近研究人員指出,受害範圍可能還會更大,因為,他們後來又確認5起該組織的攻擊行動,其中,有2起是2023年的攻擊行動,最近一次發生在4月,若以檔案蹤跡來看,他們5月曾出沒,這代表駭客的攻擊行動仍然持續進行。其中,這些攻擊大部分針對政府機關、軍事單位而來,但也有教育機構、非營利組織、宗教機構受害;而從發生國家來看,越南組織最多,目前發現4起。

針對其攻擊的手法,駭客先是藉由網路釣魚攻擊散布ISO映像檔,進而在受害組織散布後門程式TelePowerBot、KamiKakaBot,並以DLL側載的方式啟動,於記憶體內執行,而不會在磁碟上留下蹤跡。

人力資源管理平臺Prosperix的AWS S3儲存桶配置錯誤,曝露4.2萬個求職者檔案

資安新聞網站Cybernews的研究人員發現,美國人力資源管理系統Prosperix的AWS S3儲存桶配置錯誤,導致約有25萬個檔案曝露,任何人可透過網際網路存取。

上述檔案當中,有4.2萬個檔案含有求職者的個資,包含他們的姓名、生日、資歷、居住地址、電話號碼、電子郵件信箱等,研究人員進一步指出,這些資料大部分是就職所用,文件類型包含了駕照、履歷表、工作申請表、畢業證書、成績單,值得留意的是部分含有疫苗接種、尿液檢測等醫療記錄資料。

Prosperix接獲通報後,很快就修復其儲存桶的配置,但該公司不願進一步提出說明。

Magecart側錄攻擊出現新手法!駭客利用合法網站攻擊目標

CDN網路服務與資安業者Akamai揭露一起Magecart信用卡側錄攻擊行動,駭客針對美國、英國、巴西、西班牙、澳大利亞、愛沙尼亞、秘魯等國家的電商網站發動攻擊。

但與過往的Magecart攻擊有所不同的是,駭客並非自行架設C2中繼站,而是將部分電商網站當作C2,用來代管惡意程式碼,並拿來對目標電商網站發動Magecart攻擊。其中亦有部分網站是不只被駭客當作C2,也受到Magecart攻擊。

而對於這些網站被入侵的管道,研究人員表示仍不清楚,但很有可能是利用Magento、WooCommerce、WordPress、Shopify電子商務平臺的漏洞,或是網站上的第三方服務弱點來下手。

資安新聞網站Bleeping Computer揭露鎖定網路賣家的惡意軟體攻擊,該新聞網站近期收到駭客的釣魚郵件,對方聲稱從收信人經營的購物網站購買價值逾550美元的商品,付款過程中出現錯誤,但他的銀行帳戶已經扣款,要求賣家儘速處理,並提供銀行對帳單的資料「佐證」確有其事。

一旦收信人依照指示點選信裡的URL,就會從冒牌的Google雲端硬碟下載「對帳單」檔案,若是執行,電腦就有可能被植入竊資軟體Vidar。

資料流自動化處理系統Apache NiFi遭駭客鎖定,若被滲透恐被用於挖礦

美國系統網路安全研究院SANS Institute旗下的Internet Storm Center(ISC)提出警告,他們在5月19日發現,有人在網際網路大量掃描特定類型的主機,目的是尋找未妥善保護的資料流自動化處理系統Apache NiFi。企圖暗中部署挖礦程式Kinsing。

研究人員發現駭客先是執行Shell指令碼,刪除系統事件記錄的檔案,並停用目標系統的防火牆、終止其他挖礦軟體,最終從遠端伺服器下載Kinsing並執行,並在伺服器上尋找SSH帳密進行橫向移動。值得留意的是,前述的指令碼只會出現在記憶體內,而不會在NiFi系統上留下蹤跡。

【資安防禦措施】

針對iOS裝置的間諜軟體攻擊Operation Triangulation,卡巴斯基提供檢測工具

資安業者卡巴斯基近期發現,該公司員工的iPhone手機遭到間諜軟體攻擊行動Operation Triangulation波及,並強調他們並非駭客的主要目標,且攻擊行動仍在持續。對此,該公司現在進一步提供檢測工具triangle_check,使用者可搭配執行Windows、macOS、Linux作業系統的電腦,藉由掃描備份檔案的方式,來確認iOS裝置是否遭到間諜軟體入侵。

【其他新聞】

惡意軟體TureBot透過稽核軟體Netwrix重大漏洞感染受害電腦

密碼管理器KeePass能從記憶體內竊取主控密碼的漏洞得到修補

為防範NTLM Relay攻擊,微軟首度在開發版本Windows要求使用SMB簽章

近期資安日報

【6月5日】 中國駭客Camaro Dragon利用後門程式TinyNote攻擊外交單位

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09